Google ha sido víctima de una violación de datos como parte de una ola de ataques dirigidos a instancias de Salesforce CRM, llevados a cabo por el grupo de extorsión ShinyHunters que involucró la información de clientes potenciales de Google Ads.

En junio, Google advirtió que un actor de amenazas que clasifican como «UNC6040» estaba apuntando a los empleados de las empresas en ataques de ingeniería social de phishing de voz (vishing) para violar las instancias de Salesforce y descargar datos de clientes. Estos datos se utilizan para extorsionar a las empresas para que paguen un rescate para evitar que se filtren los datos.

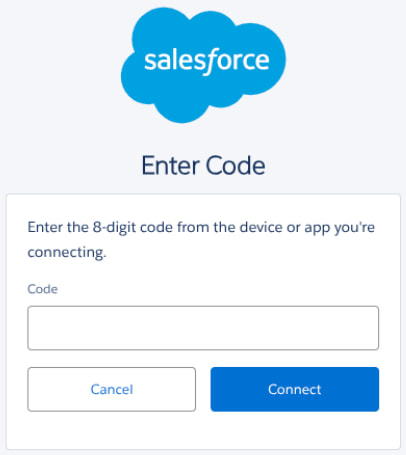

Los actores de amenazas se hicieron pasar por personal de soporte de TI en llamadas telefónicas a empleados específicos, intentando persuadirlos para que visitaran la página de configuración de la aplicación conectada de Salesforce. En esta página, se les dijo que ingresaran un «código de conexión», que vinculaba una versión maliciosa de la aplicación Data Loader OAuth de Salesforce al entorno de Salesforce del objetivo.

En algunos casos, el componente Data Loader fue renombrado a «My Ticket Portal», para hacerlo más convincente en los ataques.

de conexión Fuente: Google

Detalles del ataque:

- El grupo de amenazas, identificado como UNC6040, utilizó técnicas de vishing (phishing por voz) para acceder a datos de clientes.

- La instancia afectada almacenaba información de contacto y notas relacionadas con pequeñas y medianas empresas.

- Los datos robados eran principalmente información comercial como nombres y detalles de contacto, números de teléfono.

- Si bien Google no ha compartido cuántas personas se vieron afectadas, ShinyHunters dice que la información robada contiene aproximadamente 2.55 millones de registros de datos.

Responsables:

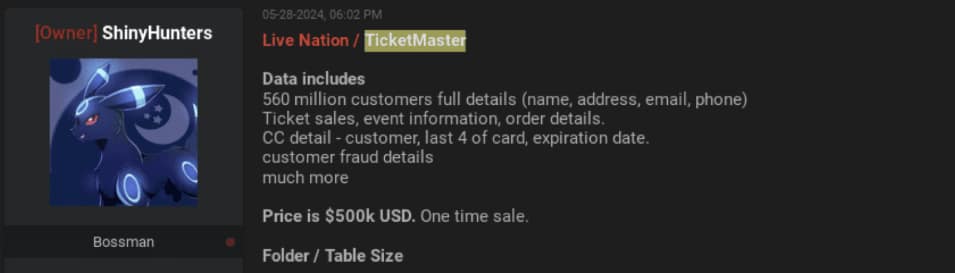

- Aunque Google clasifica a los atacantes como UNC6040 o UNC6240, ShinyHunters se ha reivindicado los ataques.

- Este grupo ha estado vinculado a violaciones anteriores en empresas como PowerSchool, Oracle Cloud, Snowflake, AT&T, Wattpad, MathWay, TicketMaster entre otras.

Extorsión:

- Las empresas afectadas están siendo extorsionadas por correo electrónico.

- Una empresa ya pagó 4 Bitcoins (~$400,000) para evitar la filtración de sus datos.

- Otras compañías afectadas incluyen Adidas, Chanel, Qantas, Allianz Life, Cisco, y marcas de LVMH como Louis Vuitton, Dior y Tiffany & Co.

- Databreaches.net informó que los actores de amenazas ya enviaron una demanda de extorsión a Google exigiendo 20 Bitcoins, aproximadamente $2.3 millones para no filtrar los datos.

Quiénes son los ShinyHunters?

Este grupo está activo desde 2020, su nombre proviene de los “shiny Pokémon”, reflejando su enfoque en vulnerabilidades raras y valiosas.

- Motivación: Principalmente ganancias financieras.

- Afiliación: No están vinculados a gobiernos; son ciberdelincuentes independientes.

Los métodos de ataque que usa ShinyHunters son:

- Phishing y vishing: Correos o llamadas falsas para obtener credenciales.

- Descargas maliciosas y fuerza bruta.

- Explotación de servicios públicos y remotos.

- Uso de herramientas personalizadas para escaneo y extracción de datos.

- Venta de datos robados en foros clandestinos como RaidForums y BreachForums.

¿Que dice Salesforce?

En una declaración a BleepingComputer, Salesforce enfatizó que su plataforma no se vio comprometida, sino que las cuentas de los clientes están siendo violadas en ataques de ingeniería social.

«Salesforce no se ha visto comprometido y los problemas descritos no se deben a ninguna vulnerabilidad conocida en nuestra plataforma. Si bien Salesforce incorpora seguridad de nivel empresarial en todo lo que hacemos, los clientes también juegan un papel fundamental para mantener sus datos seguros, especialmente en medio de un aumento en los sofisticados ataques de phishing e ingeniería social», dijo Salesforce a BleepingComputer.

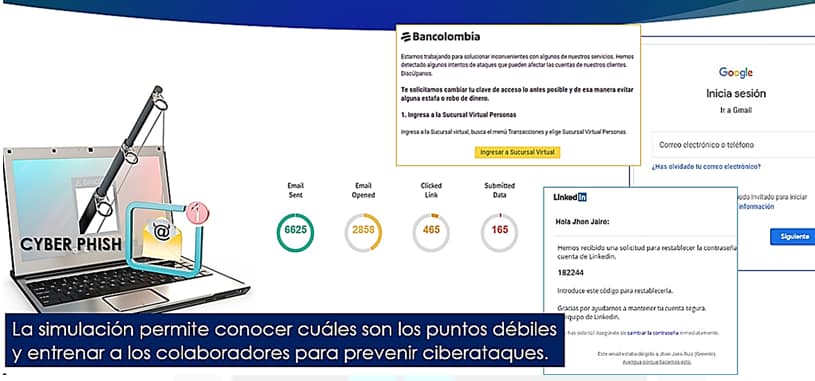

SIMULACION DE ATAQUE PHISHING – CYBER PHISH

CyberPhish es una plataforma de simulación y formación de empleados que emplea técnicas realistas de phishing. Conozca cuáles son sus puntos débiles y entrene a sus empleados antes que sea tarde.