El FBI ha emitido una alerta FLASH advirtiendo que dos grupos de ciber crimen están comprometiendo los entornos de las organizaciones para robar datos y extorsionar a las víctimas. Conozca el listado de las grandes corporaciones afectadas.

«La Oficina Federal de Investigaciones (FBI) está publicando este FLASH para difundir Indicadores de Compromiso (IOC) asociados con las recientes actividades cibernéticas maliciosas de los grupos cibercriminales UNC6040 y UNC6395, responsables de un número creciente de robos de datos e intrusiones de extorsión».

Los ataques de robo de datos de Salesforce

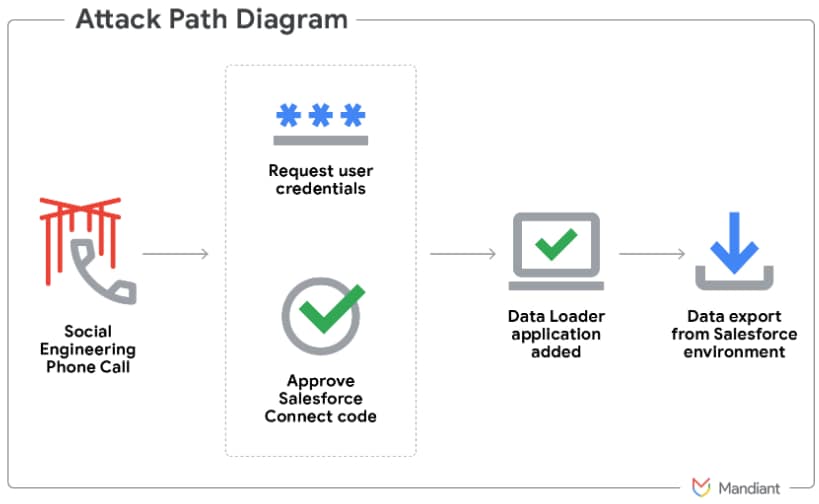

UNC6040 fue revelado por primera vez por Google Threat Intelligence (Mandiant) en junio, quien advirtió que desde finales de 2024, los actores de amenazas estaban utilizando ataques de ingeniería social y vishing para engañar a los empleados para que conectaran aplicaciones maliciosas de Salesforce Data Loader OAuth a las cuentas de Salesforce de su empresa.

En algunos casos, los actores de amenazas se hicieron pasar por personal de soporte de TI corporativo, que utilizó versiones renombradas de la aplicación llamadas «My Ticket Portal».

Una vez conectados, los actores de amenazas utilizaron la aplicación OAuth para filtrar masivamente datos corporativos de Salesforce, que luego fueron utilizados en intentos de extorsión por el grupo de extorsión ShinyHunters.

En estos primeros ataques de robo de datos, ShinyHunters le dijo a BleepingComputer que se dirigieron principalmente a las tablas de bases de datos «Cuentas» y «Contactos», que se utilizan para almacenar datos sobre los clientes de una empresa.

Estos ataques de robo de datos fueron generalizados y afectaron a empresas grandes y conocidas, como: Google, Adidas, Qantas, Allianz Life, Cisco, Kering, Louis Vuitton, Dior y Tiffany & Co.

Google confirma filtración de datos – Blog de Itech Sas

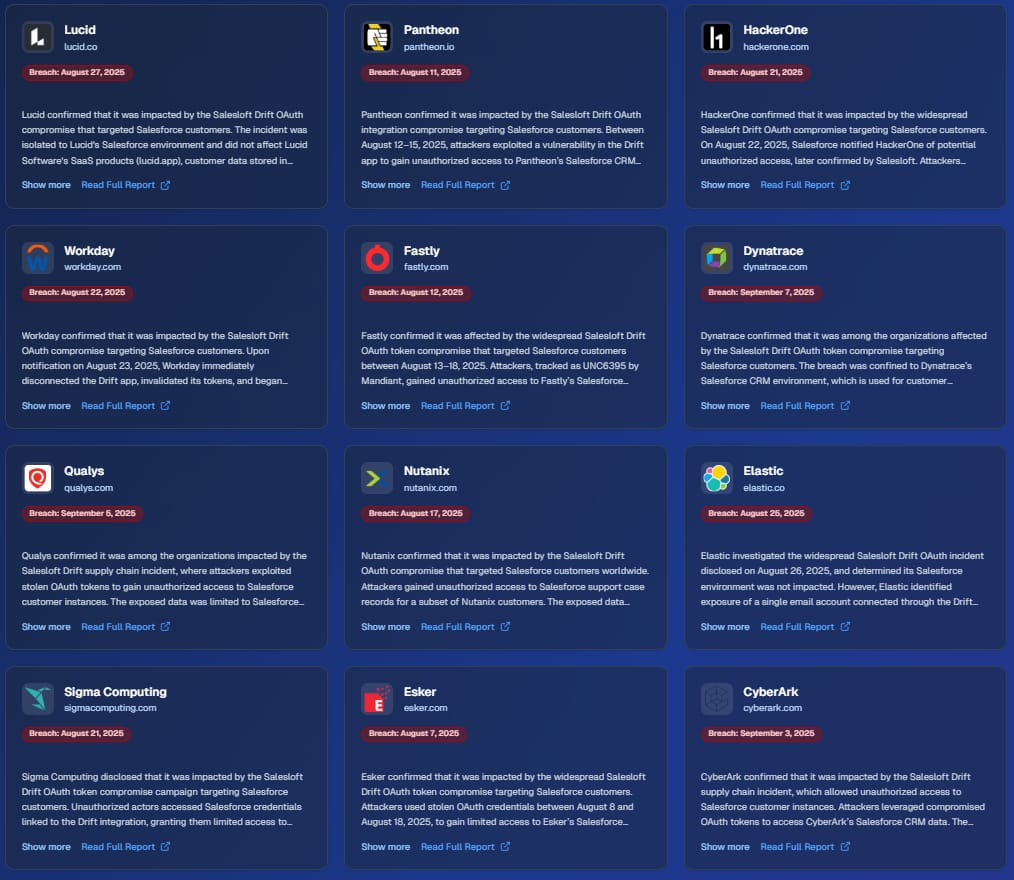

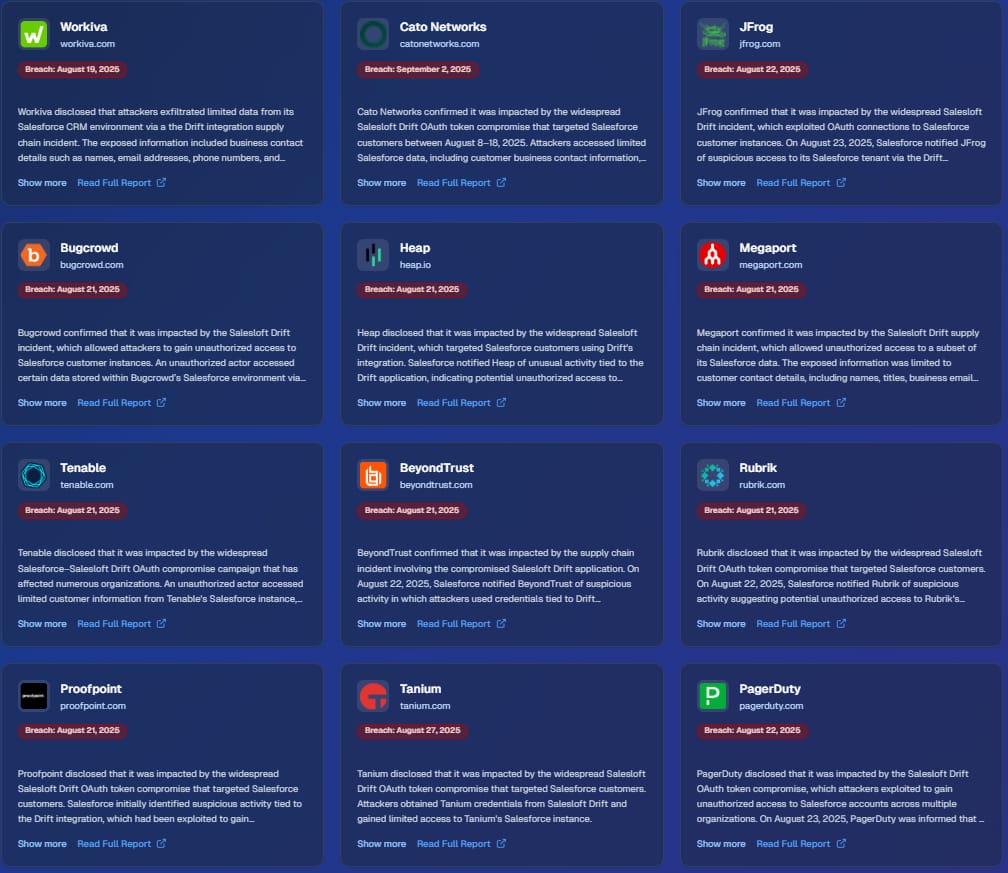

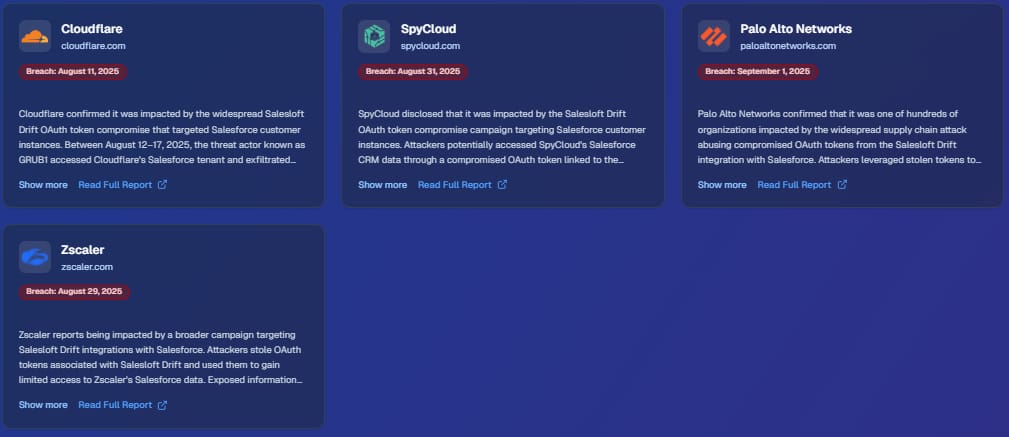

Los ataques posteriores de robo de datos en agosto también se dirigieron a los clientes de Salesforce, pero esta vez utilizaron Salesloft Drift OAuth robados y tokens de actualización para violar las instancias de Salesforce de los clientes.

Esta actividad se rastrea como UNC6395 y se cree que ocurrió entre el 8 y el 18 de agosto, y los actores de amenazas usaron los tokens para apuntar a la información del caso de soporte de la compañía que se almacenó en Salesforce.

Luego, los datos exfiltrados se analizaron para extraer secretos, credenciales y tokens de autenticación compartidos en casos de soporte, incluidas claves de AWS, contraseñas y tokens de Snowflake. Estas credenciales podrían usarse para pivotar a otros entornos de nube para el robo de datos adicionales.

Más tarde se reveló que los actores de amenazas también robaron tokens de Drift Email, que se utilizaron para acceder a los correos electrónicos de una pequeña cantidad de cuentas de Google Workspace.

Una investigación de Mandiant determinó que el ataque se originó en marzo, cuando los repositorios de GitHub de Salesloft se vieron comprometidos, lo que permitió a los atacantes robar finalmente los tokens de OAuth de Drift.

Al igual que los ataques anteriores, estos nuevos ataques de robo de datos de Salesloft Drift afectaron a numerosas empresas, incluidas: Cloudflare, Zscaler, Tenable, CyberArk, Elastic, BeyondTrust, Proofpoint, JFrog, Nutanix, Qualys, Rubrik, Cato Networks, Palo Alto Networks y muchas más.

Si bien el FBI no nombró a los grupos detrás de estas campañas, el grupo de extorsión ShinyHunters le dijo a BleepingComputer que ellos y otros actores de amenazas que se llamaban a sí mismos «Scatter Lapsus$ Hunters», estaban detrás de ambos grupos de actividad.

ShinyHunters también afirma haber robado más de 1.5 mil millones de registros de Salesforce de 760 empresas de las tablas de objetos de Salesforce «Cuenta», «Contacto», «Caso», «Oportunidad» y «Usuario«, utilizando herramientas y escáneres de código fuente en busca de debilidades y secretos, lo que resultó en el hallazgo de tokens OAuth para las plataformas Salesloft Drift y Drift Email.

De estos registros, aproximadamente 250 millones eran de la cuenta, 579 millones de Contacto, 171 millones de Oportunidad, 60 millones de Usuario y alrededor de 459 millones de registros de las tablas de Case Salesforce.

La tabla Case se utilizó para almacenar información y texto de los tickets de soporte enviados por los clientes de estas empresas, que, para las empresas tecnológicas, podrían incluir datos confidenciales.

Como prueba de que estaban detrás del ataque, el actor de amenazas compartió un archivo de texto que enumeraba las carpetas de código fuente en el repositorio de GitHub de Salesloft violado.

Quienes son los grupos detras de Scatter Lapsus$ Hunters

ShinyHunters es un grupo de amenazas con motivaciones financieras que ganó notoriedad en 2020 a través de una serie de violaciones de datos a gran escala y campañas de extorsión dirigidas a las principales marcas globales. Los datos robados los monetizan a través de foros clandestinos. Se especializan en ataques sigilosos para robar credenciales y explotar bases de datos, en lugar de tácticas más directas como el vishing.

Scatter Spider es un grupo de ciberdelincuentes impulsado financieramente vinculado al colectivo de piratería más amplio «The Community» (también conocido como The Com). Inicialmente conocido por las operaciones de intercambio de SIM, el grupo ha avanzado hasta la ejecución de complejos esquemas de ingeniería social. Con fluidez en inglés, sus miembros manipulan los sistemas de asistencia técnica y se hacen pasar por empleados para infiltrarse en las organizaciones. El grupo se dirige principalmente a sectores de alto valor como el comercio minorista, la tecnología y las finanzas, así como a empresas con los recursos para pagar rescates considerables o datos valiosos que pueden usarse como palanca en las negociaciones.

Recomendaciones de seguridad

- Capacitar a los empleados para reconocer e informar intentos de phishing.

- Requerir autenticación multifactor (MFA) resistente al phishing para tantos servicios como sea posible.

- Implementar sistemas de autenticación, autorización y contabilidad (AAA) para limitar las acciones que los usuarios pueden realizar.

- Aplicar el principio de menor privilegio a las cuentas de usuario y grupos, permitiendo solo la realización de acciones autorizadas.

- Hacer cumplir restricciones de acceso basadas en IP y monitorear y detectar el uso de API, buscando comportamientos inusuales o maliciosos.

- Monitorear los registros de la red y la actividad de la sesión del navegador en busca de actividades anómalas, incluyendo indicadores de exfiltración de datos.

- Revisar todas las integraciones de terceros que se conectan a instancias de software de terceros. Para cada aplicación, rotar las claves API, credenciales y/o tokens de autentificación.

- Realizar test de seguridad continuo a las aplicaciones para identificar vulnerabilidades y brechas de acceso por debilidades en el desarrollo de las aplicaciones o módulos de terceros adicionados.

Recibe un Diagnóstico Sin Costo del estado de seguridad de tu aplicación o sitio web dando clic en el siguiente enlace: