La industria alimentaria —que abarca desde cadenas de comida rápida y restaurantes hasta fabricantes de bebidas y distribuidores— se ha convertido en un blanco prioritario para los ciberdelincuentes. En 2025, los ataques no solo han aumentado en frecuencia, sino también en sofisticación, generando disrupciones operativas, pérdidas millonarias y riesgos para la seguridad alimentaria.

Estadísticas clave de ciberataques en 2025

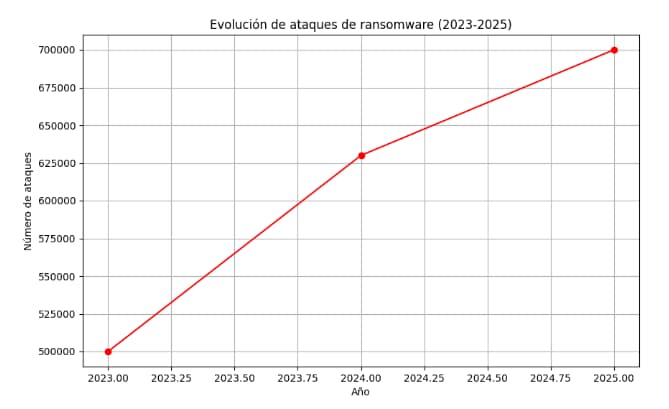

- Más de 700.000 ataques de ransomware se han registrado a nivel global solo en los primeros meses del año, con un aumento del 10% respecto a 2024. [Ransomware 2025]

- Latinoamérica ha experimentado un aumento del 108% en ciberataques semanales por organización, alcanzando un promedio de 2.640 ataques por semana. [Informe Global]

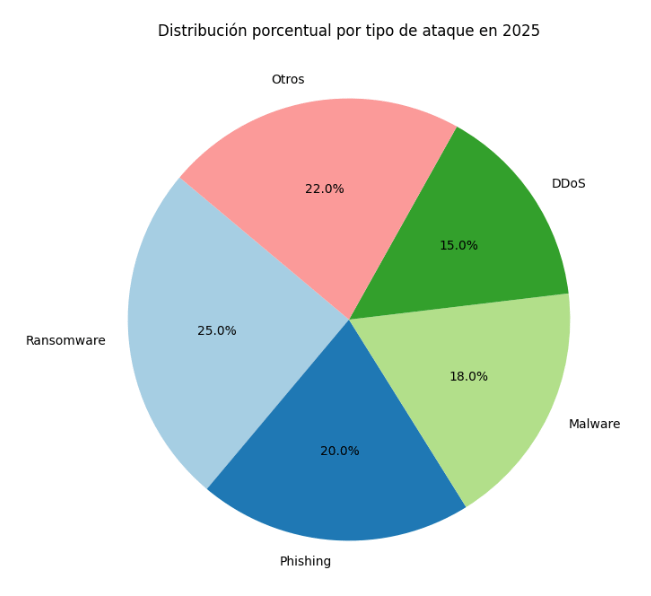

- El 25% de todos los ciberataques en 2025 han sido de tipo ransomware, consolidándose como la amenaza más frecuente. [Ransomware 2025]

- El 60% de las víctimas de ransomware pierde acceso a sus copias de seguridad debido a errores de segmentación de red o uso indebido de credenciales.

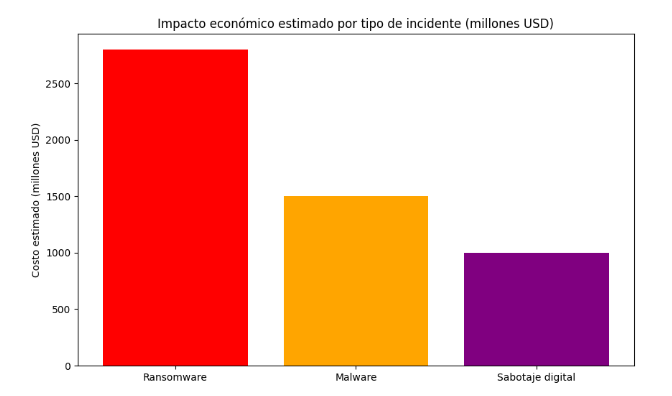

- El coste medio de recuperación por incidente de ransomware supera los 2,8 millones de dólares, sin contar el pago del rescate. [Ransomware 2025]

- En la industria agroalimentaria de la Comunidad Valenciana, se estiman pérdidas anuales de entre 75 y 100 millones de euros por ciberataques, principalmente ransomware, malware y sabotajes digitales. [Estimación de perdidas…]

Casos recientes que marcaron el año

- UNFI (United Natural Foods Inc.), principal proveedor de Whole Foods, sufrió un ciberataque que paralizó sus sistemas de pedidos y entregas, afectando a más de 30.000 supermercados en EE. UU. y Canadá. El incidente provocó escasez de productos y obligó a minoristas a buscar proveedores alternativos. [Mayores ciberataques]

- En Reino Unido, dos cadenas de supermercados enfrentaron ataques que obligaron a suspender pagos sin contacto y provocaron pérdidas superiores a los 400 millones de dólares. [Ciberataques y perdidas …]

- Co-op reveló que un ciberataque “malicioso” lo obligó a cerrar partes de su red de TI para contener la violación. Esa medida paralizó los sistemas de pedidos y existencias, causando interrupciones generalizadas en sus más de 2.000 tiendas de alimentos y 800 funerarias del Reino Unido. La compañía estima una pérdida de ingresos de 206 millones de libras esterlinas. Co-op confirmó más tarde que se robaron los datos personales de los 6,5 millones de miembros.

- Marks and Spencer (abril-agosto de 2025) se vio obligada a desactivar sus servicios de pedidos en línea, aplicación móvil y click-and-collect después de un importante ataque de ransomware. MandS advirtió que el ataque podría reducir sus ganancias operativas en unos 300 millones de libras esterlinas para el año. Reconoció que se había accedido a los datos de los usuarios (nombres, direcciones, correos electrónicos).

- En América Latina, los sectores más atacados han sido logística, comercio y alimentación, con interrupciones que afectaron directamente al consumidor final. [Informe Global]

⚠️ Factores de riesgo en el sector alimentario

- Digitalización acelerada sin medidas de seguridad equivalentes.

- Dependencia de terceros en la cadena de suministro. Proveedores con bajos estándares de seguridad pueden convertirse en vectores de ataque.

- Sistemas heredados, falta de segmentación de red y seguimiento de alertas. Falta de tiempo en la gestión de controles.

- ERP, CRM, sistemas de trazabilidad y control de calidad conectados sin medidas de contención. Un ataque en un sistema puede propagarse rápidamente a otros.

- Las marcas de alimentos y bebidas tienen alta visibilidad, lo que las convierte en objetivos atractivos para ataques con fines de extorsión o sabotaje.

- Falta de cultura de ciberseguridad en el personal operativo.

🛡️ Recomendaciones Estratégicas para mitigar riesgos

- Fortalecimiento del Gobierno de Seguridad: Adoptar marcos normativos internacionales como ISO/IEC 27001, NIST CSF o el esquema europeo de ciberseguridad (EUCS). Establecer un Comité de Seguridad de la Información que incluya líderes de TI, operaciones, logística y legal.

- Gestión de Riesgos en la Cadena de Suministro: Realizar auditorías de ciberseguridad a proveedores críticos. Incluir cláusulas de seguridad en contratos con terceros (SLA, gestión de incidentes, cifrado de datos). Implementar segmentación de red para aislar sistemas de proveedores.

- Protección de Infraestructura Crítica: Migrar sistemas heredados a plataformas modernas con soporte de seguridad. Aplicar Zero Trust Architecture para controlar accesos internos y externos. Usar soluciones EDR/XDR para detección y respuesta avanzada ante amenazas que cuenten con soporte especializado en gestión de incidentes de ciberseguridad.

- Capacitación y Concienciación: Desarrollar programas de formación continua para empleados en todos los niveles. Simular ataques de phishing y ransomware para evaluar la respuesta del personal. Promover una cultura de ciberseguridad como parte del ADN corporativo.

- Gestión de Incidentes y Continuidad del Negocio: Diseñar y probar regularmente un Plan de Respuesta ante Incidentes (PRI). Establecer un Plan de Continuidad Operativa que contemple escenarios de ciberataques. Mantener copias de seguridad segmentadas y cifradas, con pruebas de restauración periódicas.

- Monitoreo y Evaluación Continua: Implementar sistema de monitoreo de eventos de seguridad en tiempo real. Realizar evaluaciones de vulnerabilidades y pruebas de penetración cada trimestre. Usar KPIs de ciberseguridad para medir el desempeño y evolución del programa.

Análisis de valor en ciberseguridad

Las decisiones de inversión en tecnologías de seguridad deben estar fundamentadas en un análisis de valor y no necesaria por el costo. Este análisis permite demostrar que la inversión es razonable, necesaria y beneficiosa para la organización en función de los riesgos y activos involucrados.

Ejemplo práctico:

Supón que estás evaluando invertir en un sistema de prevención de fuga de datos (DLP):

- Activo protegido: base de datos con información confidencial de clientes.

- Riesgo: fuga de datos por correo electrónico o dispositivos USB.

- Costo de la solución DLP: $20,000 anuales.

- Impacto potencial de una fuga: multas regulatorias ($100,000), pérdida de clientes, daño reputacional.

- Beneficio: reducción del riesgo en un 80%, cumplimiento con normativas de protección de datos y confianza con los clientes.

→ El análisis de valor mostraría que la inversión es justificable y estratégica.

Conclusión

La industria alimentaria ya no puede considerar la ciberseguridad como un tema exclusivo del área de TI. Los ataques de 2025 han demostrado que la continuidad operativa, la confianza del consumidor y la seguridad alimentaria están en juego. Las organizaciones deben actuar con urgencia, adoptando una postura proactiva y resiliente frente a un entorno digital cada vez más hostil.

ESET como fabricante especializado en soluciones de ciberseguridad, se ha logrado posicionar en el cuadrante de Gartner, además de tener los mejores resultados en AV Comparatives, añade Ransomware Remediation (eliminación de ransomware) a la Plataforma ESET PROTECT como parte de su última actualización. Este módulo crea copias de seguridad cifradas temporales de datos importantes, todo en un entorno secuestrado intocable por aplicaciones y procesos no fiables. Funciona con ESET Ransomware Shield, que monitoriza y bloquea ataques sofisticados.

● ESET también actualizó su módulo ESET Cloud Office Security con protección anti-spoofing y homoglyph, aumentando profundamente la seguridad del correo electrónico.

● Además, ESET AI Advisor cuenta con mejoras de estabilidad y rendimiento y ahora puede trabajar con incidentes creados automáticamente por ESET Inspect y sus usuarios, y los generados por el servicio ESET MDR.

Google seleccionó a ESET para proteger la tienda de Google Play Store. Gracias a la experiencia en la detección de aplicaciones maliciosas y amenazas sofisticadas, como troyanos, spyware o ransomware. Clic para ver más.