La Agencia de Ciberseguridad y Seguridad de Infraestructuras de Estados Unidos (CISA) ha vuelto a poner a Fortinet en el punto de mira. El organismo ha ordenado a las agencias federales que protejan sus sistemas en un plazo de solo una semana frente a una nueva vulnerabilidad crítica en FortiWeb, el firewall de aplicaciones web (WAF) de la compañía, que ya está siendo explotada como zero-day.

No es la primera vez que los productos de Fortinet aparecen en titulares por vulnerabilidades críticas. En los últimos años, fallos en FortiOS, FortiGate, FortiProxy, FortiSIEM o FortiClient han sido aprovechados tanto por grupos de ransomware como por actores de amenazas vinculados a estados, como el grupo chino Volt Typhoon, que llegó a abusar de vulnerabilidades en FortiOS SSL VPN para comprometer redes gubernamentales y de defensa.

Explotación activa y plazos de parcheo extremadamente cortos

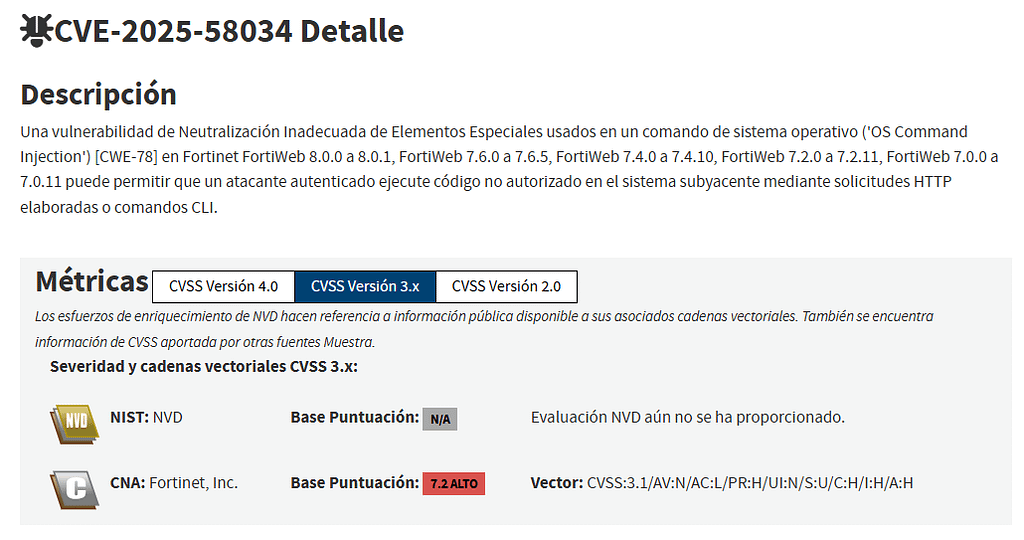

La vulnerabilidad CVE-2025-58034 se clasifica como un problema de inyección de comandos del sistema operativo (CWE-78) de categoría Alta. En la práctica, permite que un atacante autenticado ejecute código arbitrario con privilegios de root en el dispositivo FortiWeb, enviando peticiones HTTP especialmente manipuladas o comandos a través de la CLI.

Según el equipo de investigación de Trend Micro, el fallo reside en la función policy_scripting_post_handler, que no valida correctamente una cadena proporcionada por el usuario antes de emplearla en una llamada al sistema. Ese defecto de validación abre la puerta a que un actor malicioso inyecte comandos y los ejecute con máximos privilegios en el dispositivo afectado.

CISA ha añadido esta vulnerabilidad a su catálogo KEV el mismo día en que Fortinet publicó su aviso de seguridad, fijando como fecha límite el 25 de noviembre para que las agencias civiles federales de EE. UU. apliquen los parches o mitigaciones necesarios, conforme a la Directiva Operativa Vinculante BOD 22-01.

El organismo justifica el plazo tan agresivo señalando que:

- Este tipo de fallos es un vector de ataque frecuente para actores maliciosos.

- Las recientes campañas de explotación contra productos Fortinet demuestran que los atacantes se mueven muy rápido, a veces incluso antes de que existan parches públicos.

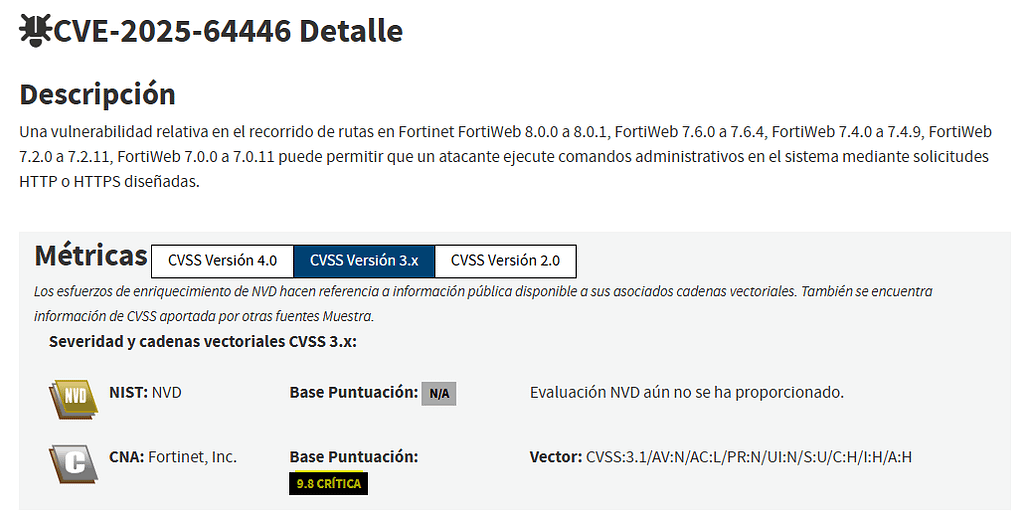

Además, CISA hace referencia a otra vulnerabilidad Critica en FortiWeb, CVE-2025-64446, un fallo de path traversal que permite ejecutar comandos administrativos sin autenticación y que también fue explotado como zero-day antes de ser parcheado discretamente por Fortinet.

Ambos fallos consolidan una tendencia preocupante: los dispositivos de perímetro y seguridad —como WAF, VPN SSL o appliances de monitorización— son objetivos prioritarios para grupos de espionaje y bandas de ransomware, porque conceden acceso privilegiado a redes internas cuando son comprometidos.

Implicaciones para administradores de sistemas y equipos de seguridad

Aunque la directiva de CISA está dirigida a agencias federales de EE. UU., el mensaje es crucial para cualquier departamento de TI o SOC que use FortiWeb:

- La explotación ya está ocurriendo. No es una vulnerabilidad teórica. Está en el catálogo KEV, lo que significa que ya se está explotando activamente en el mundo real.

- El riesgo es sistémico. Un WAF comprometido da a los atacantes una posición ventajosa para:

- Inspeccionar, modificar o redirigir el tráfico a aplicaciones internas.

- Instalar puertas traseras persistentes.

- Moverse lateralmente a servidores de bases de datos, aplicaciones críticas o sistemas de autenticación.

- Los tiempos de respuesta son más cortos. Que CISA reduzca el tiempo de reparación a una semana indica un cambio importante: los ciclos de parches trimestrales o «cuando haya mantenimiento» ya no son suficientes para este tipo de dispositivos.

Campañas de espionaje y compromisos masivos

- Al menos 20.000 dispositivos FortiGate comprometidos (2022–2023)

La inteligencia militar de Países Bajos (MIVD) atribuye la campaña a un grupo vinculado a China (Volt Typhoon), afectando a dispositivos pertenecientes a gobiernos occidentales, empresas de defensa y organizaciones internacionales. [crn.com] - Caso confirmado de Volt Typhoon: obtuvo acceso inicial a un FortiGate 300D no parcheado, según agencias de EE.UU.. [crn.com]

Ciberataques con ransomware a Fortinet

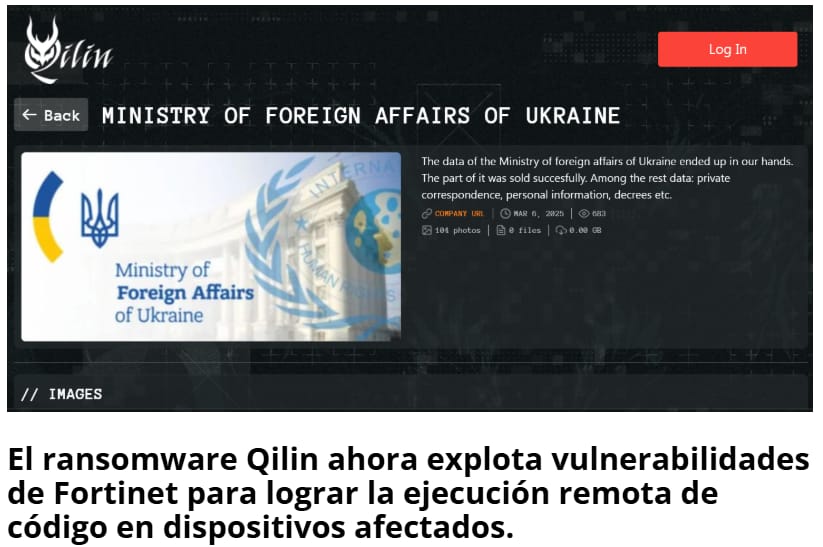

Qilin (aka Phantom Mantis)

- Qilin explotó FortiGate en 2024–2025 para desplegar ransomware.

- Víctimas confirmadas: [securityaffairs.com]

- Synnovis (servicio de salud UK/NHS, afectó varios hospitales de Londres)

- Yangfeng (automotriz)

- Lee Enterprises (medios de comunicación)

- Court Services Victoria (Australia)

- Foco adicional en países hispanohablantes, sin distinción sectorial. [bleepingcomputer.com]

SuperBlack (Mora_001)

- Mora_001 es un Grupo vinculado a LockBit activo en 2025, atacó dispositivos FortiOS y FortiProxy.

- Efectuaron despliegue automatizado de SuperBlack tras explotación en dispositivos de Fortinet.

- En comparación con LockBit 3.0, SuperBlack deja una nota de rescate modificada y utiliza un ejecutable de exfiltración de datos diferente, pero elimina un componente de borrador previamente asociado con LockBit y BrainCipher. Llamado WipeBlack, elimina evidencia del ransomware ejecutable tras el cifrado. [securityweek.com]

Ataques a FortiManager

- CVE-2024-47575 (FortiManager): explotado desde al menos junio 2024 por UNC5820, en ataques de espionaje. Investigación con respaldo de Mandiant y Google Cloud. [rapid7.com]

- Exfiltración de configuraciones de FortiGate y credenciales hash, afectando a más de 50 dispositivos corporativos. [cloud.google.com]

Estafas post-explotación de FortiGate (2025)

- 11 de abril 2025: amenaza mantenía persistencia tras parche mediante “symlink” en dispositivos con SSL-VPN habilitado. Los atacantes han aprovechado fallos de seguridad conocidos y parcheados, incluyendo, pero no limitado a CVE-2022-42475, CVE-2023-27997 y CVE-2024-21762. [thehackernews.com], [cisa.gov]

- Shadowserver estimó alrededor de 14.000 dispositivos comprometidos en Asia, Europa y Norteamérica. [cybersecur…tydive.com]

- CERT-FR (Francia) detectó actividad desde principios de 2023; CERT-NZ (Nueva Zelanda) confirmó explotación ampliada. [cybersecur…tydive.com]

Países hispanohablantes afectados

- Chile

- El CSIRT de Chile (CSIRT Nacional, ANCI) alertó en junio 2025 sobre ataques dirigidos a Fortinet mediante fuerza bruta, pidiendo implementar 2FA y bloqueo de intentos fallidos. [csirt.gob.cl]

- Informe de Entel CCI: detección activa de Qilin en Latinoamérica y el Caribe (2025). [portal.cci-entel.cl]

- Ecuador

- EcuadorCERT (ecucert.gob.ec) emite alerta en mayo 2025 describiendo vectores de ataque de Qilin usando credenciales Fortinet SSL-VPN. [ecucert.gob.ec]

- España

- Caso real registrado en agosto 2025: empresa industrial sufrió ataque con Qilin explotando CVE-2024-21762 y CVE-2024-55591. [merabytes.com]

- Varios organismos y empresas como Guardia Civil, Guardia Civil + Ejército, DKV, El Corte Inglés, Aigües de Mataró y Mango han sido víctimas en 2024–2025. [channelpartner.es]

- Colombia

- En diciembre 2024, ataque al operador eléctrico Air-em (Atlántico, Magdalena, La Guajira) con ransomware. [laprensagrafica.com]

- Los atacantes lograron anular las defensas de seguridad del antivirus Kaspersky, lo que sugiere la explotación de vulnerabilidades 0-day o bypass de mecanismos de protección perimetral. [Infobae]

- México

- La cadena Coppel (abril 2024) afectó 1 800 tiendas y causó ≈ 15 M USD en pérdidas. [laprensagrafica.com]

Información de dispositivos vulnerables

- A octubre 2024, más de 87.000 dispositivos FortiOS detectados expuestos a CVE-2024-23113 en EE.UU. (14.000), Japón (5.100), India (4.800). [cybersecur…tynews.com]

- CISA clasificó este CVE como “Proof of active exploitation” y ordenó corrección en sistemas federales.

Tabla con las principales CVE de Fortinet publicadas

La tabla presenta las principales CVE de Fortinet publicadas entre 2022 y 2025, incluyendo producto, criticidad (CVSS v3), tipo de vulnerabilidad y explotación confirmada:

| CVE | Producto(s) | Fecha | CVSS v3 | Crítico ≥9.0 | Tipo de vulnerabilidad | Explotación confirmada |

|---|---|---|---|---|---|---|

| CVE-2022-40684 | FortiOS, FortiProxy, FortiSwitchManager | 2022 → exp 2025 | 9.8 (🔴) | Sí (autenticación omitida) | Bypass autenticación HTTP/HTTPS | Sí. (Belsen, ~15 000 equipos) [cronup.com] |

| CVE-2022-42475 | FortiOS SSL-VPN | 2022 | 9.8 (🔴) | Sí | RCE por SSL-VPN no parcheado | Sí. (Volt Typhoon) [crn.com] |

| CVE-2023-37936 | FortiSwitch | 2023 | 9.6 (🔴) | Sí | Hard-coded key → ejecución remota | Detectado por CERT-EU [cert.europa.eu], [cow-prod-w…bsites.net] |

| CVE-2024-23113 | FortiOS | Oct 2024 | 9.8 (🔴) | Sí | Acceso remoto no autenticado | Confirmado por CISA [cybersecur…tynews.com] |

| CVE-2024-26009 | FortiWeb | 2024 | 7.9 (🟠) | No | Bypass autenticación via FGFM | Cert-EU adv. [cert.europa.eu] |

| CVE-2024-47575 | FortiManager | 2024 | 9.8 (🔴) | Sí | Exfiltración configs y credenciales | Explotado por UNC5820 [rapid7.com], [cloud.google.com] |

| CVE-2024-55591 | FortiOS/FortiProxy | Ene 2025 | 9.6 (🔴) | Sí | Bypass autenticación via WebSocket | Explotado en producción [cert.europa.eu], [cow-prod-w…bsites.net] |

| CVE-2025-25256 | FortiSIEM | Ago 2025 | 9.8 (🔴) | Sí | RCE vía comandos CLI | Exploitable en producción [cert.europa.eu] |

| CVE-2025-52970 | FortiOS/PAM/Proxy/SwitchMgr | Ago 2025 | 7.7 (🟠) | No | Login sin autenticación mediante requests específicos | Advisory [cert.europa.eu] |

| CVE-2025-53843 | FortiOS CAPWAP | Nov 2025 | 7.5 (🟠) | No | Buffer overflow | Advisory PSIRT [fortiguard.com] |

| CVE-2025-58412 | FortiADC | Nov 2025 | 6.1 (🟠) | No | XSS | Advisory OpenCVE [app.opencve.io] |

| CVE-2025-64446 | FortiWeb | Nov 2025 | 9.8 (🔴) | Sí | Path traversal | PSIRT advisory [app.opencve.io], [fortiguard…rtinet.com] |

Fuente del análisis

Informes combinados de Fortinet, CISA, CERTs nacionales, Mandiant, MIVD, PRODAFT, Forescout, Shadowserver, y medios como CRN, The Hacker News, BleepingComputer, Cybersecurity Dive, SecurityWeek, Rapid7

Este panorama muestra cómo las vulnerabilidades de Fortinet han sido explotadas tanto por grupos de espionaje estatal como por operadores de ransomware, impactando a gobiernos, defensa, salud, medios, y empresa privada, con alcance global.

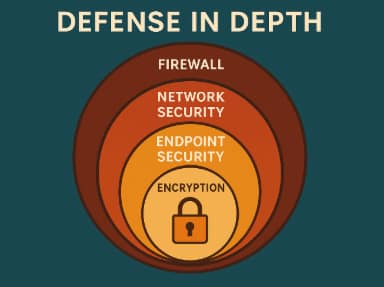

Es necesario aplicar el principio de defensa en profundidad y no concentrar todas las capas de seguridad en un solo equipo que crea un punto único de falla: si ese dispositivo es comprometido o deja de funcionar, toda la protección desaparece. Además, la carga de múltiples funciones (firewall, IPS, antivirus, filtrado web, VPN) puede afectar el rendimiento y limitar la escalabilidad.

En lugar de depender de un único control, se combinan diferentes mecanismos —como firewall, sistemas de detección de intrusiones, autenticación multifactor, segmentación de red, antivirus, cifrado y monitoreo continuo— para crear barreras sucesivas. Si una capa falla o es vulnerada, las demás siguen ofreciendo protección, aumentando la resiliencia y dificultando el avance del atacante. Este enfoque es esencial para entornos críticos porque minimiza el impacto de vulnerabilidades y evita que un solo punto de falla exponga toda la infraestructura.

Recomendaciones de seguridad y acciones a seguir

- Aplicar parches urgentes en bugs explotados y vulnerabilidades altas y críticas.

- Autenticación reforzada: 2FA, contraseñas fuertes, bloqueo, administración restringida.

- Visibilidad completa de logs y detección de actividades sospechosas.

- Reducción de superficie de ataque: segmentación y Zero Trust.

- Preparación ante incidentes: respaldo, recuperación, colaboración con CSIRTs.

- Arquitectura en capas (Defense in Depth): Una arquitectura distribuida con varias capas independientes ofrece mayor resiliencia, permite aplicar el principio de defensa en profundidad y reduce el riesgo de que una vulnerabilidad crítica desactive todas las defensas al mismo tiempo.

Recibe un Diagnóstico Sin Costo del estado de seguridad de tu aplicación o sitio web dando clic en el siguiente enlace: