Hacia finales de noviembre del año pasado, en el Laboratorio de Investigación de ESET se recibió una cantidad importante de spam relacionado a estafas que circulaban a través del correo y que formaban parte de nuevas campañas de extorsión; muy parecidas a otras que se analizaron anteriormente.

Los últimos correos que recibimos mantenían algunos elementos que llamaron nuestra atención, similares a los que vimos en la campaña identificada en septiembre de 2018 en la que la víctima recibía un correo que parecía haber sido enviado desde su propia cuenta. En esa ocasión, el asunto del mensaje hacía referencia a un supuesto hackeo de la cuenta del usuario y aconsejaba cambiar la contraseña de forma inmediata; mientras que en el cuerpo, el correo notificaba que la cuenta había sido comprometida gracias a la explotación de una vulnerabilidad en el router mediante un malware.

Supuestamente y mediante estas acciones, el atacante había logrado obtener información sensible de la víctima, por lo que le solicitaba un pago para no hacer públicos los datos que podrían “comprometer” a la potencial víctima. Tal como se muestra en el siguiente ejemplo de correo:

El hecho de que el correo parecía provenir desde la propia cuenta del usuario hacía suponer que las declaraciones del atacante podrían ser ciertas y que había tenido acceso a la información.

Sin embargo, como ya hemos indicado en publicaciones anteriores, esto se puede lograr mediante técnicas de suplantación en el protocolo de correo debido a la ausencia de mecanismos de autenticación y mediante la manipulación de las opciones de configuración en este tipo de servicios; lo que posibilita el envío de mensajes apócrifos que a simple vista parecieran provenir de una dirección o un dominio legítimo, pero que en realidad no corresponden con el emisor.

Por lo tanto, el hecho de que el correo parezca haber sido enviado desde la propia cuenta no debería ser un indicio para creer todo lo plantea el mensaje. Seguramente, el atacante ha enviado de manera masiva este tipo de correos en espera de que un usuario incauto caiga en la trampa y realice el pago.

La técnica de suplantación es utilizada en el protocolo de correo SMTP, Por lo tanto, si no se toman las medidas de precaución adecuadas a la hora de configurar los servicios de correo electrónico, cualquiera puede enviar correos falsificados, que a simple vista parecieran provenir de una dirección o un dominio legítimo, pero que en realidad no corresponden con el emisor.

Para analizar esta problemática se revisan los registros SPF (Sender Policy Framework), ya que sirven para identificar uno o varios servidores autorizados para el envío de correos de un determinado dominio; dado que el objetivo de este registro es identificar correos electrónicos que han sido enviados desde servidores de correo no autorizados.

¿Cómo configurar un registro SPF?

Si aún desconoces si tienes un registro SPF activado, solo tienes que acceder a la zona DNS de tu dominio y comprobar si existe una entrada de tipo TXT como el siguiente:

tudominio.com. IN TXT “v=spf1 a mx -all”

En el ejemplo superior se indica un registro de texto (IN TXT) para el dominio tudominio.com con la siguiente descripción SPF:

- v= define la versión usada de SPF.

- a autoriza a las máquinas con la IP del registro A de tu dominio.

- mx autoriza a las máquinas con la IP de los registros MX.

- -all desautoriza a las máquinas que no encajen en lo autorizado explícitamente. Puedes cambiar -allpor ~all. En este caso, si el correo es recibido por una máquina no autorizada, el correo no se rechaza pero se marca como spam.

¿Cuánto puede generar una campaña de este estilo?

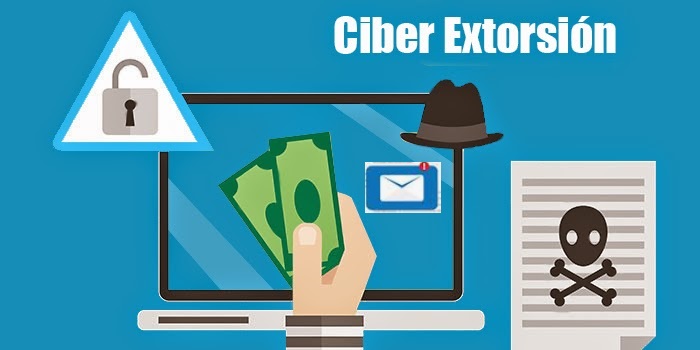

Tal como ha venido ocurriendo en los últimos meses, las campañas de sextorsión continúan apareciendo y no deja de llamar la atención que sean tan efectivas. En el caso de la campaña que detectamos en julio de 2018, la misma fue alertada en varios países y permitió a los cibercriminales detrás de la misma recaudar cerca de medio millón de dólares provenientes de víctimas de distintas partes del mundo.

Esto es posible saberlo mediante el seguimiento de las direcciones de las billeteras de Bitcoin que vienen dadas por los cibercriminales dentro de los correos extorsivos que envían.

Transacciones confirmadas por día (noviembre-diciembre 2018)

La coincidencia entre la fecha de detección de la campaña fraudulenta y las operaciones realizadas en la dirección de Bitcoin hace suponer que los movimientos fueron el resultado de las estafas logradas de manera exitosa. Otro dato interesante es que el día con mayor número de transacciones, la billetera recibió más de 1,400 dólares en solo 24 horas.

Medidas de seguridad contra campañas engañosas

1. Se trata de una campaña de Ingeniería Social mediante la cual se busca engañar a los usuarios para que realicen un pago por un ataque que nunca se llevó a cabo o para recuperar un material que no existe y que mucho menos se encuentra en posesión de los atacantes.

2. Se recomienda no responderlos y eliminarlos. Los usuarios también pueden aplicar otras buenas prácticas en el uso del correo electrónico, como actualizar sus contraseñas de manera regular, emplear contraseñas diferentes para distintos servicios de Internet y utilizar credenciales complejas y de longitud considerable; además, de soluciones contra malware y spam. En caso de que incluyan un archivo adjunto, no abrirlo ni descargarlo, ya que se han detectado recientemente campañas de sextorsión a través del correo que además del mensaje extorsivo incluían un adjunto malicioso que infectaba a la víctima con un ransomware.

3. En cuanto a los servicios de correo electrónico dentro de las organizaciones, es importante evitar las configuraciones por defecto; especialmente aquellas que permiten la retransmisión de correos (en caso de no afectar las operaciones), ya que suelen ser utilizados por spammers o incluso códigos maliciosos.

4. Es recomendable implementar opciones de doble autenticación para los usuarios, ya que reduce la posibilidad de accesos no autorizados a las cuentas de los usuarios, así como utilizar soluciones antimalware y antispam en los servidores de correo electrónico. Aunado a lo anterior, la concientización de los usuarios también es necesaria para evitar que caigan en este tipo de abusos que han estado presentes en los últimos meses.

Fuente: Miguel Ángel Mendoza - Eset - 11 Feb 2019

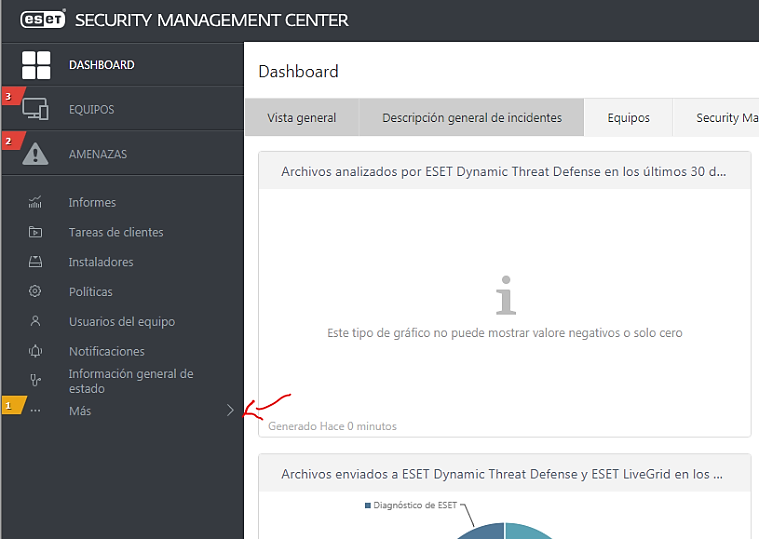

Control con Eset Endpoint versión 7

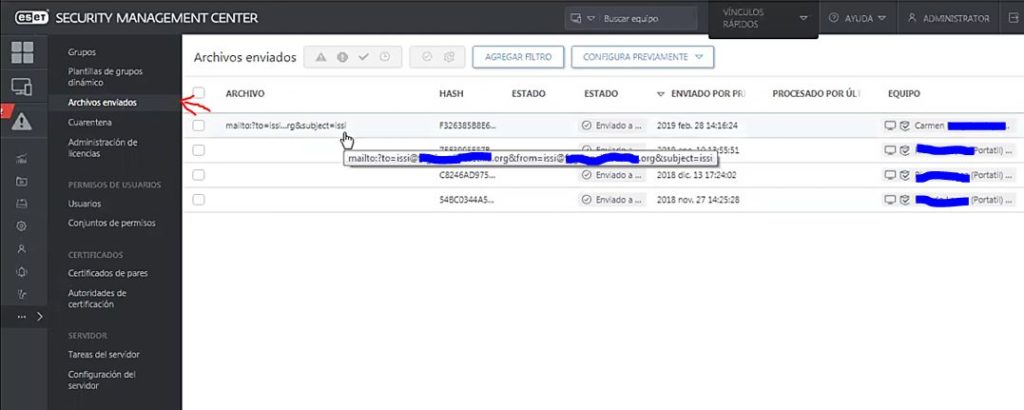

Con la ultima versión 7 del antivirus Eset Endpoint se puede detectar este tipo de amenazas, usando la consola de administración central por medio de la opción Más >

En el submenu que aparece se da clic en Archivos enviados y mostrara los correos que están siendo reportados como maliciosos y que se deben revisar. Para este caso, podemos darnos cuenta que el correo enviado es una suplantación por que el origen y destino es el mismo correo.

Estas acciones deben estar incluidas en un proceso de gestión y control de incidentes de seguridad que debe tener en cuenta el área de tecnología o departamento encargado sino se cuenta con el personal de seguridad de la información requerido.

Conozca nuestro servicio de seguridad avanzada que le ayudara a mejorar los niveles de seguridad de su empresa, clic en el botón: