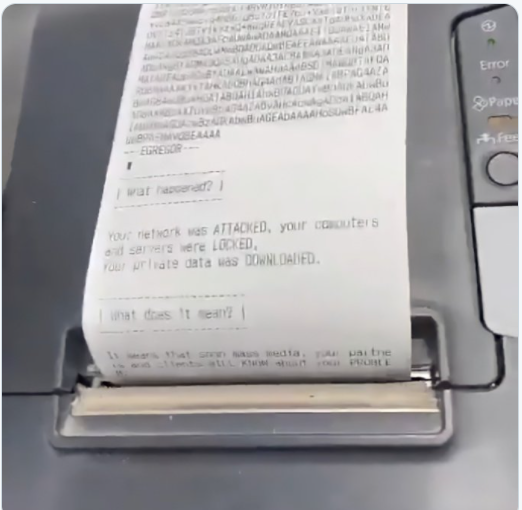

Máquinas registradoras imprimiendo tickets “a lo loco”, sin freno. Y un fuerte mensaje en inglés: “Si no pagan, publicaremos toda la información de sus clientes”.

Ese fue el escenario que encontraron los empleados y gerentes de las tiendas de Cencosud no sólo en la Argentina, sino también en Chile, Perú y Colombia. La falla de seguridad, en tierras albicelestes, afectó a los locales de Jumbo, Easy, Disco, Vea y Blainstein.

Se trata de uno de los mayores ataques de los que se tenga memoria en la región. Mucho más aún que el último perpetrado en Migraciones, que amenazaba con publicar información sensible de los argentinos que habían ingresado o salido del país, pero como el Estado argentino se rehusó a cumplir con las exigencias, la banda difundió todos los datos presuntamente robados.

En el ataque a Cencosud, los cibercriminales amenazaron al gigante trasandino con publicar detalles personales de sus clientes, como sus nombres, números de documentos y credenciales de las tarjetas de crédito. Así, cualquiera que accede a esa información podría generar fraudes a escala global.

El viernes, un grupo de atacantes desconocido lanzó sobre Cencosud lo que se conoce como un ransomware o un “secuestro 4.0”. Cencosud cerró sus locales por algunas horas y puso en standby sus sitios web. El lunes volvieron a estar online, con mayor velocidad que de costumbre, ante la baja cantidad de usuarios que ni siquiera se atreven a probar el servicio.

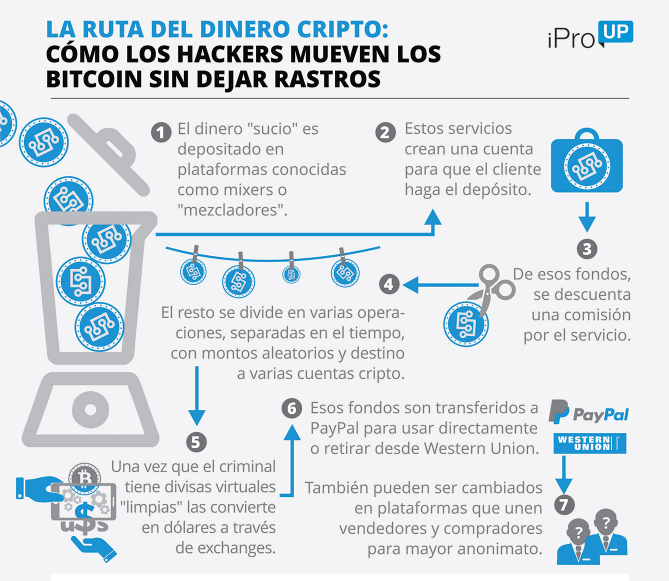

Lo que hacen los cibercriminales es cifrar los datos de una empresa u organización, por lo que quedan inutilizables para sus propietarios. Para entregar la clave que reestablezca el acceso, suelen pedir un rescate, especialmente en criptomonedas.

Los expertos afirman que la estrategia utilizada fue pensada con suma precisión y cuidado:

Se lanzó un viernes, antes del fin de semana, cuando los supermercados registran su mayor facturación. Así, obligaron a los gerentes a tomar determinaciones “de apuro”, para alentar la acción más sencilla y menos recomendada: abonar “Si accedés al pago, sentás un mal precedente: te convertís en víctima para siempre. Si no pagás, los datos de tus clientes se difundirán”, afirma un hacker ético que prefiere el anonimato.

Y completa: “Las empresas más grandes del mundo sufren ataques y lo mantienen en silencio. En EE.UU. ya existen seguros que cubren a las compañías ante las pérdidas económicas de este tipo”.

El total hermetismo fue la estrategia de la firma, que inició un proceso para seguir operando mientras se reestablece la situación. Con carteles en sus sucursales, anunciaba que por “un problema tecnológico” sólo iba a aceptar ventas en efectivo, débito o tarjeta en un pago.

Del otro lado de la cordillera también se mantiene el silencio. Diversas fuentes apelan a que se utilizó un ramsonware conocido como Egregor, capaz de ingresar a través de aplicaciones de escritorio remoto. Es decir, el software malicioso entró por una de las computadoras del personal que realiza tareas desde su hogar, en la modalidad de teletrabajo, dejando expuesta toda la red del gigante del retail.

Horacio Azzolin, titular de la Unidad Fiscal Especializada en Ciberdelincuencia que colaborará en la causa con el Fiscal Guillermo Marijuán, afirma que se trata de un fenómeno en aumento.

“Cifras oficiales no hay, pero hubo un incremento de los reportes y recibimos alertas de Interpol. Vemos ataques a Pymes, empresas grandes y organismos públicos”, afirma Azzolin.

Los atacantes pidieron a Cencosud comunicarse por un chat a través de TOR, un navegador ultraprivado.

Y completa: “Estar conectado a la red de la casa, no es lo mismo que la de la compañía. El teletrabajo genera ciertos riesgos de seguridad: incluso hay equipos compartidos dentro del hogar”.

Los miles de tickets que se imprimieron el viernes indicaban a la empresa que debía conectarse a un chat a través de TOR, un navegador que utiliza la red del mismo nombre para garantizar el anonimato y evitar rastreos. De hecho, está basado en Onion Routing, un proyecto de la marina estadounidense para ofrecer comunicaciones libres de espionaje.

Por lo tanto, es de esperar que el pago del rescate se realice en criptomonedas –Bitcoin, o mejor aún, Monero, que hace hincapié en el anonimato– para evitar que las autoridades logren hallar al autor.

Bitcoin, la preferida

El ataque a Cencosud no es un caso aislado de estafas con divisas virtuales. Es un fenómeno en alza que significó al menos u$600 millones a nivel global en 2019 sólo por recompensas pedidas en Bitcoin, sin contar otras divisas virtuales.

Por lo general, se trata de organizaciones delictivas complejas y algunas hasta tienen patrocinio estatal: se cree que el gobierno de Corea del Norte tiene un ciberejército que roba divisas digitales en todo el mundo. Una actividad que representaría cerca del 15% de su PBI. Es decir, el régimen de Kim Jong-un obtiene unos u$6.000 millones anuales del ciberdelito a escala global.

Según Matías Bari, CEO y cofundador de SatoshiTango, firma argentina que brinda servicios de monedas digitales, los atacantes prefieren estos activos “porque no son rastreables y pueden pagar desde cualquier parte del mundo”.

Por su parte, Nahuel Burbach, representante argentino de la billetera de monedas virtuales Zerion, indica que “los rescates se piden en Bitcoin porque es el activo más ampliamente difundido y fácil de conseguir para las personas o empresas que son atacadas”, por lo que se agiliza el proceso de pago.