Se identificó una vulnerabilidad de seguridad crítica en Windows Defender, un componente anti-malware de Microsoft Windows que viene preinstalado con cada copia de Windows. Este número supera los mil millones de dispositivos.

Esta vulnerabilidad podría permitir a los atacantes realizar ataques sofisticados al permitir la escalada maliciosa de privilegios.

Lo que vale la pena señalar es que la vulnerabilidad pasó desapercibida durante más de doce años y solo recientemente se descubrió por primera vez. La razón por la que pasó desapercibida durante tanto tiempo fue la naturaleza muy específica del mecanismo requerido para activarlo.

El equipo de SentinelOne descubrió y reportó el error a Microsoft el 16 de noviembre de 2020. Toda la información al respecto se ha mantenido en secreto hasta que la empresa de Redmond ha lanzado el parche en su ciclo de actualizaciones de seguridad del pasado martes 9 de febrero para evitar que la vulnerabilidad fuese explotada por los cibercriminales.

Detalles técnicos

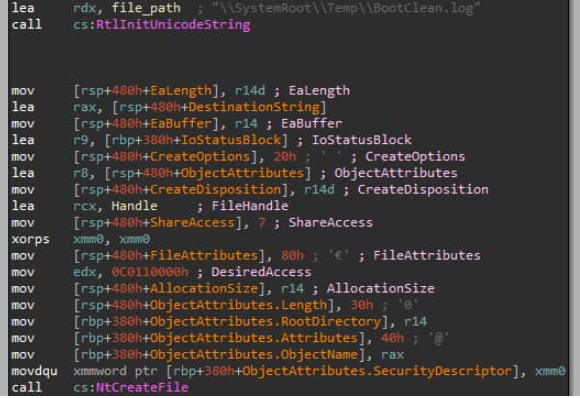

Windows Defender tiene un proceso de canje utilizado por su controlador llamado “BTR.sys”. Este controlador se encarga de cualquier sistema malicioso y archivos de registro creados desde el modo kernel. Para este propósito, el controlador mantiene un registro de todas las operaciones realizadas por un archivo específico creando un identificador en él. El problema está dentro del método de creación del identificador.

Según una publicación de blog publicada por investigadores de Sentinel Labs, para limpiar el registro “ri4d”, se hizo XOR con sí mismo. Por este método, la constante “FILE_SUPERSEDE” siempre está presente en el parámetro “CreateDisposition”. La transacción que crea el archivo después de eliminar el original es “FILE_SUPERSEDE”. Se puede ver en la imagen que no confirma si es un archivo o un enlace.

De esta manera, un atacante puede crear un enlace en “C: \ Windows \ Temp \ BootClean.log” que puede permitirle sobrescribir potencialmente archivos arbitrarios. El enlace simplemente apuntará al archivo que se necesita sobrescribir.

Otro ejemplo es si se crea un vínculo físico a un archivo ejecutable, se puede simular una carga de BTR que, por lo general, Windows Defender carga durante la fase de corrección. A continuación, se sobrescribe este archivo ejecutable.

Hay muchos casos de este error incluso en VirusTotal que datan de hace doce años. Debido al límite de tiempo de la función de búsqueda en VirusTotal, las instancias anteriores no se pudieron confirmar, pero existe la posibilidad de que haya instancias de esta vulnerabilidad antes de ese período.

La ausencia de un controlador en el disco duro hasta ahora podría ser la causa principal de que se ignore este error. En cambio, ese controlador solo se activó cuando se necesitaba con un nombre aleatorio y luego se eliminó. Las máquinas más actualizadas están a salvo de esta vulnerabilidad y también de las vulnerabilidades de EoP que son posibles a partir de enlaces físicos nativos.

Hay muchos motivos para instalar otros antivirus

Existen algunos problemas de rendimiento que suelen afectar a Windows Defender frente a soluciones de terceros. Por raro que parezca, en sus pruebas, Defender apenas arroja falsos positivos, pero en el mundo real la situación es totalmente distinta, donde es uno de los que más detecta; sobre todo con archivos ejecutables que intenten hacer cualquier tipo de modificación en el sistema que pueda parecer sospechosa.

A todo eso hay que sumar que el control parental de Windows Defender sólo funciona en Edge, y si usamos Chrome el bloqueo no funciona. La interfaz también es complicada de usar que otras soluciones, haciendo difícil configurar Windows Defender. Además, las actualizaciones de bases de datos no se actualizan a diario como sí hacen otros antivirus. Con Defender tampoco tenemos protección en páginas web ni detecta JavaScripts maliciosos, por lo que si entramos en una web peligrosa no nos la va a bloquear.

Este último motivo ya de por sí es suficiente como para instalar otro antivirus, pero lo que sí es cierto es que si tienes cuidado con lo que visitas y descargas en Internet, Windows Defender es una solución básica para proteger un PC en la actualidad, donde cada vez es más fácil infectarse con un virus.

Conclusión

Por supuesto, si bien parece que la vulnerabilidad no ha sido explotada, los malos actores probablemente descubrirán cómo aprovecharla en sistemas sin parches. Además, dado que la vulnerabilidad está presente en todas las versiones de Windows Defender a partir de 2009, es probable que numerosos usuarios no apliquen el parche, dejándolos expuestos a futuros ataques. Se recomienda actualizar sus dispositivos sin más demora y para estar mejor protegido usar una solución antimalware de terceros mas completa.