De acuerdo a los ataques que están sufriendo servidores de empresas de todo el mundo que utilizan Exchange, cuando el pasado miércoles Microsoft avisó de que un grupo de hackers de China, Hafnium, estaba atacando servidores, tanto en Estados Unidos como en otros países del mundo como la EBA (Autoridad Bancaria Europea).

Microsoft está pidiendo a los equipos de TI de todo el mundo que den la máxima prioridad a la instalación de los parches de seguridad para Microsoft Exchange que la compañía lanzó el 2 de marzo.

Además, las entidades que ya hayan protegido sus servidores tienen que buscar rastros que indiquen que ya han sido atacados, puesto que los hackers podrían seguir accediendo a sus sistemas a través de ellos y utilizar los sistemas como parte de un ataque en cadena que secuestre el servidor y permita ejecutar en él ejecutar comandos de manera remota.

Mitigaciones provisionales si no se pueden aplicar parches a Exchange Server 2013, 2016 y 2019:

- Implementar una regla de reescritura de IIS para filtrar solicitudes https maliciosas

- Deshabilitar la mensajería unificada (UM)

- Deshabilitar Exchange Control Panel (ECP) VDir

- Deshabilitar VDir de la libreta de direcciones sin conexión (OAB)

Estas mitigaciones se pueden aplicar o revertir mediante el script ExchangeMitigations.ps1 que se describe a continuación y tienen algún impacto conocido en la funcionalidad de Exchange Server. Las mitigaciones son efectivas contra los ataques que hemos visto hasta ahora en la naturaleza, pero no se garantiza que sean mitigaciones completas para toda la posible explotación de estas vulnerabilidades. Esto no desalojará a un adversario que ya haya comprometido un servidor. Esto solo debe usarse como una mitigación temporal hasta que los servidores de Exchange se puedan parchear por completo, y recomendamos aplicar todas las mitigaciones a la vez.

ExchangeMitigations.ps1

Visión general

Este script contiene mitigaciones para ayudar a abordar las siguientes vulnerabilidades:

Este script debe ejecutarse a través de una sesión de Exchange PowerShell elevada o un Shell de administración de Exchange elevado. Los detalles de las mitigaciones se encuentran a continuación y la información adicional se encuentra en el GitHub mencionado anteriormente .

Recomendaciones de seguridad Microsoft

Además de estos parches, veamos que recomienda Microsoft sobre otras actualizaciones de seguridad que deben tenerse en cuenta para minimizar el riesgo de un ciberataque a los equipos y servidores con el sistema operativo Windows:

Varias actualizaciones de seguridad que afectan a TCP / IP: CVE-2021-24074, CVE-2021-24094 y CVE-2021-24086

En febrero de 2021 Microsoft lanzó un conjunto de correcciones que afectan la implementación de TCP / IP de Windows que incluyen dos vulnerabilidades de ejecución remota de código crítico (RCE) ( CVE-2021-24074 , CVE-2021-24094 ) y una vulnerabilidad de denegación de servicio importante (DoS) ( CVE- 2021-24086 ). Las dos vulnerabilidades de RCE son complejas, lo que dificulta la creación de exploits funcionales, por lo que es poco probable que ocurran a corto plazo. Creemos que los atacantes podrán crear exploits DoS mucho más rápidamente y esperamos que los tres problemas puedan ser aprovechados con un ataque DoS poco después del lanzamiento. Por lo tanto, recomendamos a los clientes que se muevan rápidamente para aplicar las actualizaciones de seguridad de Windows este mes.

Los exploits DoS para estos CVE permitirían que un atacante remoto provocara un error de detención. Los clientes pueden recibir una pantalla azul en cualquier sistema Windows que esté directamente expuesto a Internet con un tráfico de red mínimo.

El modo de aplicación del controlador de dominio de Netlogon está habilitado de forma predeterminada a partir de la actualización de seguridad del 9 de febrero de 2021, relacionada con CVE-2020-1472

En enero Microsoft abordó una vulnerabilidad crítica de RCE que afectaba al protocolo Netlogon ( CVE-2020-1472 ) el 11 de agosto de 2020, esta vulnerabilidad también conocida como Zerologon, permite a los atacantes secuestrar controladores de dominio, la cual se catalogó con un nivel de gravedad “crítico” (su puntuación CVSS alcanzó la máxima, de 10.0).

En resumen, la CVE-2020-1472 es el resultado de un error en la estrategia de autentificación criptográfica del protocolo remoto de Netlogon. Este protocolo autentifica a los usuarios y los equipos en redes basadas en dominios y también se utiliza para actualizar las contraseñas del ordenador en remoto. Mediante la vulnerabilidad, un atacante puede hacerse pasar por un ordenador cliente y sustituir la contraseña de un controlador de dominio (un servidor que controla una red al completo y ejecuta los servicios del Directorio Activo), que le permite al atacante hacerse con los derechos de administrador del dominio.

Este ataque puede afectar a cualquier versión de Windows Server 2019 o de Windows Server 2016, así como cualquier edición de Windows Server versión 1909, Windows Server versión 1903, Windows Server versión 1809 (ediciones Datacenter y Standard), Windows Server 2012 R2, Windows Server 2012 o Windows Server 2008 R2 Service Pack 1.

Microsoft informo que a partir de la versión de actualización de seguridad del 9 de febrero de 2021 habilitaran el modo de aplicación del controlador de dominio de forma predeterminada. Esto bloqueará las conexiones vulnerables de los dispositivos no compatibles. El modo de cumplimiento de DC requiere que todos los dispositivos Windows y que no sean Windows utilicen RPC seguro con el canal seguro de Netlogon, a menos que los clientes hayan permitido explícitamente que la cuenta sea vulnerable al agregar una excepción para el dispositivo no compatible.

Los clientes deben revisar la guía de preguntas frecuentes actualizada de agosto para proporcionar más claridad sobre este próximo cambio.

- ACTUALICE sus controladores de dominio con una actualización publicada el 11 de agosto de 2020 o posterior.

- ENCUENTRE qué dispositivos están haciendo conexiones vulnerables mediante la supervisión de los registros de eventos.

- DIRIGIR dispositivos no compatibles que hacen conexiones vulnerables.

- ACTIVAR el modo de aplicación de controlador de dominio a direcciones CVE-2020-1472 en su entorno.

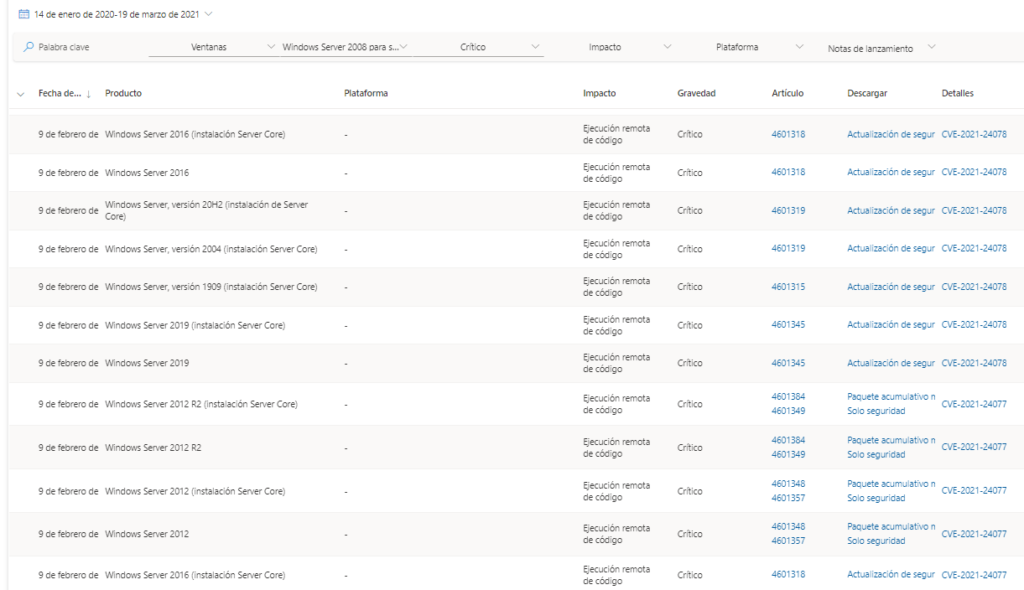

En el siguiente listado se relacionan las ultimas vulnerabilidades reportadas por el Centro de respuesta de seguridad de Microsoft con respecto a los productos de Windows server y contiene el registro de las publicadas en el ultimo año que en total suman 967:

Para descargar el listado completo, Clic Aquí

Para estar al día con las ultimas noticias de ciberseguridad y protección de datos, regístrese en nuestro Boletín de noticias:

Nota: Al registrarse recibirá un correo de confirmación. Revise su bandeja de correo no deseado o bandeja de entrada.