Microsoft alerta a los clientes sobre el malware LemonDuck de minería criptográfica que se dirige tanto a sistemas Windows como Linux y se está propagando a través de correos electrónicos de phishing, exploits, dispositivos USB y ataques de fuerza bruta, así como ataques dirigidos a vulnerabilidades críticas de Exchange Server descubiertas en marzo.

En particular, el grupo detrás de LemonDuck se está aprovechando de los errores de seguridad de alto perfil al explotar vulnerabilidades más antiguas durante los períodos en los que los equipos de seguridad se centran en parchar fallas críticas e incluso eliminar el malware rival. Se descubrió que el grupo estaba usando errores de Exchange para extraer criptomonedas en mayo, dos años después de su aparición.

«[LemonDuck] continúa usando vulnerabilidades más antiguas, que benefician a los atacantes en momentos en que el enfoque cambia a parchear una vulnerabilidad popular en lugar de investigar el compromiso», señala el equipo de inteligencia de amenazas de Microsoft 365 Defender .

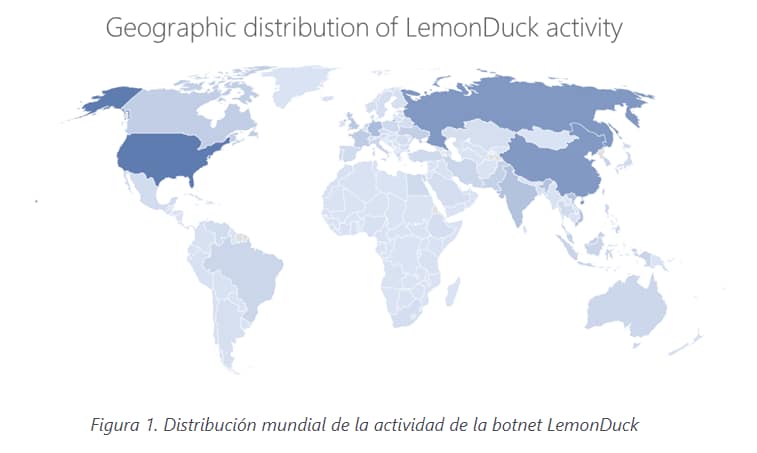

En los primeros años, LemonDuck apuntó en gran medida a China, pero desde entonces sus operaciones se han expandido para incluir a muchos otros países, centrándose en los sectores de fabricación e IoT. Hoy en día, LemonDuck impacta en un rango geográfico muy amplio, y los Estados Unidos, Rusia, China, Alemania, el Reino Unido, India, Corea, Canadá, Francia y Vietnam son los que experimentan la mayor cantidad de encuentros.

«En particular, LemonDuck elimina a otros atacantes de un dispositivo comprometido al deshacerse del malware de la competencia y prevenir nuevas infecciones al parchear las mismas vulnerabilidades que usó para obtener acceso. También diseñó tareas automatizadas para explotar el exploit Eternal Blue SMB de la NSA que fue filtrado por piratas informáticos respaldados por el Kremlin y utilizado en el ataque de ransomware WannCry de 2017. La tarea se utilizó para incorporar la herramienta PCASTLE a fin de lograr un par de objetivos: abusar del exploit EternalBlue SMB, así como usar la fuerza bruta o pasar el hash para moverse lateralmente y comenzar la operación nuevamente. Muchos de estos comportamientos son todavía se observa en las campañas de LemondDuck hoy «, señala el equipo de seguridad de Microsoft.

Los investigadores de malware Talos de Cisco también han estado analizando las actividades de Exchange del grupo . Descubrió que LemonDuck estaba usando herramientas automatizadas para escanear, detectar y explotar servidores antes de cargar cargas útiles como el kit de pen test Cobalt Strike, una herramienta favorita para el movimiento lateraled, y web shells, lo que permite que el malware instale módulos adicionales.

LemonDuck obtuvo su nombre de la variable «Lemon_Duck» en un script de PowerShell que actúa como el agente de usuario para rastrear los dispositivos infectados.

Las vulnerabilidades a las que apunta para el compromiso inicial incluyen CVE-2017-0144 (EternalBlue), CVE-2017-8464 (LNK RCE), CVE-2019-0708 (BlueKeep), CVE-2020-0796 (SMBGhost), CVE-2021-26855 (ProxyLogon), CVE-2021-26857 (ProxyLogon), CVE-2021-26858 (ProxyLogon) y CVE-2021-27065 (ProxyLogon).

«Una vez dentro de un sistema con un buzón de correo de Outlook, como parte de su comportamiento de explotación normal, LemonDuck intenta ejecutar un script que utiliza las credenciales presentes en el dispositivo. El script le indica al buzón que envíe copias de un mensaje de phishing con mensajes preestablecidos y archivos adjuntos. a todos los contactos «, señala Microsoft.

Digital Defense es la mejor plataforma de evaluación de amenazas y gestión de vulnerabilidades nativa en la nube, construida para facilitar su uso, comprometida con el más alto nivel de rendimiento y precisión. La gestión de vulnerabilidades es más que un simple análisis y evaluación de vulnerabilidades. Digital Defense utiliza datos ricos y tecnología poderosa para identificar, priorizar y administrar de manera efectiva y eficiente la corrección de debilidades para obtener el máximo beneficio de seguridad para su organización.