El sistema de salud académico de la Universidad de California en San Diego EEUU, UC San Diego Health, ha revelado una violación de datos después de que se comprometieran las cuentas de correo electrónico de algunos empleados.

UC San Diego Health es uno de los mejores hospitales de la nación, y se clasifica repetidamente como el mejor sistema de atención médica en San Diego, según reporte https://health.usnews.com/best-hospitals/area/san-diego-ca

El sistema de salud opera UC San Diego Medical Center, Jacobs Medical Center y Sulpizio Cardiovascular Center bajo una licencia, con una capacidad total de 808 camas.

Según un informe de La Jolla Light del 13 de julio, la Universidad de California San Diego Health planea comenzar la construcción de su nuevo centro de innovación de siete pisos por U$70 millones de dólares.

Cuando se le solicitó detalles adicionales sobre la violación de datos, la directora ejecutiva de comunicaciones y relaciones con los medios de UC San Diego Health, Jacqueline Carr, le dijo a BleepingComputer que la violación fue el resultado de un ataque de phishing.

Información personal de pacientes, estudiantes y empleados expuestos

UC San Diego Health descubrió el acceso no autorizado a algunas de las cuentas de correo electrónico de sus empleados el 8 de abril, luego de haber sido alertado inicialmente de una actividad sospechosa el 12 de marzo.

Después de descubrir la infracción, UC San Diego Health canceló el acceso no autorizado a las cuentas comprometidas e informó del evento a la policía y al FBI.

Los atacantes pueden haber accedido o adquirido la información personal de pacientes, empleados y estudiantes entre el 2 de diciembre de 2020 y el 8 de abril de 2021, luego de violar las cuentas de correo electrónico en un ataque de phishing.

Si bien los actores de la amenaza tuvieron acceso a las cuentas de correo electrónico durante más de cuatro meses, una investigación en curso por parte de sus equipos de seguridad y expertos externos en ciberseguridad no ha encontrado ninguna evidencia de que esta información haya sido mal utilizada desde el ataque.

La información personal a la que se tuvo acceso durante el incidente podría incluir: nombre completo, dirección, fecha de nacimiento, correo electrónico, número de fax, información de reclamos (fecha y costo de los servicios de atención médica e identificadores de reclamos), resultados de laboratorio, diagnóstico y condiciones médicas, historial médico Número y otros identificadores médicos, información de prescripción médica, información de tratamiento, información médica, número de Seguro Social, número de identificación del gobierno, número de tarjeta de pago o número de cuenta financiera y código de seguridad, número de identificación de estudiante y nombre de usuario y contraseña.

No hay “evidencia de que otros sistemas de salud de UC San Diego hayan sido afectados, ni tenemos ninguna evidencia en este momento de que la información haya sido mal utilizada”, explicó el sistema de salud académico .

“Además de notificar a las personas cuya información personal puede haber estado involucrada, UC San Diego Health ha tomado medidas correctivas que han incluido, entre otros pasos, cambiar las credenciales de los empleados, deshabilitar los puntos de acceso y mejorar nuestros procesos y procedimientos de seguridad”.

Las personas potencialmente afectadas advirtieron sobre los riesgos de robo de identidad

UC San Diego Health también advirtió a los miembros de la comunidad y a las personas potencialmente afectadas que estén atentos a los intentos de robo de identidad o fraude.

“Puede hacer esto revisando y monitoreando regularmente sus estados financieros, informes de crédito y Explicaciones de Beneficios (EOB) de sus aseguradoras de salud para cualquier actividad no autorizada”, agregó UC San Diego Health.

UC San Diego Health también aconseja rotar las credenciales y habilitar la autenticación multifactor (MFA) para cuentas personales en línea siempre que sea posible.

Una vez que finalice la investigación en curso (probablemente alrededor del 30 de septiembre), UC San Diego Health enviará cartas de notificación de incumplimiento individuales a los estudiantes, empleados y pacientes afectados por la violación de datos.

En junio de 2018, UC San Diego Health también informó a 619 pacientes que podrían haberse visto afectados por una violación de datos externos que involucraba a Nuance Communications, un proveedor externo de transcripción médica.

La alerta de violación se produjo después de que se violaran las plataformas de transcripción médica de Nuance entre el 20 de noviembre de 2017 y el 9 de diciembre de 2017.

Scripps Health también notifica a los pacientes sobre la violación de datos después del ataque de ransomware

Por otro lado, el gigante de atención médica sin fines de lucro, Scripps Health en San Diego, ha revelado una violación de datos que expone la información de pacientes después de sufrir un ataque de ransomware en su red y cifraron dispositivos el 29 de abril.

El proveedor de atención médica tiene cinco hospitales y 19 instalaciones de avanzada con más de 3.000 médicos afiliados. Cada año, Scripps Health trata a más de 700,000 pacientes.

El ataque hizo que se suspendieran sus sistemas de TI, incluidos los portales públicos y sitios alternos de servicios. Además sus sedes: los hospitales de Encinitas, La Jolla, San Diego y Chula Vista ya no recibieron pacientes con derrames cerebrales o ataques cardíacos, que fueron desviados a otras instalaciones médicas.

“Dado que la investigación está en curso, aún no conocemos el contenido del resto de los documentos que creemos están involucrados, aunque estamos trabajando con expertos externos para determinar esos hechos lo más rápido posible”, advierte Scripps Health.

Cuando las operaciones de ransomware violan una organización, primero se propagarán silenciosamente por la red mientras roban archivos y datos. Una vez que obtienen acceso a una cuenta de administrador de Windows y al controlador de dominio, implementan el ransomware para cifrar los dispositivos.

Las bandas de ransomware luego usan los datos robados como palanca diciendo que liberarán los datos robados en sitios de filtración de datos si la víctima no paga el rescate como lo reporto el FBI a finales del año 2020.

Otros casos conocidos

- La Agencia Sueca de Salud Pública (Folkhälsomyndigheten) cerró SmiNet, la base de datos de enfermedades infecciosas del país, después de que fuera blanco de varios intentos de piratería.

- El servicio 1177 Swedish Healthcare Guide para información de atención médica se vio afectado por una violación de datos hace dos años después de que la empresa que administraba su servidor de almacenamiento lo expuso al acceso público en Internet. Millones de grabaciones de llamadas de atención médica que se remontan a 2013 se almacenaron en el servidor mal configurado, exponiendo la información personal de las personas que llamaron de aproximadamente 170,000 horas dejadas a la vista.

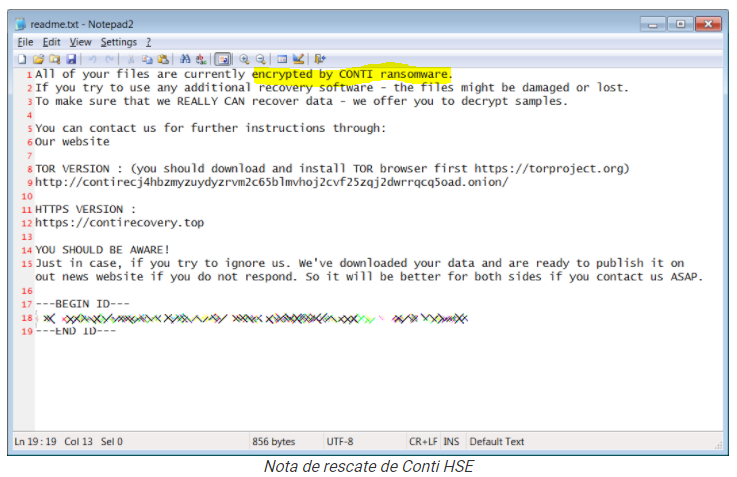

- La atención médica europea ha estado bajo ataque las últimas dos semanas, con el Departamento de Salud de Irlanda (DoH) y el sistema de salud financiado con fondos públicos HSE (Health Service Executive) violados por operadores de ransomware Conti.

- Según la Oficina Federal de Investigaciones (FBI), la banda de ransomware Conti también ha intentado violar las redes de más de una docena de organizaciones de atención médica y primeros auxilios de EE. UU .

Gestión y cultura de ciberseguridad

Las instituciones de salud como hospitales, clínicas y laboratorios se han convertido en un blanco atractivo para los cibercriminales, porque manejan información personal, financiera y médica de sus pacientes y personal. En estos ataques entra en juego información básica junto con las dependencias a medicamentos, las necesidades de determinados tratamientos o prácticas especializadas y otros componentes que hacen a las personas.

Las fugas de datos intencionales o el uso irresponsable de la tecnología en el trabajo son prácticas frecuentes, si consideramos, por ejemplo, la cantidad de doctores, enfermeras y empleados que comparten datos, registros y estudios de pacientes por WhatsApp o correos electrónicos, lo cual podría exponerlos si no se toman los controles necesarios o si son victima de ciberataques que se aprovechan vulnerabilidades en sus sistemas de información, sistemas operativos sin parches, aplicaciones obsoletas o equipos conectados a la red que no cumplen con buenas practicas de seguridad, sin contar con la falta de sistemas de gestión (SGSI) que evalúen los riesgos, establezcan controles y auditorias antes que se presenten los incidentes.

Es posible que algunas organizaciones aún sientan que son demasiado pequeñas o poco importantes, pero son más las que consideran que su seguridad es solo cuestión de “tachar de una lista los requisitos a cumplir”, sin dar la suficiente importancia y presupuesto a la seguridad de la información. Ellos suponen que si siguen una lista arbitraria de procedimientos y protocolos básicos de seguridad, estarán bien y que no pasa nada. Pero en realidad, no es así, se exponen a perdidas incalculables tanto económicas como de prestigio y sanciones legales de alto impacto que pueden llevar al cierre temporal o definitivo.

Fuente: https://www.bleepingcomputer.com/news/security/uc-san-diego-health-discloses-data-breach-after-phishing-attack/

PTaaS: una forma moderna de identificar vulnerabilidades y hacer Pen Test o pruebas de seguridad. Usa las pruebas penetración y la potencia de la nube como servicio, la cual brinda a los usuarios la capacidad de acceder a pruebas de pen test bajo demanda en un formato ágil y moderno. Esta opción representa una mejora en las pruebas de penetración tradicionales aprovechando las ultimas tecnologías. Automatiza parte del proceso del pen test, lo que reduce la cantidad de especialistas necesarios para realizar las pruebas, los costos asociados y flexibiliza los horarios para realizar el trabajo.