Se ha producido el mayor ataque DDoS en Internet, tras la explotación de una nueva vulnerabilidad de día cero por parte de ciber atacantes.

Los ataques de denegación de servicio distribuido (DDoS) pueden ser uno de los tipos de ciberataques menos sofisticados, pero pueden causar daños reales. Este es un ataque a un sistema de computadoras o red que causa que un servicio o recurso sea inaccesible a los usuarios legítimos. Normalmente provoca la pérdida de la conectividad con la red por el consumo del ancho de banda de la red de la víctima o sobrecarga de los recursos computacionales del sistema atacado.

- Google, Cloudflare y AWS han confirmado que adversarios desconocidos explotaron una nueva vulnerabilidad de día cero llamada HTTP/2 Rapid Reset para lanzar el mayor ataque DDoS registrado en la historia digital.

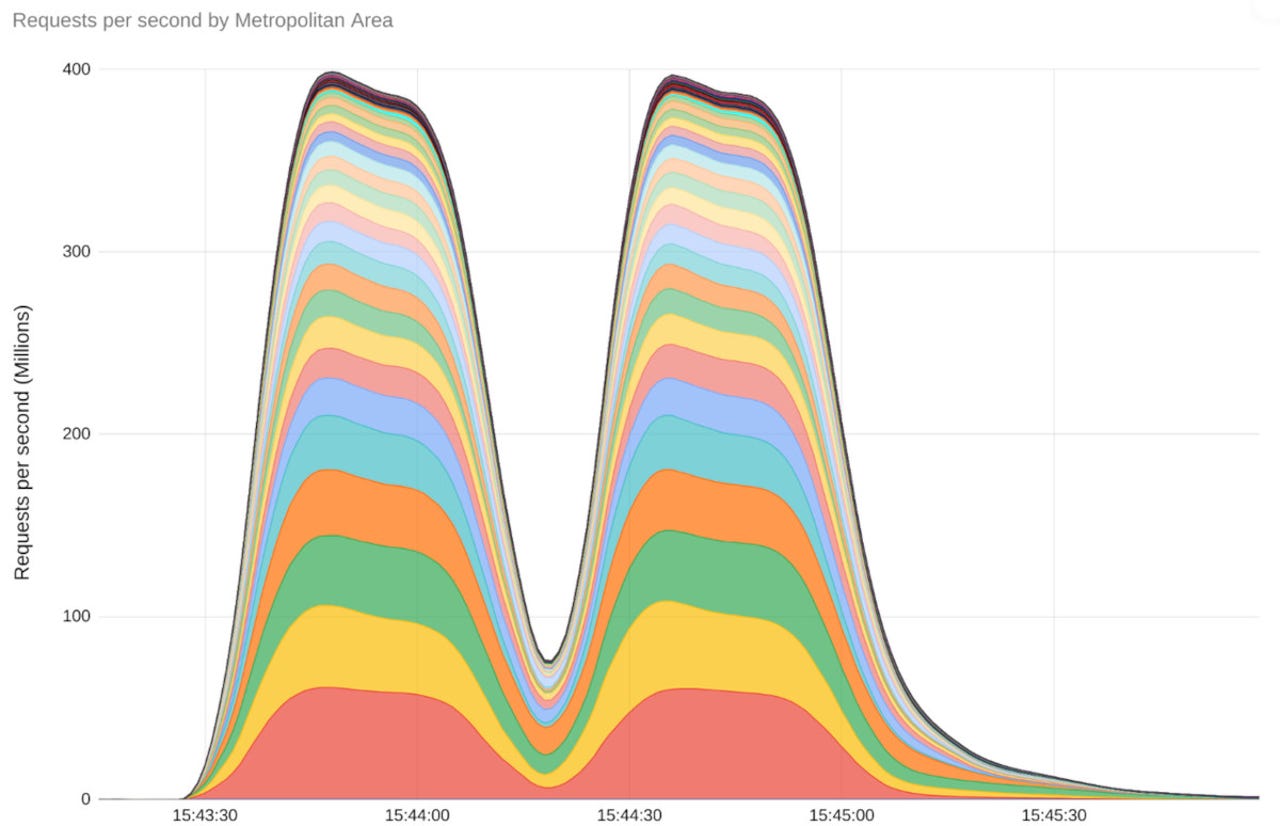

- El ataque alcanzó un máximo de 398 millones de RPS, que es 7 veces más alto que el ataque DDoS más grande anterior registrado por Google.

- AWS y Cloudflare habían registrado previamente ataques DDoS con un máximo de 200 millones de RPS.

- La falla de día cero permite a los adversarios enviar solicitudes HTTP/2 especialmente diseñadas a un servidor de destino, lo que desencadena una respuesta extensa, que se amplifica aún más al enviarla a dispositivos IoT vulnerables o servidores mal configurados.

- Esta novedosa técnica se basa en la multiplexación de flujos.

- En este caso, los actores de amenazas enviaron tráfico amplificado a diversos objetivos, incluidas entidades financieras, corporaciones de juegos y agencias gubernamentales, causando daños significativos a varios de ellos.

Tres de las principales empresas tecnológicas del mundo, Google, Amazon Web Services (AWS) y Cloudflare, han revelado conjuntamente una nueva falla de día 0 explotada por actores de amenazas desconocidos para lanzar el mayor ataque de denegación de servicio distribuido (ataque DDoS) registrado hasta la fecha.

¿Qué es HTTP/2?

HTTP/2, también conocido como HTTP/2.0, es una revisión importante del protocolo de red HTTP que se utiliza para transferir datos entre computadoras y servidores web. HTTP/2 se desarrolló para hacer que las aplicaciones web sean más rápidas, así como más eficientes y seguras.

Una diferencia fundamental con HTTP/1.1 reside en sus capacidades de multiplexación. En HTTP/1.1, se requerían varias conexiones para la comunicación paralela, lo que provocaba ineficiencia y un aumento de la latencia. HTTP/2 permite enviar y recibir múltiples solicitudes y respuestas en paralelo a través de una sola conexión TCP.

Vulnerabilidad CVE-2023-44487

Denominada HTTP/2 Rapid Reset, la vulnerabilidad permite al atacante enviar solicitudes HTTP/2 especialmente diseñadas a su servidor de destino y desencadenar una respuesta a gran escala. Pueden amplificar aún más esta respuesta enviando la misma solicitud a tantos dispositivos IoT vulnerables y servidores mal configurados como deseen. La vulnerabilidad se rastrea como CVE-2023-44487 y se le ha asignado una puntuación CVSS de 7,5 sobre 10, calificada como de gravedad alta.

El mayor ataque DDoS de la historia resultante de la explotación de HTTP/2 Rapid Reset alcanzó un máximo de 398 millones de solicitudes por segundo (RPS), siete veces más que el mayor ataque anterior registrado por Google.

En su publicación de blog, Google señaló que se trata de un “ataque novedoso hipervolumétrico que se basa en la multiplexación de flujos. El ataque explota una debilidad en el protocolo HTTP2, que permite a los clientes identificar el servidor que una transmisión anterior tiene que cancelar enviando una trama RST_STREAM. Vale la pena señalar que el protocolo no requiere coordinación cliente-servidor para esta cancelación, y el cliente la realiza unilateralmente.

El ataque se denomina restablecimiento rápido porque cuando la trama RST_STREAM se envía desde un punto de conexión justo después de enviar una trama de solicitud, el otro punto de conexión comienza a funcionar y restablece rápidamente la solicitud. La solicitud se cancela más tarde, pero la conexión HTTP/2 permanece abierta.

La explotación de un protocolo tan crítico indica que el ataque DDoS sigue siendo una amenaza potente y creciente. Las organizaciones deben tomar las medidas necesarias, como hacer test para identificar vulnerabilidades, aplicar parches a los sistemas de inmediato, actualizar sus mecanismos de seguridad y utilizar la limitación de velocidad y el filtrado o, al menos, tener un plan de respuesta a incidentes para hacer frente a los ataques DDoS.

Revise las recomendaciones que dan los fabricantes para mitigar la vulnerabilidad HTTP/2 Rapid Reset, clic aquí

Soluciones avanzadas:

PTaaS: es un servicio moderno para encontrar vulnerabilidades y hacer pruebas de penetración (Pentest) y Hacking ético aprovechando la potencia de software especializado y la nube con la capacidad de realizar pruebas de seguridad bajo demanda, de forma ágil, automatizada y continua. Todo esto con el soporte, acompañamiento, revisión y verificación manual de nuestro Red Team.

Recibe un Diagnóstico Sin Costo del estado de seguridad de tu aplicación o sitio web dando clic en el siguiente enlace: