En mayo de 2022, la EPS Salud Total reportaba que había sido victima de un ciberataque que afectaba sus plataformas tecnológicas y debían suspender sus servicios virtuales. El pasado 27 de enero, vuelve a sufrir otro ciberataque que deja por fuera los servicios digitales a los usuarios de la EPS.

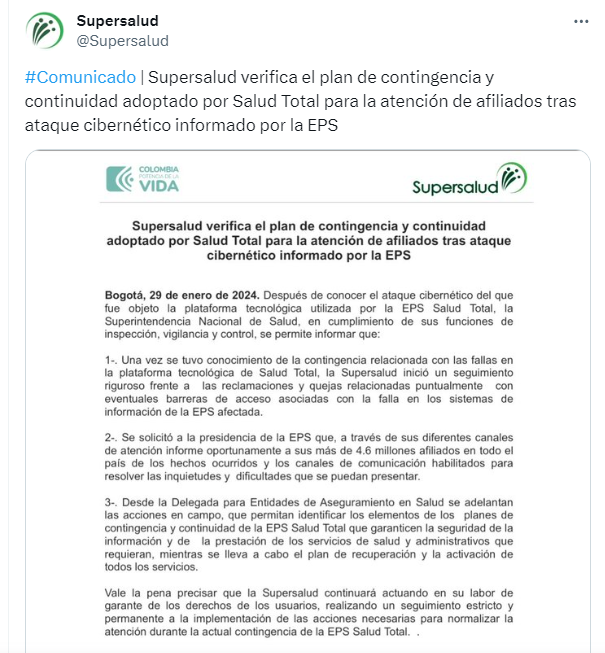

Dada la gravedad del incidente, la Superintendencia Nacional de Salud ha intervenido, implementando medidas de emergencia para mitigar los daños y proteger los intereses de los más de 4.8 millones de afiliados en todo el país, haciendo seguimiento a las reclamaciones y las quejas de usuarios relacionadas con los problemas de acceso asociadas con las fallas de los sistema afectados.

La EPS en comunicado realizado, advirtió que por el ataque presentado, parte de la información relacionada con la operación de la EPS no esta disponible, por lo que se activaron los protocolos para deshabilitar los servicios informáticos afectados.

Salud Total EPS-S está siendo objeto de ataque informático externo – Salud Total EPS-S

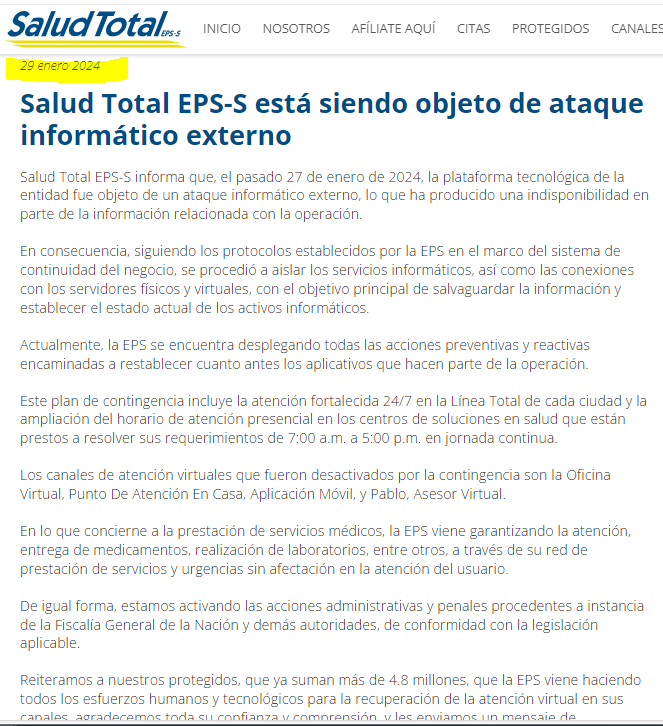

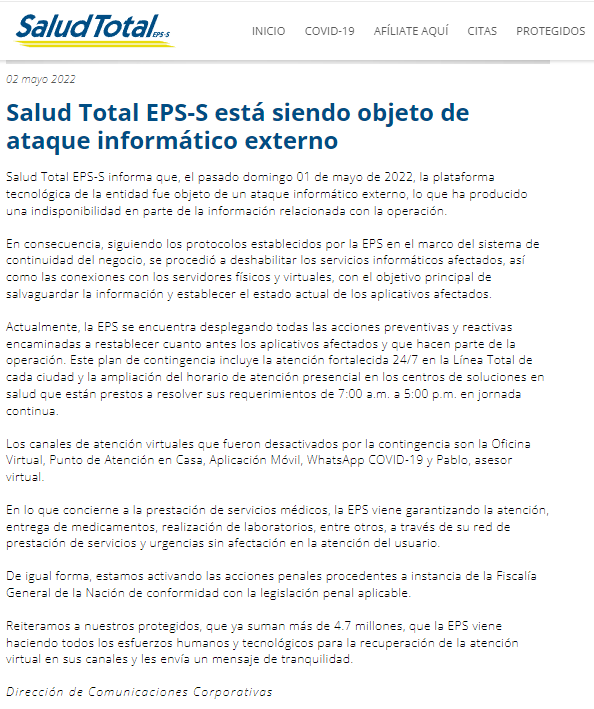

Comparando el comunicado actual con el publicado en mayo de 2022 se observan muy similar, como si hubieran cortado y pegado. Da la impresión que no le han dado la importancia adecuada y tampoco se han tomado las acciones necesarias después del primer ciberataque:

Documentos filtrados del ataque a Salud Total

Según publicación de MuchoHacker.lol, se logro evidenciar la existencia de documentos robados por los ciberdelincuentes y ahora disponibles a quien tenga acceso al link. Los atacantes identificados como el grupo Ra World publicaron 137 documentos como parte de las pruebas que tienen de su ataque para presionar el pago por su rescate:

De acuerdo con la información publicada por los atacantes se puede ver la presunta nota de rescate que debieron recibir los ingenieros de Salud Total.

La traducción de la notificación:

Tus datos han sido robados y cifrados mientras lees esta carta. Hemos copiado todos los datos en nuestro servidor. No te preocupes, tus datos no serán divulgados si haces lo que quiero. Pero si no pagas, liberaremos los datos, contactaremos a tus clientes y reguladores, y destruiremos tu sistema nuevamente. Podemos descifrar algunos archivos para demostrar que la herramienta de descifrado funciona correctamente.

Contáctanos, paga el rescate. Si pagas, te proporcionaremos los programas de descifrado y eliminaremos tus datos de nuestros servidores. Si no, filtraremos tus datos y tu empresa aparecerá en la lista de vergüenza a continuación. Si no, enviaremos un correo electrónico a tus clientes e informaremos a la autoridad supervisora.

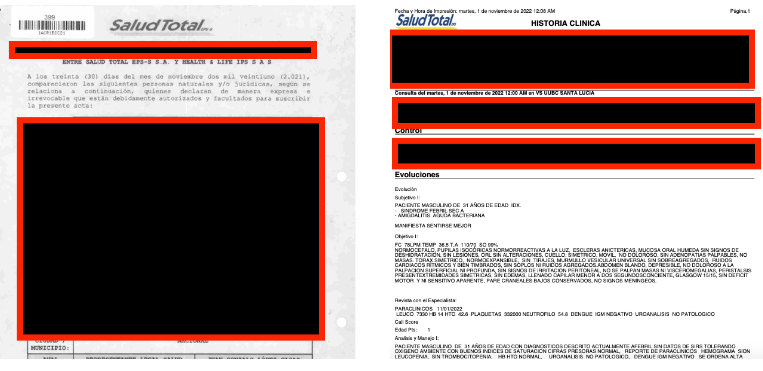

Datos técnicos del ciberataque a Salud Total

Según investigación de German Fernández (Security Research de Chile) que publica en su cuenta de Linkedin, se detecto un archivo llamado Stage2.exe, el cual es muy probable que se uso en el ataque a Salud Total

Los atacantes configuraron el dominio interno de esta organización en la muestra y al parecer almacenan otros artefactos en “C:\Windows\Help\”.

Parte del código aquí:

string args = “saludtotal.loc”;

string path = “C:\\Windows\\Help\\Exclude.exe”;

string path2 = “C:\\Windows\\Help\\Finish.exe”;

string arg = “C:\\Windows\\Help\\Stage2.exe”;

string text = “C:\\Windows\\Help\\Stage3.exe”;

string text2 = “MSOfficeRunOncelsls”;

string text3 = “C:\\Windows\\Help\\Pay.txt”;

“Pay.txt” podría contener la nota de rescate

Todo indica que este ransomware se ejecutaría luego de reiniciar el equipo en modo seguro, técnica utilizada para evadir la detección de algunos productos de seguridad que no funcionan en este modo.

Adicionalmente, también esta el archivo “SD.bat” que básicamente elimina la carpeta de Trend Micro y utiliza el comando WMIC para obtener información sobre los discos. También deja un log en “C:\DISKLOG.TXT”.

> rmdir /s /q “C:\Program Files (x86)\Trend Micro” >> C:\DISKLOG.TXT

> wmic logicaldisk get name,deviceid,filesystem,freespace,size >> C:\DISKLOG.TXT

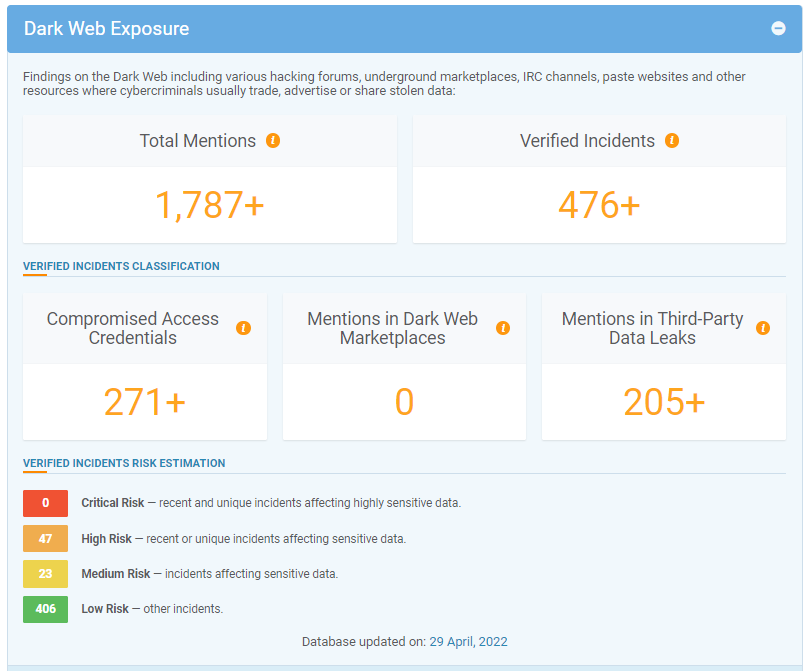

Hallazgos en la Dark Web del dominio afectado

Nuestro equipo hizo un diagnostico al dominio saludtotal.com.co encontrando un incremento en la exposición de datos en la Dark Web, comparado con lo registrado en 2022.

Reporte registrado en Febrero 2 de 2024

Reporte registrado en Mayor 4 de 2022

Los hallazgos encontrados estan en la Dark Web, incluidos varios foros de piratería, mercados clandestinos, canales de IRC, sitios web de pegado y otros recursos donde los ciberdelincuentes suelen comercializar, publicitar o compartir datos robados.

PTaaS: es un servicio moderno para encontrar vulnerabilidades y hacer pruebas de penetración (Pentest) y Hacking ético avanzado aprovechando la potencia de software especializado y la nube con la capacidad de realizar pruebas de seguridad bajo demanda, de forma ágil, automatizada y continua. Todo esto con el soporte, acompañamiento, revisión y verificación manual de nuestro Red Team y especialistas en seguridad web.

Recibe un Diagnóstico Sin Costo del estado de seguridad de tu aplicación o sitio web dando clic en el siguiente enlace: