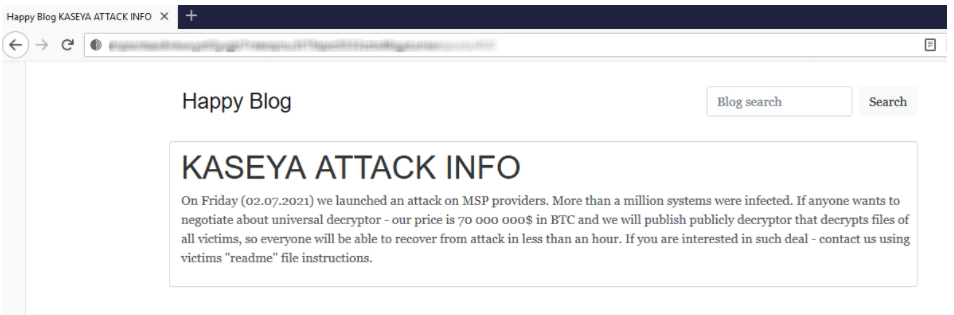

El grupo REvil afirmó en una publicación en su sitio de la Dark web, que utiliza para divulgar información sobre sus víctimas, que más de un millón de sistemas fueron comprometidos y que ofrecen un descifrador para todas las víctimas del ataque de Kaseya por 70 millones de dólares.

REvil / Sodinokibi ha sido uno de los grupos de ransomware como servicio (RaaS) más prolíficos en los últimos dos años enfocado en sistemas Windows cuya propagación sigue el modelo RaaS es decir, código malicioso que se comercializa de forma personalizada, ajustándose a las necesidades de cada uno de los suscriptores.

Desde su aparición en el 2019 REvil / Sodinokibi a infectado cerca de 500,000 empresas a nivel mundial. Empresas como Travelex (Londres), CivicSmart (USA), BancoEstado (Chile), Acer (Taiwan) entre otras han sido victimas de REvil. Por ejemplo Acer en 2020 después del ataque, REvil había exigido 50 millones de dólares por el rescate de su información.

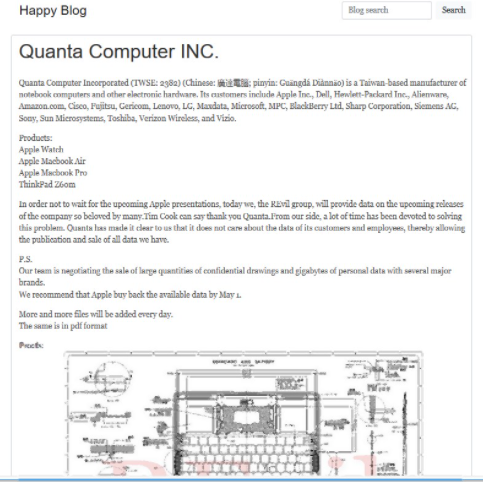

En abril de 2021, según del blog de la organización cibercriminal REvil, Happy Blog (http://dnpscnbaix6nkwvystl3yxglz7nteicqrou3t75tpcc5532cztc46qyd.onion/) se conoció que se habrían hecho con los planos completos de fabricación de MacBook Air, MacBook Pro y Apple Watch que se encontraban en la infraestructura de Quanta, un importante fabricante y proveedor de Apple, pero tambien de importantes fabricantes como Dell, Hewlett-Packard Inc., Alienware, Amazon, Cisco, Fujitsu, Gericom, Lenovo, LG, Maxdata, Microsoft, MPC, BlackBerry Ltd, Sharp Corp., Siemens AG, Sony, Sun Microsystems, Toshiba, Verizon Wireless y Vizio.

Ahora con un ataque masivo del ransomware REvil / Sodinokibi, afectó a más de 1.000 compañías en al menos 17 países del mundo mediante un ataque de cadena de suministro utilizando un instalador de una actualización automática del software de gestión de IT de la compañía Kaseya, que es utilizado comúnmente por proveedores de servicios administrados. Un proveedor de servicios administrados (MSP, por sus siglas en inglés) es una empresa que ofrece servicios de gestión de tecnología de la información (IT) de manera remota. En este caso, la actualización con permisos de administrador afectó a los MSP y estos a su vez infectaron los sistemas de sus clientes con la amenaza, como fue el caso de una cadena de supermercados en Suecia que tuvo que cerrar algunas tiendas y al menos 11 escuelas en Nueva Zelanda.

Luego de los ataques a los servidores de Kaseya VSA en la tarde noche del pasado viernes 2 de julio —que involucraron la explotación de una vulnerabilidad zero-day que estaba en proceso de ser reparada—, según datos de la telemetría de ESET se detectaron víctimas del ransomware REvil relacionadas con este ataque en: Reino Unido, Sudáfrica, Canadá, Alemania, Estados Unidos, Colombia, Suecia, Kenia, Argentina, México, Holanda, Indonesia, Japón, Mauritania, Nueva Zelanda, España y Turquía.

ESET añadió detección de esta variante de la ransomware como Win32 / Filecoder.Sodinokibi.N troyano el 2 de julio nd a 15:22 (EDT; UTC-04: 00). Esta detección incluye tanto el cuerpo principal del ransomware como las DLL que descarga.

Kaseya, compañía que cuenta con aproximadamente 40.000 clientes, explicó en su sitio web —el cual ha ido actualizando— que notificó a las personas potencialmente afectadas con la recomendación de cerrar posibles servidores VSA de manera inmediata hasta tanto se publique el parche.

Sin embargo, para muchas empresas había sido tarde y fueron afectadas por el ransomware que cifró su información.

Si bien mucho de los productos de seguridad detectan este malware, hubo un desfase entre el momento en que los servidores comprometidos se vieron afectados por los ataques y el momento en que los equipos de soporte y el software pudieron responder, lo que provocó que las primeras infecciones tuvieran tiempo de hacer su daño, explicaron los especialistas de ESET Aryeh Goretsky y Cameron Camp.

Una vez que el ransomware cifra la información el fondo del escritorio cambia a una imagen como la que se aprecia en la siguiente Imagen

El archivo README.TXT, que contiene la nota de los atacantes es aleatoria.

Según reportes del 3 de julio son cerca de 1.000 las compañías afectadas en este ataque de cadena de suministro y están trabajando con la mayor rapidez posible para contener el ataque y notificar a los equipos de TI.

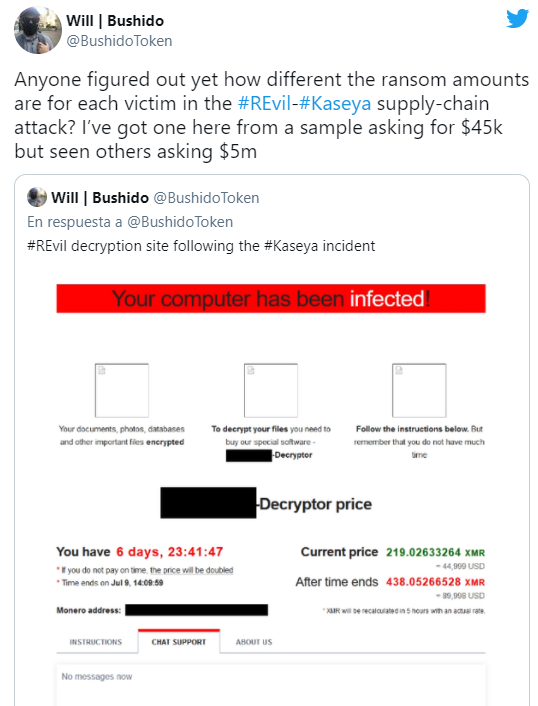

El pago solicitado a cada víctima de este ataque es distinto para cada caso, llegando a 5 millones de dólares el monto más elevado que algunos investigadores aseguran haber visto. Como muchas veces hemos mencionado, los montos solicitados por los atacantes varían de acuerdo con la empresa afectada, siendo generalmente las cifras más elevadas exigidas a compañías que cuentan con mayores ganancias.

Según explica el sitio BleepingComputer, este ataque de REvil solo cifró los archivos de las víctimas y no robó información previo al cifrado para extorsionar a las víctimas que no paguen con filtrar la información secuestrada, algo que suele hacer este ransomware así como otras bandas. Además, el hecho de que no se hubiera robado información sugiere que los atacantes no accedieron a la red de la victima, sino que abusaron de la vulnerabilidad de Kaseya VSA para distribuir y ejecutar el malware.

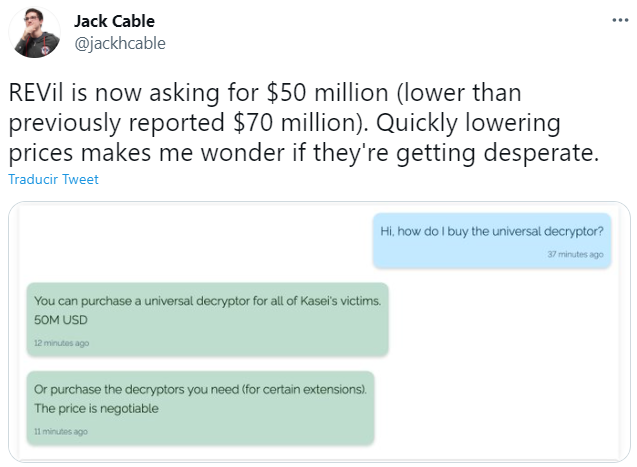

En las últimas horas el grupo REvil publicó en su sitio de la dark web que ofrece a las víctimas de Kaseya un descifrador para que puedan recuperar los archivos del cifrado a cambio de 70 millones de dólares.

Según el grupo, más de un millón de sistemas fueron comprometidos. Sin embargo, los operadores detrás del grupo parecen abiertos a negociar por un precio más bajo el descifrador.

Por su parte, el instituto holandés para la divulgación de vulnerabilidades (DIVD, por sus siglas en inglés) que fue quien descubrió la zero-day y la reportó a Kaseya, publicó información el 4 de julio en la que afirma que en las últimas 48 horas el número de instancias de Kaseya VSA a las cuales se puede acceder desde Internet bajó de 2.200 a menos de 140.

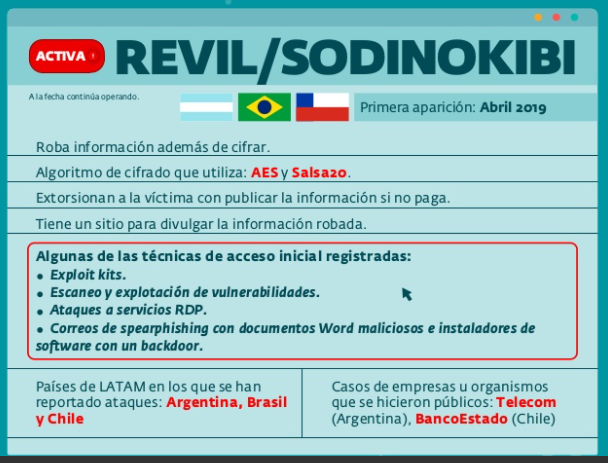

Como funciona REVIL / SODINOKIBI

En la siguiente imagen se muestra como funciona el ransomware REVIL / SODINOKIBI a nivel general, el cual tuvo su aparición en abril de 2019 y que se caracteriza por robar la información antes de cifrarla y pedir el rescate.

Se recomienda que aquellas empresas que tienen servidores que pueden haber sido comprometidos por este ataque que se mantengan informadas y que apaguen las máquinas potencialmente vulnerables o que al menos las aíslen de la red hasta que aparezca más información, mencionaron Goretsky y Camp.

Por su parte, la Agencia Nacional de Ciberseguridad de Estados Unidos junto al FBI publicaron una guía para los proveedor de servicios administrados afectados por este ataque así como para sus clientes, que incluye, entre otros puntos, descargar la herramienta de detección de Kaseya VSA, la cual analiza un sistema e indica si se detecta la presencia de algún Indicador de compromiso.

Este tipo de ataques fueron presentados como uno de las tendencias de los ciberdelicuentes para el 2021:

Fuentes:

Juan Manuel Harán – welivesecurity.com

https://www.muycomputer.com/2021/04/21/apple-victima-indirecta-ransomware/

blog.elhacker.net