Las interfaces de programación de aplicaciones (API) se han puesto de moda hoy en día, y los desarrolladores empresariales ahora dependen en gran medida de ellas para respaldar la entrega de nuevos productos y servicios. Eso no es ninguna sorpresa, ya que permiten a los programadores integrar la funcionalidad de los servicios proporcionados externamente en lugar de tener que crear esas funciones ellos mismos.

¿Sabía que, según el blog API Evangelist, la primera instancia de una interfaz de programación de aplicaciones (API) que se puso en circulación fue creada por Salesforce.com el 7 de febrero de 2000? Lo que se concibió originalmente como un método de comunicación de sistema a sistema relativamente simple ha evolucionado hasta convertirse en uno de los mayores impulsores del tráfico de Internet.

Los actores de amenazas prestan atención a las estadísticas y tendencias empresariales, identificando servicios y aplicaciones que ofrecen un mayor potencial de riesgo. Las aplicaciones en la nube, independientemente de su tipo (SaaS, PaaS o IaaS), han transformado la forma en que los desarrolladores de software diseñan, consumen y aprovechan las API, ya sea un escenario B2B o un escenario B2C. El alcance y la popularidad de algunas de estas aplicaciones en la nube, así como el tesoro de datos y capacidades críticos para el negocio que normalmente se encuentran detrás de estas API, las convierten en un objetivo lucrativo para los actores de amenazas. La naturaleza conectada de las API también introduce riesgos adicionales para las empresas, ya que se convierten en un vector de entrada para ataques más amplios a la cadena de suministro.

Los siguientes son algunos de los riesgos claves a tener en cuenta:

- Configuración incorrecta de las API

- Explotación de mecanismos de autenticación modernos

- Evolución de los ataques de malware tradicionales para utilizar más API en la nube

- Posible uso indebido de las API para lanzar ataques a datos empresariales

- El uso de API para infraestructura definida por software también significa un posible uso indebido

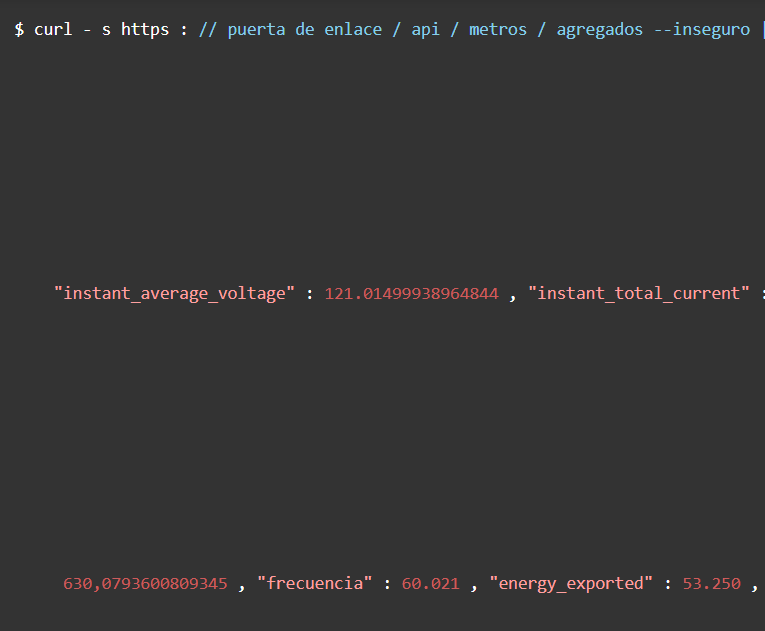

- Las API se publican sin revisión de seguridad o controles adecuados

Otra amenaza son los bots malos, según Lynn Marks, Gerente Senior de Producto de Imperva:

“Los API se estan convirtiendo en el objetivo principal de los bots malos, dado que los ciberdelincuentes se centrarán más en los puntos finales de APIs vulnerables que se conectan directamente a la base de datos de una organización en busca de datos confidenciales. Debido a que las defensas de seguridad API a menudo pasan por alto las amenazas automatizadas, los bots se convertirán en un desafío persistente el próximo año y generarán más ataques de scraping (extracción de datos) en las API individuales que conducen a la fuga de datos. ”

Violaciones de datos de API conocidas

Por lo tanto, si le preocupan sus datos, especialmente los datos a los que se accede a través de API, es hora de mirar más allá de sus pasarelas de administración de acceso o firewalls de aplicaciones web. En el nuevo año, las organizaciones deben resolver estos retos que trae el uso de las APIs.

Aquí está la lista de violaciones de datos creada por CloudVector:

La API de VMWare Workspace ONE podría ser un vector en la violación de SolarWinds: La brecha relacionada con SolarWinds nos mostró que la infraestructura detrás de un perímetro se puede explotar cuando una brecha permite que los actores del ataque se muevan lateralmente.

Violación de datos del cliente del libro mayor: Ledger es una empresa francesa de carteras de hardware de criptomonedas. Si bien las billeteras y las criptomonedas están bien protegidas, una configuración incorrecta de la API de la tercera parte terminó filtrando datos personales de sus clientes.

Defectos de la API de YouTube: Al subir un video en Video Builder, la herramienta mostraba una lista de canales propiedad de la cuenta y permitía al usuario elegir el canal que deseaba. Al usar la API directamente para enviar un ID de canal diferente al que es propiedad del usuario, es posible subir el video con un usuario diferente. YouTube no verificó los permisos y subió el video al canal especificado.

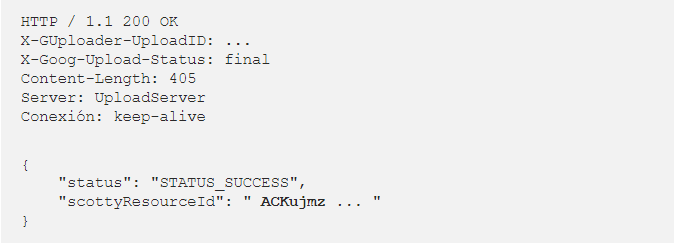

API de Tesla Backup Gateway (múltiples vulnerabilidades): las puertas de enlace de respaldo determinan cuándo cargar las baterías, cuándo enviar la energía de regreso a la red eléctrica y qué combinación de energía solar, de batería y de red se debe usar para alimentar la casa. Las puertas de enlace están conectadas a Internet y exponen los puntos finales de la API. Algunas de las API no requieren autenticación y, por lo tanto, exponen públicamente datos sobre la instalación individual, como el consumo de energía y los datos de producción, el nombre para mostrar, el país y estado, el nombre de la empresa de servicios públicos, etc. El usuario puede configurar datos como los nombres de visualización para que contengan información identificable.

Exposición de acceso a la API de Prestige Software S3: Utilizado por muchos hoteles para integrar su sistema de reservas con bookings.com y expedia.com, tenían un S3 mal configurado abierto para el acceso a la API, exponiendo millones de registros privados de clientes.

Las API de políticas basadas en recursos de AWS tenían filtraciones de información: Los investigadores encontraron que 22 API en 16 servicios de AWS diferentes podrían explotarse para filtrar usuarios y roles de Identity and Access Management (IAM). Para mejorar la experiencia del usuario, AWS intenta ayudar a los usuarios a evitar errores al crear políticas basadas en recursos, a menudo complejas, y llama a las API para validar varios campos presentes en la política. Esto también significa que un atacante podría usar llamadas a la API para determinar qué identidades (usuarios y roles) existen para la cuenta. Para empeorar las cosas, los mensajes sobre las fallas aparecen en los registros de la cuenta del atacante. No se registra nada en la cuenta de destino, por lo que las víctimas ni siquiera detectan que están siendo atacadas.

La API de Gitlab Backdoor expone proyectos privados: No se necesitan más explicaciones. El título lo decía todo.

Shopify Insider aprovechó las API de pedidos para obtener millones de registros de clientes: Las API de pedidos destinadas a los comerciantes se utilizaron para robar millones de grabadores de clientes.

Vulnerabilidades de control de automóviles Mercedes Benz (múltiples): Los investigadores obtuvieron acceso a la intranet de backend a través de la eSIM de un automóvil Mercedes-Benz Clase E conectado. Para conectarse, tuvieron que reutilizar la configuración de APN, falsificar números IMEI y localizar y reutilizar certificados. Sin embargo, una vez que superaron estos obstáculos y lograron establecer la conexión, descubrieron que las API en sí no estaban protegidas en absoluto.

Vulnerabilidad de omisión de autenticación de Cisco Data Center Network Manager: Una vulnerabilidad en la API REST de Cisco Data Center Network Manager (DCNM) podría permitir que un atacante remoto no autenticado eluda la autenticación y ejecute acciones arbitrarias con privilegios administrativos en un dispositivo afectado. La vulnerabilidad existe porque diferentes instalaciones comparten una clave de cifrado estática. Un exploit exitoso podría permitir al atacante realizar acciones arbitrarias a través de la API REST con privilegios administrativos. No se sugiere utilizar una clave API estática o codificada. Esta es una práctica de seguridad deficiente, susceptible de interceptación y reutilización de claves.

API de Google Analytics utilizada como vector de ataque para exfiltrar datos: Content Security Policy (CSP) es una herramienta útil para proteger las aplicaciones web contra vulnerabilidades del lado del cliente y ataques Magecart. CSP no es realmente compatible con las API de Google Analytics. Google Analytics se usa ampliamente en sitios web para recopilar estadísticas y datos para decisiones comerciales y, por lo tanto, su dominio generalmente se coloca en la lista de permitidos del CSP. En cierto modo, esto abre una puerta trasera a la CSP. Para extraer datos, los atacantes solo necesitan llamar a las API de Google Analytics y enviar los datos a su cuenta de Google Analytics. El dominio de esta llamada es idéntico a cualquier otra llamada de Google Analytics, solo el parámetro de etiqueta es diferente. Esto no es suficiente para que CSP lo utilice como discriminador, por lo que la llamada se realiza sin ningún problema. Esta es otra historia a tener en cuenta cada vez que se utiliza una API de terceros.

El error de Google Firebase expone datos a través de aproximadamente 24,000 aplicaciones de Android: Una API no segura accedió al almacenamiento en la nube de Firebase utilizado por aproximadamente 24,000 aplicaciones de Android. La vulnerabilidad no era realmente una vulnerabilidad en Firebase en sí, sino cómo muchos desarrolladores de Android configuran y usan Firebase. Como Firebase es una herramienta multiplataforma, es posible que el impacto no se limite solo a Android. Debido a que la plataforma está basada en la nube, desafortunadamente hay espacio para graves consecuencias si su seguridad está configurada de manera deficiente. Las implementaciones con fugas expusieron las API REST que permitían a los atacantes descargar datos del usuario final a través de solicitudes GET e incluso realizar cambios en los datos con solicitudes PUT.

Datos personales de 1,41 millones de médicos estadounidenses vendidos en un foro de hackers: Los piratas informáticos utilizaron API inseguras detrás del sitio web qa.findadoctor.com para obtener información sobre 1,4 millones de médicos en los EE. UU. Si bien la información era pública en el propio sitio, la API desprotegida permitía descargarla toda y ponerla a disposición de forma estructurada. Todos estos datos se pueden utilizar para realizar más ataques.

La aplicación de terceros utilizada por los principales comerciantes de la UE expuso 8 millones de registros de ventas: Se descubrió que una base de datos no protegida estaba filtrando 8 millones de registros de compras de grandes nombres del comercio electrónico europeo, incluidos Amazon Reino Unido, Ebay, Shopify, PayPal y Stripe. La base de datos con fugas pertenecía a un proveedor de API que ayudó a los comerciantes a agregar datos de ventas y reembolsos de múltiples mercados y a calcular el impuesto al valor agregado (IVA) para las ventas transfronterizas en la UE. Este incidente muestra los peligros asociados con la exposición de sus datos a través de API a terceros.

CapitalOne multado con 80 millones: El incidente ocurrió en 2019, pero la sanción finalmente se determinó este año. El mal actor aprovechó una credencial robada para acceder a los depósitos de S3 a través de API, robando millones de registros altamente confidenciales sin ser detectado. Se implementaron todas las medidas de protección y encriptación de datos de última generación. Ninguno de ellos incluso activó una alerta.

La vulnerabilidad de la API del servicio de inicio de sesión de Apple permite a un usuario hacerse pasar por otra persona: Sí, es el inicio de sesión de Apple que utilizan todos los usuarios de Mac o iPhone.

Información personal de los votantes israelíes expuesta por una vulnerabilidad API de la aplicación electoral: Una estimación de 6,5 millones de votantes se vieron afectados en este.

Aplicación SoundClouds tenía múltiples vulnerabilidades: tal vulnerabilidad del popular sitio web de música y audio habría permitido la apropiación de cuentas.

Defecto de la API de Airtel que expone los datos privados de sus más de 300 millones de usuarios: La información confidencial de identificación personal de este gran proveedor de telecomunicaciones de la India que opera en 18 países, como los nombres, la dirección y la fecha de nacimiento, estaba en riesgo.

La lista puede seguir. A medida que la digitalización impulsa la adopción de mas APIs, muchos han hecho sonar la alarma de que el abuso de ellas es un vector importante que causa violaciones de datos. Esa capa de datos flexible y altamente personalizable que hace que la API sea tan poderosa puede ser exactamente lo que los ciberatacantes necesitan para acceder a sus datos. Obtener visibilidad de los datos confidenciales de la API en movimiento es una parte fundamental para garantizar la seguridad completa de los datos de la API para su empresa.

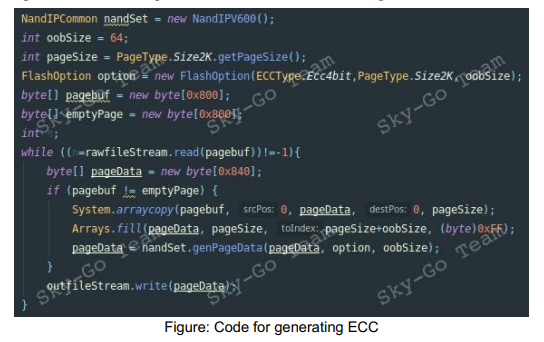

Para los desarrolladores, desarrollar un modelo de amenazas efectivo para sus API y tener un mecanismo de control de acceso de Confianza Cero debe ser una prioridad junto con un registro de seguridad, pruebas de seguridad extensivas y telemetría efectiva para una mejor respuesta a incidentes y detección de uso indebido malintencionado.

PTaaS: es un servicio moderno para encontrar vulnerabilidades y hacer pruebas de penetración (Pentest) y Hacking ético aprovechando la potencia de software con inteligencia de amenazas en la nube con la capacidad de realizar pruebas de seguridad bajo demanda, de forma ágil, automatizada y continua. Reduzca la cantidad de especialistas, costos asociados y flexibilice los horarios para realizar el trabajo, todo esto con el soporte, acompañamiento, revisión y verificación de nuestro Red Team.

Recibe un Diagnóstico Sin Costo del estado de seguridad de tu aplicación o sitio web dando clic en el siguiente enlace: