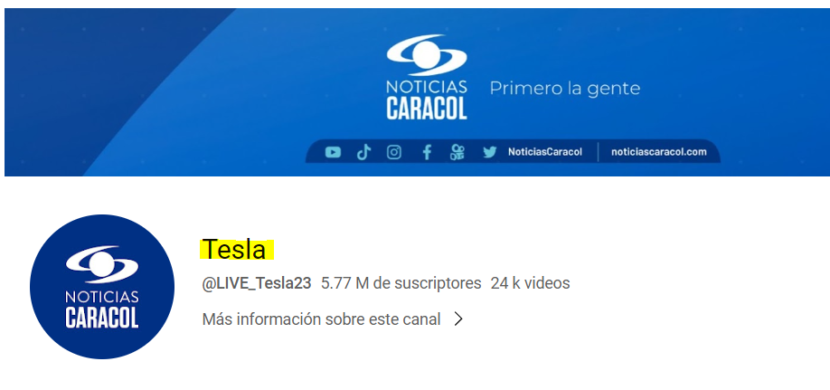

Un nuevo ataque ha sufrido el grupo de medios de comunicación de Caracol. Varias de sus redes sociales y el canal de YouTube de Noticias Caracol, tiene ahora el seudónimo ‘Tesla’, este es el tercer ciberataque que ha recibido el grupo empresarial.

En mayo de 2022 el grupo de medios Caracol fue victima de un ciberataque de ransomware y en abril de 2023 se volvió a repetir. Estos ataques se atribuyen al grupo de cibercriminales KelvinSecurity /Hive, los cuales han afectados a otras empresas en el país como Claro Colombia.

Listado de empresas afectadas por Ransomware en Colombia – Blog de Itech Sas

El día de hoy se presento otro ciberataque afectando las páginas en YouTube de Caracol Televisión, Séptimo Día, Noticias Caracol, La Kalle, Gol Caracol y revista Shock, según lo informado por el periodista Néstor Morales.

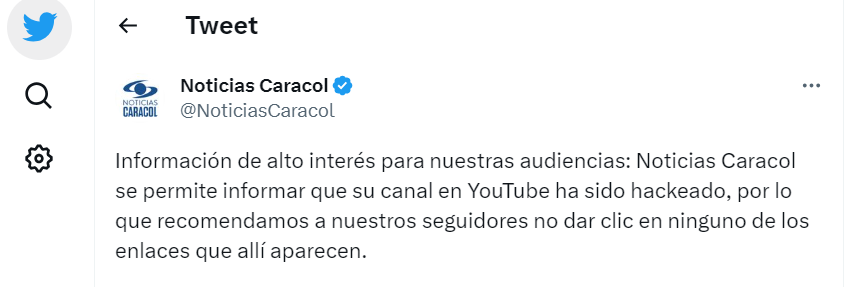

El presentador de noticias Andrés Montoya informo ante las cámaras lo siguiente: “Nuestro canal en YouTube ha sido hackeado, por esta razón recomendamos a nuestros seguidores no dar clic en ninguno de los enlaces que allí aparecen porque podrían poner en riesgo sus datos”,

En la cuenta de Twitter oficial de Noticias Caracol también se informo del incidente:

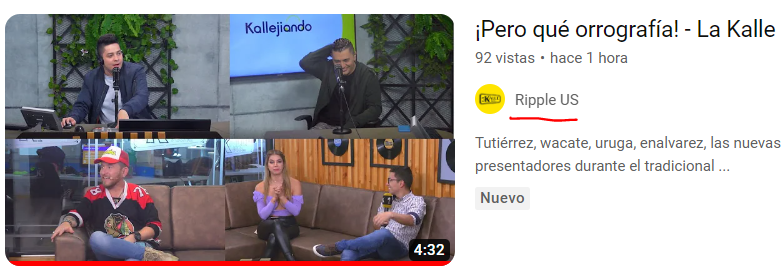

A pesar del ataque que han sufrido estas cuentas, los videos que han venido publicando históricamente todavía permanecen en la página principal, por ello es fácil identificar las cuentas. De igual forma, los directores de la emisora La Kalle, también perteneciente a este grupo de medios, denunciaron que hackers también se apoderaron de su canal de YouTube, el cual ahora tiene el seudónimo de Ripple US @Ripple_Talks.

Este mismo ataque sufrió la cuenta del YouTuber Ibai Llanos, streamer español que cuenta con más de 10.5 millones de seguidores y que los ciberdelincuentes la usaron para promover un evento falso de Tesla al que pedían acceso a través de un pago con criptomonedas.

La estafa que se realizó en directo consistía en pedirle dinero a la gente, a través de criptomonedas, con la promesa de devolverles el doble de dinero. Para que la gente creyera, mostraron transacciones falsas y se apoyaron en la cantidad de seguidores de la cuenta para dar validez al directo.

Al final, el engaño duró poco tiempo porque el equipo de Ibai Llanos tuvo acceso al canal y logró bajar el directo en varias ocasiones, lo que fue reduciendo el número de usuarios en directo.

El mismo día YouTube pudo recuperar la cuenta para comenzar el proceso de restablecimiento y regresar los videos y datos que estaban hasta antes del ataque.

Como se produce el ataque informático ?

Este tipo de ataques pueden ocurrir por técnicas de ingeniería social, phishing, secuestro de datos y contraseñas o el uso de malware como el llamado Agente Tesla.

Agente Tesla es un malware tipo RAT (troyano de acceso remoto) que funciona como “malware como servicio”. Apareció por primera vez en 2014, y desde entonces se han implementado muchas variantes. Este malware utiliza múltiples técnicas para evadir la detección, así como hacer que el análisis sea bastante difícil. El agente Tesla se entrega principalmente a través de correos electrónicos de phishing y tiene capacidades como registro de teclas, captura de pantalla, captura de formularios, robo de credenciales y más. También filtrará credenciales de múltiples programas de software como Google Chrome, Mozilla Firefox y Microsoft Outlook, lo que hace que su impacto potencial sea verdaderamente catastrófico.

De esta manera el atacante puede tener copias exactas de Chrome, Edge y otros navegadores, incluidos los tokens de sesión para los sitios web en los que el usuario estaba conectado, como la cuenta de YouTube, sin requerir las contraseñas y el uso de la autenticación de dos factores.

El malware en sí pasa por múltiples capas de desempaquetado antes de implementar su carga útil final, que es un comportamiento muy similar al que se encuentra en familias como Formbook. Agente Tesla es malware compilado por .Net y utiliza una técnica de esteganografía.

Recomendaciones de seguridad

Algunas recomendaciones que se deben tener en cuenta para evitar ser víctima de esta amenaza:

- Analizar los datos del remitente del correo. Prestar atención a:

- La dirección de correo y de dónde proviene.

- El nombre de la persona que nos envía el correo.

- Revisar el contenido del correo; por ejemplo, faltas de ortografía.

- No descargar archivos adjuntos de correos si duda de su recepción o de cualquier otra cosa.

- Revisar las extensiones de los archivos adjuntos.

- Ser prudentes al descargar y extraer archivos comprimidos .zip, .rar, etc., más allá de que la fuente que envía el correo sea legitima.

- Tener todos los equipos actualizados a la versión más recientes de sistemas operativos y aplicaciones.

- Tener una política de cambio de contraseñas periódico.

- Mantener actualizadas las soluciones de seguridad (antimalware) instaladas en el dispositivo (Endpoint) y servidores.

- Contar con una consola de administración y monitoreo para revisar alertas o amenazas.

- Realizar test de vulnerabilidades y pruebas de pentest a servidores y aplicaciones de forma mas periódica.

- Hacer pruebas de simulación de ataques de correo Phishing al personal para identificar puntos débiles, capacitar y concientizar.

Soluciones avanzadas: CYBER PROTECTION – ITECH S.A.S

PTaaS: es un servicio moderno para encontrar vulnerabilidades y hacer pruebas de penetración (Pentest) y Hacking ético aprovechando la potencia de software especializado y la nube con la capacidad de realizar pruebas de seguridad bajo demanda, de forma ágil, automatizada y continua. Todo esto con el soporte, acompañamiento, revisión y verificación manual de nuestro Red Team.

Recibe un Diagnóstico Sin Costo del estado de seguridad de tu aplicación o sitio web dando clic en el siguiente enlace: