Las empresas en las que confías tus datos no son las únicas que los manejan. Los proveedores, subcontratistas, anunciantes y otras empresas a menudo están en la mitad y cuando uno es atacado los demás se ven afectados. Eso es precisamente lo que sucedió cuando los malos se aprovecharon de una falla de seguridad en el popular sistema de transferencia de archivos MOVEit Transfer.

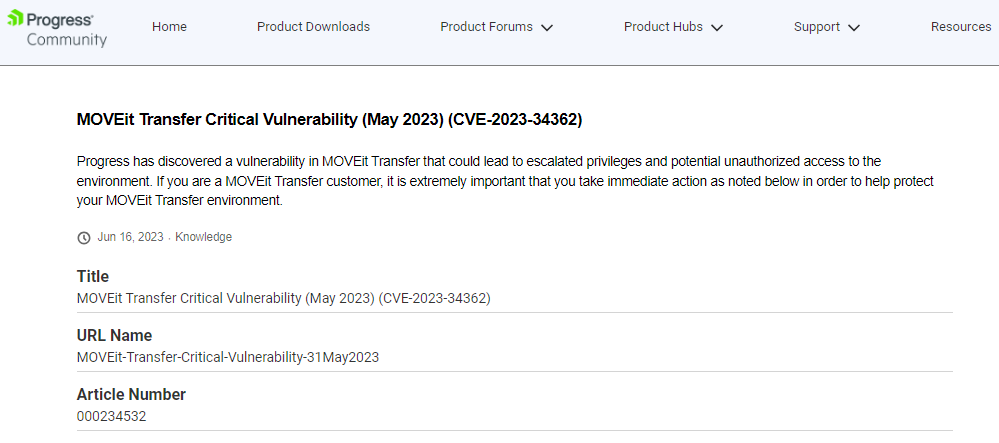

El 31 de mayo de 2023, Progress Software Corporation (“Progress Software”), publicó un aviso sobre una vulnerabilidad “crítica” en MOVEit Transfer, un software de transferencia segura de archivos administrados (MFT) utilizado por una variedad de organizaciones. Tras la publicación de su aviso, han surgido informes de que la falla había sido explotada en la naturaleza como un día cero.

La vulnerabilidad identificada como CVE-2023-34362, es una vulnerabilidad de inyección SQL en la aplicación web MOVEit Transfer. Un atacante remoto no autenticado podría aprovechar esta vulnerabilidad si envía una solicitud especialmente diseñada a una instancia de transferencia MOVEit vulnerable. Una explotación exitosa daría a un atacante acceso a la instancia de transferencia MOVEit subyacente. Además, información sobre la estructura y el contenido de la base de datos” dependiendo del motor de base de datos específico en uso (como MySQL, Microsoft SQL Server o Azure SQL).

Según un informe de Mandiant, se han detectado intentos de explotación de esta vulnerabilidad desde el 27 de mayo de 2023 por el grupo de ransomware denominado CL0P, cuya sede parece estar en Rusia o Europa Oriental, el cual tiene una motivación financiera y se sabe que este extorsiona a sus víctimas a través de la exfiltración de datos.

Los atacantes han aprovechado la vulnerabilidad SQLi para implementar un shell web ASP.NET personalizado (LEMURLOOT) con el fin de lograr persistencia en las redes de las víctimas y facilitar un ataque posterior.

Miles de organizaciones en todo el mundo utilizan MOVEit de Progress Software para cifrar y enviar archivos. El ataque ha impactado a más de 500 organizaciones hasta el momento y al menos 33 divulgaciones de violación de datos han afectado a más de 34,5 millones de personas.

Desastre de violación de datos: la violación de seguridad de MOVEit lo pone en riesgo (komando.com)

El grupo CL0p aprovecho la vulnerabilidad y lanzó ataques de ransomware, tomando archivos de compañías que aún no habían solucionado la falla. Los funcionarios todavía están investigando qué tan profundo es esto.

Lista de Organizaciones afectadas MOVEit en el mundo

Los delincuentes obtuvieron datos de una gran cantidad de organizaciones de renombre y agencias gubernamentales como:

- 3.5 millones de titulares de licencias de conducir de Oregon.

- 6 millones de residentes de Louisiana.

- Gen/Norton LifeLock.

- Cadena hotelera Radisson.

- El Departamento de Energía de los Estados Unidos.

- BBC, Aer Lingus y British Airways.

Aquí está algunas de las empresas que se han visto afectado por el ataque de ransomware MOVEit hasta ahora:

- The US Department of Energy

- Shell company

- First National Bankers Bank

- Putnam Investments

- Datasite

- Swizz Insurance company ‘OKK’

- Leggett & Platt

- Price Waterhouse Coppers (Pwc)

- Ernst & Young

- Health Services Ireland

- BBC

- British Airways

- Boots Retail

- Medibank

- Rochester Hospital

- GreenShield Canada

- Datasite

- National Student Clearinghouse

- United Healthcare Student Resources

- University System of Georgia

- German brand Heidelberg

- Aer Lingus

- Government of Nova Scatia

- Johns Hopkins University

- Ofcom

- Transport for London (TfL)

- Ernst and Young

- Gen Digital, the parent company of Avast, Norton, AVG, Avira and LifeLock.

- New York City Department of Education

- Siemens Energy

- Schneider Electric

- Dublin Airport Staff Info leak

- Shutterfly.com

- Allegiant Air

- American Airlines

- Irelands commission of Communications Regulation

- Estee Lauder

- Sierra Wireless

- Bluefin Payment System

- TJX Companies

- Ventiv Technology

- Vitality Group International

- University of Alaska

- University of Colorado

- University of Dayton

- University of Delaware

- University of Idaho

- University of Illinois

- University of Loyola

- University of Missouri

- University of Oklahoma

- University of Rochester

- University of Southern Illinois

- University of Utah

- University of Wake Forest

- University of Washington State

- Webster University

- PBI Research Service

- Teachers Insurance and Annuity Association

- Honeywell

- American Multi Cinema Inc aka AMC Theatres

- Warner Bros

- Discovery

- Raddison Americas

- Crowe

- ING Bank

- Deutsche Bank

- Postbank

Empresas afectadas por CLOP en Colombia

En Colombia el grupo CL0P ha realizado ataques de ransomware a varias empresas entre las que se encuentra:

- La empresa Vanti que se dedica a la prestación del servicio público domiciliario de distribución y comercialización de gas natural en 105 municipios de Colombia.

- La Universidad de la Salle que extorsiono a la entidad para devolver cientos de gigas de información robada y como la universidad no accedió a sus pretensiones publicó miles de datos privados que actualmente están alojados en un sitio público web al que se puede acceder usando la red Tor.

- La empresa Chemilab, un laboratorio que toma muestras y hace análisis de aguas, suelos, sedimentos y otros componentes naturales.

PTaaS: es un servicio moderno para encontrar vulnerabilidades y hacer pruebas de penetración (Pentest) y Hacking ético aprovechando la potencia de software especializado y la nube con la capacidad de realizar pruebas de seguridad bajo demanda, de forma ágil, automatizada y continua. Todo esto con el soporte, acompañamiento, revisión y verificación manual de nuestro Red Team.

Recibe un Diagnóstico Sin Costo del estado de seguridad de tu aplicación o sitio web dando clic en el siguiente enlace: