Investigadores de seguridad informática descubren vulnerabilidades de seguridad en soluciones de antivirus reconocidas que podrían permitir a los atacantes elevar sus privilegios, ayudando así al malware a mantener sus acciones maliciosas en los sistemas comprometidos.

Según un informe publicado por CyberArk Labs, los altos privilegios asociados a menudo con los productos antimalware los hacen más vulnerables a la explotación a través de ataques de manipulación de archivos, lo que da como resultado un escenario en el que el malware obtiene permisos elevados en el sistema.

Las vulnerabilidades impactan una amplia lista de soluciones antivirus, incluidas las de Kaspersky, McAfee, Symantec, Fortinet, Check Point, Trend Micro, Avira y Microsoft Defender.

La principal falla es la capacidad de eliminar archivos de ubicaciones arbitrarias, lo que permite al atacante eliminar cualquier archivo en el sistema, así como una vulnerabilidad de corrupción de archivos que permite al atacante eliminar contenido de cualquier archivo en el sistema.

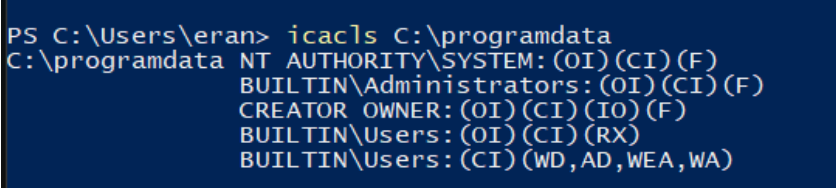

Según CyberArk, los errores son el resultado de las DACL predeterminadas (Listas de Control de Acceso Discrecional) para la carpeta «C:\ProgramData» de Windows, que son las aplicaciones para almacenar datos para usuarios estándar sin necesidad de permisos adicionales.

Las vulnerabilidades pueden ser consultadas en la siguiente forma:

- Centro de seguridad de Kaspersky: CVE-2020-25043, CVE-2020-25044, CVE-2020-25045

- McAfee Endpoint Security y McAfee Total Protection: CVE-2020-7250, CVE-2020-7310

- Symantec Norton Power Eraser: CVE-2019-1954

- Fortinet FortiClient: CVE-2020-9290

- Check Point ZoneAlarm y Check Point Endpoint Security: CVE-2019-8452

- Trend Micro HouseCall para redes domésticas: CVE-2019-19688, CVE-2019-19689 y tres fallas más sin asingar

- Avira: CVE-2020-13903

- Microsoft Defender: CVE-2019-1161

En un caso específico, se observó que dos procesos diferentes, uno con privilegios y el otro que se ejecuta como un usuario local autenticado, compartían el mismo archivo de registro, lo que podría permitir a un atacante explotar el proceso con privilegios para eliminar el archivo y crear un enlace simbólico que apunte a cualquier archivo arbitrario deseado con contenido malicioso.

Posteriormente, los investigadores de CyberArk explotaron la posibilidad de crear una nueva carpeta en «C:\ProgramData» antes de que se ejecute un proceso privilegiado.

Usar un marco de instalación antiguo = secuestro de DLL

Los instaladores, programas que instalan software nuevo en su máquina, a menudo brindan las mejores oportunidades para que los usuarios malintencionados escalen sus privilegios mediante el secuestro de DLL. La razón principal por la que los atacantes buscarán estas oportunidades es porque los proveedores actualizan los paquetes internos , pero a menudo se olvidan de actualizar el paquete de instalación. En otras palabras, nadie actualiza los instaladores solo el código que contienen y, por lo tanto, muchos productos de software que dependen de marcos de instalación son vulnerables al secuestro de DLL. ¿Qué quiero decir con vulnerable al secuestro de DLL? Bueno, significa que un usuario estándar puede abusar de la carga de DLL de un proceso privilegiado e inyectar código con éxito en él. Escalada de privilegios a través de DLL secuestro no debe depender de permisos de escrituraentradas en% PATH%. Aquí hay una breve lista parcial de marcos de instalación (los MSI parecen bastante seguros) que se encontraron vulnerables a un ataque de este tipo:

- InstallShield

- InnoSetup

- Instalador de Nsis

- Instalador de Wix

Resumen

Las implicaciones de estos errores son a menudo una escalada de privilegios total del sistema local. Debido al alto nivel de privilegios de los productos de seguridad, un error en ellos podría ayudar al malware a mantenerse firme y causar más daño a la organización. Los exploits que se presentaron aquí son fáciles de implementar, pero también fáciles de parchear. Hemos visto que bloquear los ataques de enlaces simbólicos o bloquear la carga de DLL maliciosos requiere solo un pequeño retoque en el código. Sabiendo eso, los proveedores de AV deberían poder eliminar esta clase de error generalizada.

Si bien cada una de estas vulnerabilidades se ha solucionado por el fabricante, este articulo sirve como recordatorio de que las debilidades en el software, incluidas las que tienen como objetivo ofrecer protección antivirus, pueden ser un conducto para el malware y es necesario estar atentos, evaluando sus sistemas y actualizando sus componentes de software constantemente.

Conoce nuestro servicio web de identificación de riesgos de IT y vulnerabilidades informáticas –SIRIT– que incluye diagnostico a computadores, aplicaciones y personas.