El proveedor de software de telecomunicaciones empresariales 3CX confirmó el ataque a varias versiones de su aplicación de escritorio para Windows y macOS conocido como ataque a la cadena de suministro.

3CX Phone System (Sistema Telefónico 3CX) es una solución especializada basada en Debian,1 creada por 3CX, diseñada para correr una plataforma completa de comunicaciones unificada, basada en el software de PBX (private branch exchange).

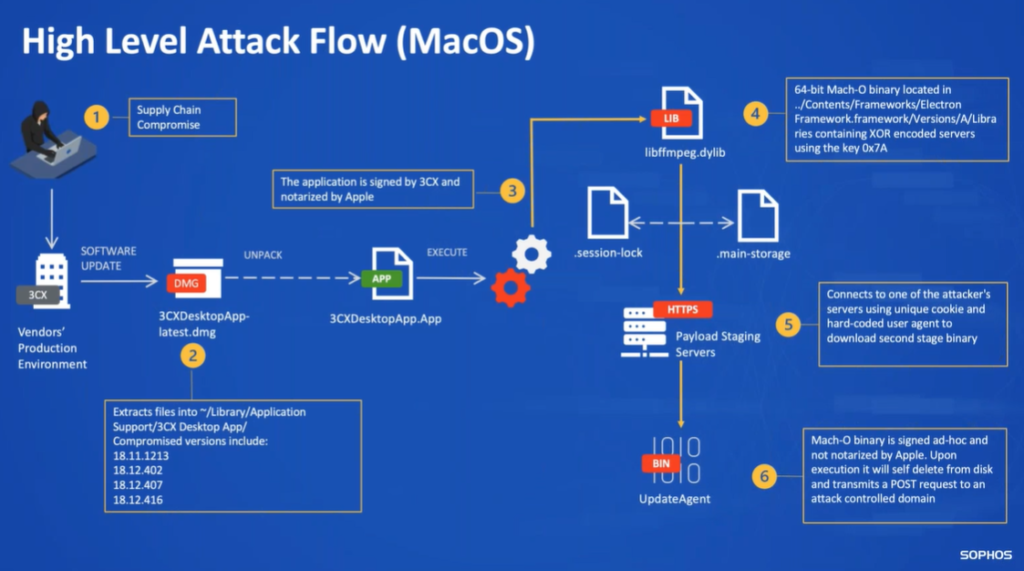

El CISO Pierre Jourdan de 3CX informo a los clientes de que varias versiones de su aplicación Electron Windows contenían un “problema de seguridad”. Las versiones afectadas incluyen Electron Windows App 18.12.407 y 18.12.416 de Update 7, así como las versiones de la aplicación Electron Mac 18.11.1213, 18.12.402, 18.12.407 y 18.12.416.

A esta vulnerabilidad que está en análisis se le ha asignado el identificador CVE (Common Vulnerabilities and Exposures – Vulnerabilidades y exposiciones comunes) CVE-2023-29059.

3CX tiene más de 600.000 clientes en todo el mundo y 12 millones de usuarios y entre los principales clientes están: American Express, McDonald’s, Coca-Cola, NHS, Toyota, BMW y Honda.

Los problemas con el software de 3CX surgieron por primera vez el miércoles cuando CrowdStrike reportó actividad maliciosa con 3CXDesktopApp.exe, el ejecutable firmado para la aplicación ligera de teléfono del proveedor. “La actividad maliciosa incluye balizamiento a la infraestructura controlada por actores, despliegue de cargas útiles de segunda etapa y, en un pequeño número de casos, actividad práctica en el teclado”, escribió CrowdStrike en una publicación de blog. Agregó que la campaña estaba conectada al grupo de piratería patrocinado por el estado norcoreano Labyrinth Chollima, también conocido como Lazarus Group o APT 38.

Mientras tanto, otras plataformas de detección de amenazas y antimalware también marcaron la aplicación de escritorio de 3CX por actividad potencialmente maliciosa, incluidos Sophos y ESET.

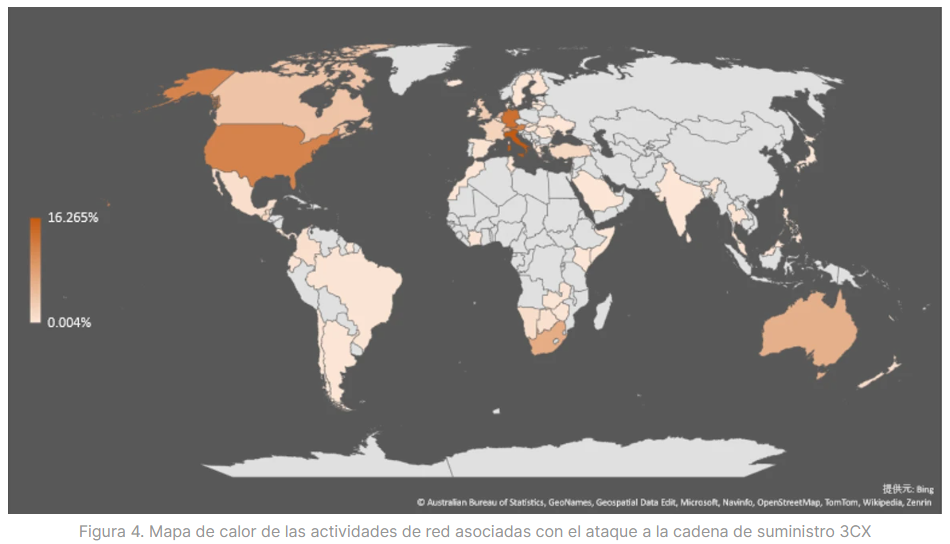

Los datos de telemetría compartidos por Fortinet muestran que la distribución geográfica de las máquinas víctimas que llaman a la infraestructura controlada por actores conocidos abarca principalmente: Italia, Alemania, Austria, Estados Unidos, Sudáfrica, Australia, Suiza, Países Bajos, Canadá, Reino Unido y Latinoamérica.

3CX dijo que la alerta inicial que marcaba un posible problema de seguridad en su aplicación la semana pasada fue tratada como un “falso positivo” debido al hecho de que ninguno de los motores antivirus en VirusTotal lo etiquetó como sospechoso o malware.

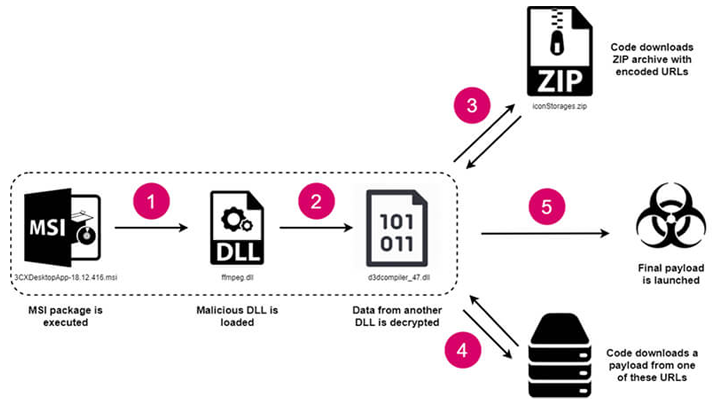

La versión de Windows del ataque aprovechó una técnica llamada carga lateral de DLL para cargar una biblioteca no autorizada conocida como “ffmpeg.dll” que está diseñada para leer shellcode cifrado de otra DLL llamada “d3dcompiler_47.dll”.

Esto implicó acceder a un repositorio de GitHub para recuperar un archivo ICO que contiene URL que alojan la carga útil de la etapa final, un ladrón de información (denominado ICONIC Stealer o SUDDENICON) capaz de recopilar información del sistema y datos confidenciales almacenados en navegadores web.

Por otra parte, Sophos señaló que el shellcode utilizado en el ataque es una “coincidencia byte a byte” con muestras anteriores vistas en incidentes atribuidos exclusivamente al Grupo Lazarus.

“El objetivo en cuestión, 3CXDesktopApp, se basa en el marco de código abierto Electron. Ambas bibliotecas en cuestión generalmente se envían con el tiempo de ejecución de Electron y, por lo tanto, es poco probable que levanten sospechas dentro de los entornos de los clientes”.

La cadena de ataque de macOS, en la misma línea, evitó las comprobaciones de notarización de Apple para descargar una carga útil desconocida de un servidor de comando y control (C2) que actualmente no responde.

Google Chrome bloquea el último instalador de 3CX MSI

3CX, en una actualización compartida el viernes, dijo que Google está prohibiendo las descargas de los archivos del instalador MSI a través de su navegador web Chrome. También señaló que los motores antivirus de varias compañías están bloqueando cualquier software firmado con el antiguo certificado de seguridad.

Se han bloqueado los siguientes instaladores MSI: SBC para Windows, aplicación de escritorio de Windows y Call Flow Designer. Sin embargo, hay indicios de que la restricción puede haberse levantado, ya que algunos clientes informan que pueden descargar la última versión (18.12.422) a través de Chrome.

3CX dijo que está haciendo nuevos instaladores MSI con un nuevo certificado y un nuevo servidor de compilación, un proceso que se espera que tome algunas horas. Además, está alentando a sus clientes a usar la versión de la aplicación web (PWA) en su lugar.

El fenómeno conocido como “Fatiga de alerta”

El ataque de gran alcance a la cadena de suministro contra 3CX podría haberse detectado antes si los profesionales de seguridad no estuvieran tan insensibilizados al flujo de alertas y falsos positivos frecuentes provenientes de sus herramientas de detección de amenazas. Este fenómeno, conocido como “fatiga de alerta“, es ampliamente reconocido pero difícil de solucionar.

El compromiso de 3CX muestra las consecuencias del problema en el mundo real para los equipos o profesionales de ciberseguridad que se deben tener en cuenta a la hora de investigar una ciber amenaza.

PTaaS: es un servicio moderno para encontrar vulnerabilidades y hacer pruebas de penetración (Pentest) y Hacking ético aprovechando la potencia de software especializado y la nube con la capacidad de realizar pruebas de seguridad bajo demanda, de forma ágil, automatizada y continua. Todo esto con el soporte, acompañamiento, revisión y verificación manual de nuestro Red Team.

Recibe un Diagnóstico Sin Costo del estado de seguridad de tu aplicación o sitio web dando clic en el siguiente enlace: