Ultimas noticias destacadas de seguridad informática

Segu-Info - Ciberseguridad desde 2000 Noticias de Ciberseguridad desde Segu-Info

- Recomendación de expertos: Prepárese para la PQC ahora mismopor SeguInfo en febrero 28, 2026 a las 12:53 pm

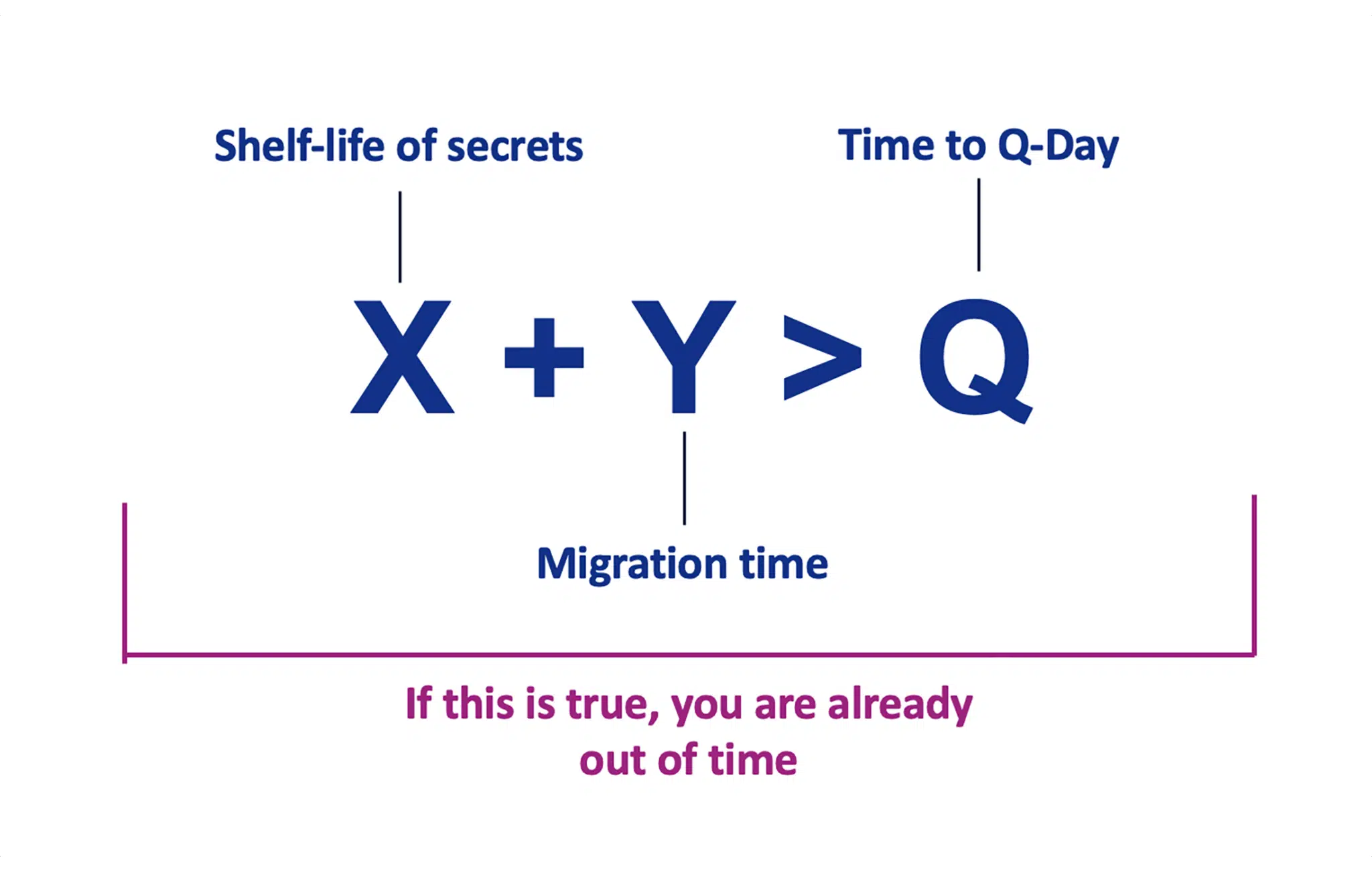

Las computadoras cuánticas no estarán disponibles hasta dentro de una década. ¿Por qué preocuparse ahora? Un experto en criptografía lo explica. Este artículo fue escrito con la experiencia de Mohammed Meziani, consultor sénior de seguridad de Orange Cyberdefense. Introducción: Róbalo hoy, rómpelo en una década. La evolución digital es imparable y, aunque el ritmo puede variar, las cosas tienden a encajar más pronto que tarde. Esto, por supuesto, también aplica a los adversarios. El auge del ransomware y la ciberextorsión generó financiación para un ecosistema criminal complejo y altamente profesional. La era de la nube trajo consigo la disponibilidad general de cantidades de almacenamiento casi infinitas. Por lo tanto, prácticamente nada impide que los delincuentes roben y trafiquen grandes cantidades de datos, estén cifrados o no. Los adversarios pacientes están empleando la estrategia de "Recoger ahora, descifrar después" (HNDL - Harvest Now, Decrypt Later). Están acumulando datos cifrados silenciosamente con la intención de descifrarlos posteriormente mediante computadoras cuánticas. Cualquier dato que requiera seguridad a largo plazo, como secretos comerciales o diseños clasificados, es vulnerable porque su vida útil inevitablemente superará su cifrado actual. Por lo tanto, es crucial que las organizaciones comiencen a planificar su migración a PQC ahora, garantizando que los datos cifrados hoy permanezcan seguros contra futuros ataques de descifrado cuántico. El juego de la espera cuántica La criptografía es la columna vertebral de la confianza digital, pero la inminente era de la computación cuántica amenaza sus cimientos. Aprovechando la física cuántica, las futuras máquinas cuánticas descifrarán sin esfuerzo los esquemas de cifrado matemático que protegen los datos actuales. Los prototipos actuales aún no están listos, ya que carecen de la escala y la capacidad de corrección de errores necesarias para ejecutar con éxito algoritmos cuánticos complejos. Sin embargo, la perspectiva de una computadora cuántica madura y criptográficamente relevante (CRQC) es alarmante. Una máquina así probablemente podría descifrar el cifrado moderno en cuestión de minutos, probablemente entre 2030 y 2035. Para combatir la inminente amenaza de la computación cuántica, nuestra criptografía debe evolucionar de inmediato. Por eso se presenta la Criptografía Post-Cuántica (PQC) como solución. La PQC proporciona nuevos algoritmos criptográficos diseñados para resistir ataques tanto de las computadoras clásicas actuales como de las futuras máquinas cuánticas. Guía paso a paso para la preparación futura con PQC La migración de PQC es un proceso complejo que abarca toda la organización y potencialmente afecta a las profundidades de su arquitectura de seguridad. Esta transición masiva se ve complicada por el estado actual de la planificación del sector. Aún no existe consenso en la literatura técnica sobre los pasos comunes o la terminología uniforme para las estrategias de migración. Sin un lenguaje común, a las empresas les resulta difícil comparar, adoptar o coordinar eficazmente las estrategias de migración más adecuadas. En esta etapa, es importante destacar que se debe formar un equipo de migración para cada migración. Este equipo debe estar compuesto por expertos en criptografía y ciberseguridad, así como por gerentes del sistema o infraestructura de software que se va a migrar. El equipo impulsará el proceso de migración y garantizará su finalización. Paso 1 (Preparación): Esta fase establece el alcance y el liderazgo del proceso de migración de PQC. Las actividades clave incluyen evaluar la relevancia y la urgencia de PQC, nombrar un líder del programa, coordinar a las partes interesadas con objetivos claros e iniciar conversaciones con los proveedores para determinar las necesidades de migración. Paso 2 (Diagnóstico): Esta fase implica una evaluación exhaustiva de la postura actual en ciberseguridad para establecer una línea base de seguridad integral. Las actividades clave incluyen documentar todos los activos criptográficos, categorizar los datos según su vida útil confidencial, identificar proveedores de herramientas criptográficas para evaluar su preparación para PQC y realizar una evaluación formal de riesgos para generar una lista priorizada de activos basada en principios como el teorema del Dr. Michele Mosca. En pocas palabras, el Teorema del Mosca establece que si la suma del tiempo de migración y la vida útil de seguridad requerida de sus datos (X + Y) es mayor que los años restantes antes de que las computadoras cuánticas puedan descifrar su cifrado (Q), entonces está en problemas. En ese escenario, una organización ya ha agotado el tiempo, lo que significa que, a menos que se tomen medidas con anticipación, algunos datos confidenciales podrían quedar expuestos antes de que se implementen las nuevas defensas. Si X + Y es menor que Q, aún hay un margen de tiempo para la transición, pero este se cierra rápidamente a medida que se acerca Q. Paso 3 (Planificación): Una vez determinados la urgencia y el alcance, esta fase se centra en el "cómo" y el "cuándo". Se centra en la estrategia de migración, creando un plan comercial y técnico integral y un cronograma basado en la urgencia y el alcance determinados en los pasos anteriores. Las actividades clave implican la designación de un gestor de migración dedicado para supervisar el proceso y realizar una estimación integral de los costos de toda la migración. Paso 4 (Ejecución): Esta fase crítica implica la ejecución del plan para establecer un entorno cuántico seguro mediante una implementación técnica minuciosa. Las actividades clave incluyen mantener la retrocompatibilidad mediante un enfoque criptográfico híbrido, implementar las primitivas de PQC recomendadas para el intercambio de claves y firmas, ajustar el tamaño de las claves e integrar la agilidad criptográfica para garantizar una rápida adaptación con una interrupción mínima del servicio. Paso 5 (Monitoreo y actualización continuos): Esta fase final se centra en la vigilancia continua tras la migración, reconociendo el panorama criptográfico dinámico. Las actividades clave incluyen la revisión y actualización periódica del inventario criptográfico, la realización de revisiones periódicas de las amenazas emergentes a los esquemas de PQC, la realización de auditorías de seguridad proactivas y evaluaciones de vulnerabilidades, y mantenerse al día sobre los últimos avances en PQC para garantizar actualizaciones oportunas del sistema y del software. Abordando los desafíos clave: una lista de verificación práctica Para garantizar una migración exitosa a PQC, las organizaciones deben identificar y mitigar de forma proactiva los obstáculos clave que podrían obstaculizar el progreso. Deben reconocer que la transición implica abordar tres categorías interdependientes de desafíos. Desafíos organizacionales: Estos obstáculos no técnicos se relacionan con el personal, la planificación estratégica, la gobernanza interna y la coordinación en todo el ecosistema, a menudo complicados por la falta de urgencia o de personal cualificado. Desafíos de PQC: Estos se derivan directamente de la inmadurez de la nueva tecnología. Si bien ya contamos con estándares iniciales, como ML-KEM y su implementación en protocolos como TLS, la falta de estandarización para un conjunto completo de algoritmos y la incertidumbre a la hora de seleccionar y probar soluciones de PQC fiables siguen siendo obstáculos importantes. El principal problema es la falta de directrices de implementación específicas, como la forma de implementar eficazmente la hibridación o los mecanismos de agilidad. Desafíos de código y documentación: Estos son obstáculos técnicos causados por la rigidez inherente de la infraestructura de TI existente (sistemas heredados), la necesidad de una amplia modificación del código y la complejidad de implementar cambios criptográficos seguros. A continuación, se detallan los principales obstáculos para una migración exitosa de PQC y se ofrecen soluciones para cada uno. Cada obstáculo se enmarca en una de las categorías de desafío previamente establecidas. Falta de urgencia y justificación comercial (Organizacional): Problema: La amenaza cuántica parece lejana, lo que dificulta establecer un sentido de urgencia y la aprobación presupuestaria por parte de la dirección. Solución: Las organizaciones pueden utilizar herramientas como el Teorema de Mosca para cuantificar su vulnerabilidad y realizar un inventario de los activos criptográficos para mejorar la ciberseguridad actual, independientemente del cronograma cuántico. Déficit interno de conocimientos y habilidades (Organizacional): Problema: Falta de conocimiento interno sobre las amenazas cuánticas y escasez de personal cualificado para implementar nuevas soluciones de PQC. Solución: Implementar iniciativas de formación para TI y la dirección. Contratar consultores externos de PQC para diseñar la estrategia y la transferencia de conocimientos. Gobernanza y planificación internas (organizacional): Problema: Ausencia de gobernanza de PQC y de un plan de transición completamente articulado, lo que resulta en una priorización de tareas ineficaz e ineficiencias operativas. Solución: Designar un gerente o comité directivo de migración de PQC para que gestione un inventario criptográfico para la priorización de la migración basada en riesgos. Fallos del ecosistema y la coordinación (organizacional): Problema: La falta de participación del ecosistema, una gobernanza poco clara y una colaboración limitada dificultan la transición de PQC. Solución: Gestionar proactivamente las relaciones con los proveedores y participar en foros del sector para compartir conocimientos, colaborar e influir en el desarrollo de estándares. Vacíos regulatorios (organizacional): Problema: Las regulaciones existentes (p. ej., NIS2 y DORA) exigen el uso de criptografía de vanguardia mientras se aprueban nuevas leyes específicas de PQC. Solución: Adoptar proactivamente los estándares recientes de PQC para que los sistemas críticos cumplan con el requisito de "vanguardia". Aproveche la certificación EUCC y supervise ETSI/OpenSSL para obtener orientación sobre la implementación. Criterios de selección inciertos (CPI): Problema: Las organizaciones tienen dificultades para decidir entre un enfoque integral o un enfoque híbrido por fases para reemplazar los CPI, ya que carecen de criterios claros. Solución: Adoptar un modelo CPI híbrido para obtener conocimiento operativo y minimizar las complicaciones antes de comprometerse con una estrategia de reemplazo completa. Preocupaciones de seguridad y confiabilidad (CPI): Problema: Debido a la incertidumbre sobre la madurez y la seguridad de los algoritmos CPI, las organizaciones deben equilibrar la protección actual con la resiliencia futura. Solución: Utilizar un enfoque CPI híbrido con una implementación por etapas. Comenzar con áreas no críticas antes de expandirse para garantizar la estabilidad y confiabilidad de la solución. Rigidez de los sistemas heredados (código y documentación): Problema: Inflexibilidad de los sistemas heredados. Esto se agrava en dispositivos con recursos limitados, por ejemplo, IoT y tarjetas inteligentes, que carecen de la memoria y la potencia necesarias para claves PQC de mayor tamaño y cálculos intensivos. Solución: Reemplazar el hardware para adaptarlo a las demandas de PQC. Si esto no es factible, implementar bibliotecas PQC ligeras y optimizadas. Interdependencia del ecosistema (Código y documentación): Problema: La naturaleza interconectada de la Infraestructura de Clave Pública (PKI) implica que una transición a PQC afecta a todas las partes involucradas, incluyendo organismos de normalización, proveedores de hardware/software y autoridades de certificación (AC). Solución: Colaborar con proveedores y AC, participar en grupos industriales y regulatorios (p. ej., NIST, CISA, ENISA, ETSI, ANSSI, NCSC y BSI) y mapear todas las dependencias de componentes de terceros. Falta de componentes certificados y aprobados (Código y documentación): Problema: Disponibilidad limitada de componentes certificados (p. ej., HSM) de los proveedores, especialmente en sectores regulados como el financiero y el gubernamental. Solución: Durante la adquisición, las organizaciones deben exigir la validación FIPS 140-3 o EUCC para hardware compatible con PQC, mientras inician la migración a nivel de software (p. ej., TLS/SSH) en paralelo. Falta de agilidad (código y documentación): Problema: Los sistemas actuales son criptográficamente inflexibles. Esto hace que la adaptación a nuevas amenazas o a la evolución de los estándares sea lenta y compleja debido a la necesidad de realizar cambios complejos en el código. Solución: Priorizar la agilidad criptográfica diseñando nuevos sistemas que permitan el intercambio de algoritmos mediante una configuración sencilla y un soporte centralizado de claves y certificados. Puntos Clave Urgencia de la Migración: ¡Actúe de inmediato! La fecha límite es ahora. El tiempo de espera para la CRQC ha terminado. Las organizaciones deben comenzar a preparar y migrar sus datos de inmediato para garantizar la seguridad a largo plazo. Establecer Prioridades Fundamentales: Los esfuerzos estratégicos deben centrarse en desarrollar una estrategia clara y viable para planificar y ejecutar la transición a la PQC sin problemas. Fomentar la Colaboración Unida: La transición a la PQC exige un esfuerzo unificado para abordar el desafío colectivo de seguridad. Esto requiere compartir activamente las lecciones aprendidas y colaborar entre industrias, gobiernos y el mundo académico. Integrar la Criptografía Híbrida y la Agilidad Criptográfica: La capacidad de combinar, modificar o intercambiar primitivas criptográficas de forma rápida y fluida debe adoptarse como la piedra angular de la nueva postura de seguridad para adaptarse a los futuros avances en los estándares de seguridad cuántica. Reconocer los Desafíos Interdependientes: El éxito de cualquier migración a la PQC depende de reconocer que la transición implica abordar varias categorías de desafíos interdependientes. Este es solo un extracto de los numerosos temas que se abordan en el Security Navigator 2026. Para obtener artículos más detallados sobre el uso y abuso de la IA generativa, el hacktivismo y el cibercrimen, la gestión de vulnerabilidades y la ciberextorsión, así como estadísticas de CyberSOC y predicciones de seguridad, ¡le recomendamos consultar el informe completo! Visite la página de descarga para obtener una copia. Referencias: The Quantum Insider – Quantum Computing Roadmaps: A Look at the Maps and Predictions of Major Quantum Playerscnlab – Post-Quantum Cryptography: A Comprehensive GuideETSI – Migration Strategies and Recommendations for Quantum Safe SchemesNCSC – Timelines for Migration to Post-Quantum CryptographyEncryption Consulting – Enterprise Guide to PQC MigrationNIST – Migration to Post-Quantum Cryptography: Preparation for Considering the Implementation and Adoption of Quantum Safe CryptographyarXiv – Identifying Research Challenges in Post Quantum Cryptography Migration and Cryptographic AgilityCISA – Quantum-Readiness: Migration to Post-Quantum CryptographyBSI – Quantum-Safe Cryptography: Fundamentals, Current Developments and RecommendationsOrange Cyberdefense – 8 Minutes to Stay in Control: Quantum and SecurityNXP – Post-Quantum Cryptographic Migration Challenges for Embedded DevicesIEEE Security & Privacy – Cybersecurity in an Era with Quantum Computers: Will We Be Ready?

- "Ya lo solucionaremos" no es una estrategia, es una vulnerabilidadpor SeguInfo en febrero 27, 2026 a las 1:50 pm

En octubre de 2025, Microsoft bloqueó más de 13 millones de correos electrónicos de phishing desde una sola plataforma. No se trataba de campañas genéricas. Eran mensajes personalizados y contextualizados, generados a gran escala. Los atacantes de IA explotan las configuraciones incorrectas de Microsoft 365 a gran escala. La mayoría de las vulneraciones en Microsoft 365 no comienzan con un Zero-Day, sino con una configuración que lleva dos años en "solo informes". Microsoft 365 se ejecuta en millones de organizaciones. La mayoría parecen casi idénticos: configuraciones estándar, patrones comunes, errores similares. Para un atacante, esto es perfecto. Aprende a explotar un inquilino mal configurado y habrás aprendido a explotar miles. Por lo tanto, todo sigue mal configurado. La autenticación heredada permanece habilitada "solo para esa aplicación". Los archivos adjuntos seguros se configuran de forma menos agresiva para minimizar la interrupción del usuario y la fricción operativa. Las políticas de riesgo de identidad se mantienen en modo de informe porque nadie quiere bloquear accidentalmente al director ejecutivo. Cada decisión de compromiso tiene sentido de forma aislada. Juntas, crean una superficie de ataque que la IA puede explotar a gran escala. Para los MSP que gestionan cientos de clientes, esta escala crea una situación imposible. Y, cuando el mismo patrón de configuración errónea se repite en docenas de inquilinos, los atacantes de IA automatizados no encuentran solo una debilidad, sino que la encuentran en todas partes, a la vez. La IA cambió la economía de los ataques Los atacantes tradicionales tenían que tomar decisiones. No podían atacar a todos simultáneamente. Debían seleccionar objetivos, realizar reconocimiento manual y diseñar ataques individualmente. Esto creaba cuellos de botella naturales que daban a los defensores un margen de maniobra. La IA eliminó esos cuellos de botella. Una vez que los atacantes obtienen el acceso inicial, un solo agente de IA puede enumerar permisos en cientos de inquilinos simultáneamente. Puede identificar errores de configuración comunes a la velocidad de una máquina. Puede crear correos electrónicos de phishing dirigidos y contextualmente perfectos, ya que extrae datos de LinkedIn y sitios web corporativos en segundos. Al mismo tiempo, la cronología de la brecha de seguridad se desplomó. Lo que antes llevaba semanas ahora sucede en horas, a menudo mientras el equipo está durmiendo. Lo que realmente explota la IA La detección de riesgos de identidad existe, pero no se aplica. La MFA está implementada y todos creen que el trabajo está hecho. Las políticas de acceso condicional se configuraron hace dos años y nadie las ha actualizado desde entonces. Safe Links se ejecuta en modo de auditoría porque causaba fricción. Los registros de aplicaciones proliferan sin que nadie revise los permisos otorgados. Esta brecha entre lo que se licencia y lo que realmente los protege es precisamente lo que explota la IA. No necesita vulnerabilidades de día cero. ¿Por qué molestarse cuando las organizaciones funcionan con autenticación heredada habilitada, entidades de servicio inactivas con permisos excesivos y políticas de seguridad que no se han actualizado desde la implementación? Las configuraciones incorrectas son diferentes a las vulnerabilidades Cuando los investigadores encuentran un Zero-Day, aparece en los titulares. Microsoft publica un parche. Los equipos de seguridad implementan actualizaciones. Problema resuelto. Las configuraciones incorrectas no funcionan así. Nadie publica un parche para corregir las políticas de acceso condicional. Microsoft no puede auditar automáticamente los registros de aplicaciones. No existe ninguna actualización que aplique las políticas de riesgo de identidad ni que elimine esa entidad de servicio con Mail.ReadWrite que alguien creó en 2022 y olvidó. Microsoft no puede solucionar estos problemas. Son deficiencias operativas que requieren tiempo, experiencia y mantenimiento continuo. Y es precisamente por eso que persisten. En junio de 2025, investigadores de Aim Security demostraron cómo podían lograr que Copilot extrajera datos confidenciales mediante el envío de un correo electrónico con instrucciones ocultas. Microsoft corrigió esa vulnerabilidad específica en cuestión de semanas. Pero el problema principal persiste. Las organizaciones están implementando agentes de IA con amplios permisos en entornos llenos de configuraciones incorrectas. Incluso con ese error corregido, la combinación de las capacidades de IA y una configuración deficiente crea un riesgo constante que ningún parche soluciona. La verdadera amenaza no son las vulnerabilidades no descubiertas que los investigadores eventualmente encontrarán y que los proveedores parchearán. Son los problemas de configuración conocidos que se encuentran actualmente en su cartera de pedidos y que la IA puede explotar hoy. Los atacantes de IA están buscando estas brechas de configuración a gran escala ahora mismo. No esperan a que usted solucione los problemas. Las están explotando en miles de inquilinos simultáneamente, más rápido de lo que los defensores humanos pueden responder. El riesgo en 2026 no es que los atacantes descubran algo nuevo. Es que la IA descubra que todo lo que ya sabemos es incorrecto, más rápido de lo que podemos solucionarlo. Microsoft 365 no es inseguro porque no tenga las herramientas. Es inseguro porque el trabajo atrasado sigue creciendo.Las herramientas existen. Los problemas son conocidos. En 2026, el mayor riesgo no es lo que descubrirán los atacantes, sino lo que automatizarán antes de que lo solucionen. No necesitas herramientas nuevas. Necesitas usar lo que ya tienes. Habilita políticas de riesgo de identidad. Bloquea la autenticación heredada en todas partes. Sin excepciones. Audita los registros de aplicaciones y revoca los que nadie usa. Activa las funciones E5 por las que seguramente ya estés pagando. Fuente: THN Es una vulnerabilidad.

- World Monitor: el panel definitivo de OSINT geopolíticopor SeguInfo en febrero 26, 2026 a las 1:30 pm

Los gobiernos y las empresas pagan millones por herramientas OSINT como esta. Pero Elie Habib simplemente creó una y abrió su código fuente. World Monitor es es el panel "definitivo" de inteligencia global. World Monitor es un panel de inteligencia global en tiempo real con agregación de noticias impulsada por IA, monitoreo geopolítico y seguimiento de infraestructura en una interfaz unificada de conocimiento de la situación. Esencialmente una terminal Bloomberg para uso geopolítico. Capas de datos en tiempo realEntre centena de informes y datos, esto es lo que muestra en tiempo real a través de un globo terráqueo 3D: Cables submarinos y mercados de predicciónZonas de conflicto activas y puntuación de escaladaSeguimiento de aeronaves militares en vivo (ADS-B)Comportamiento de buques navales y "buques oscuros"Instalaciones nucleares en todo el mundoProtestas, sanciones, cortes de Internet, detección de incendios por satélite220+ bases militares en 9 paísesGeopolítico Zonas de conflicto activo con seguimiento de escalada (UCDP + ACLED) Puntos críticos de inteligencia con correlación de noticias Eventos de disturbios sociales (doble fuente: protestas de ACLED + geoeventos GDELT, deduplicados de Haversine) Desastres naturales de 3 fuentes (terremotos de magnitud 4.5 o superior del USGS, alertas GDACS, eventos EONET de la NASA) Regímenes de sanciones Comandos de operación de ciberamenazas (servidores C2, hosts de malware, phishing, URL maliciosas) geolocalizados en todo el mundo Alertas meteorológicas y condiciones meteorológicas severas Militar y estratégico Más de 220 bases militares de 9 operadores Seguimiento de vuelos militares en vivo (ADS-B) Monitoreo de buques de guerra (AIS) Instalaciones nucleares e irradiadores gamma Atribución de actores de ciberamenazas APT Puertos espaciales e instalaciones de lanzamiento Infraestructura Cables submarinos con puntos de aterrizaje, avisos de estado de cables (advertencias de navegación NGA) y buque de reparación de cables Seguimiento Oleoductos y gasoductos Centros de datos con IA (111 clústeres principales) 83 puertos estratégicos de 6 tipos (contenedores, petróleo, GNL, naval, mixto, granelero) con clasificación de rendimiento Interrupciones de internet (Radar de Cloudflare) Yacimientos minerales críticos Detección de incendios por satélite FIRMS de la NASA (puntos calientes térmicos VIIRS) 19 rutas comerciales globales (contenedores, energía, granelero) con arcos multisegmento a través de cuellos de botella estratégicos Inteligencia de mercado y criptomonedas Radar macro de 7 señales con veredicto compuesto de COMPRA/EFECTIVO Precios de criptomonedas en tiempo real (BTC, ETH, SOL, XRP y más) a través de CoinGecko Rastreador de flujo de ETF spot de BTC (IBIT, FBTC, GBTC y 7 más) Monitor de la salud de la paridad de stablecoins (USDT, USDC, DAI, FDUSD, USDe) Índice de Miedo y Avaricia con historial de 30 días Tendencia técnica de Bitcoin (SMA50, SMA200, VWAP, Múltiplo de Mayer) Señal de liquidez del JPY, régimen macro QQQ/XLP, tasa de hash de BTC Gráficos de líneas SVG en línea y medidores de anillos para visualizar tendencias Ecosistema tecnológico Sedes de empresas tecnológicas (Big Tech, unicornios, empresas públicas) Centros de startups con datos de financiación Regiones de la nube (AWS, Azure, GCP) Aceleradoras (YC, Techstars, 500) Próximas conferencias tecnológicas Finanzas y mercados 92 bolsas de valores globales: mega (NYSE, NASDAQ, Shanghái, Euronext, Tokio), principales (Hong Kong, Londres, NSE/BSE, Toronto, Corea, Tadawul saudí) y mercados emergentes, con capitalizaciones de mercado y horarios de negociación 19 centros financieros, clasificados por el Índice de Centros Financieros Globales (desde Nueva York n.° 1 hasta centros extraterritoriales: Islas Caimán, Luxemburgo, Bermudas, Islas del Canal) 13 bancos centrales: Reserva Federal, BCE, Banco de Japón, Banco de Inglaterra, Banco Popular de China SNB, RBA, BoC, RBI, BoK, BCB, SAMA, además de instituciones supranacionales (BPI, FMI). Datos del Banco de Pagos Internacionales (BPI) sobre bancos centrales: tipos de interés oficiales en las principales economías, tipos de cambio efectivos reales (TCER) y ratios de crédito/PIB. 10 centros de materias primas: bolsas (Grupo CME, ICE, LME, SHFE, DCE, TOCOM, DGCX, MCX) y centros físicos (Róterdam, Houston). Capa de inversión de IED en el Golfo: 64 inversiones extranjeras directas de Arabia Saudita y Emiratos Árabes Unidos (EAU) representadas globalmente, clasificadas por color según su estado (operativa, en construcción, anunciada) y dimensionadas por monto de inversión. Información sobre política comercial de la OMC: restricciones comerciales activas, tendencias arancelarias, flujos comerciales bilaterales y barreras sanitarias y fitosanitarias (MSF) y obstáculos técnicos al comercio (OTC) procedentes de la Organización Mundial del Comercio. Incluso se puede ejecutar IA localmente a través de Ollama para que ningún dato salga de la red local. Acceso al código fuente en Github. No hay suscripciones de pago.

- Fortinet avisa (de nuevo) de la explotación activa de la vulnerabilidad 0-Day FG-IR-26-060 (Parchea!)por SeguInfo en febrero 25, 2026 a las 12:37 pm

Fortinet confirmó la explotación activa de la vulnerabilidad Zero-Day crítica que afecta a FortiCloud Single Sign-On (SSO) y permite a atacantes obtener acceso administrativo a dispositivos registrados en cuentas de terceros. Como medida de contención inmediata, en enero la compañía deshabilitó temporalmente FortiCloud SSO a nivel servidor, restaurándolo luego con bloqueos específicos para dispositivos vulnerables. ⚠️ La vulnerabilidad solo se puede explotar cuando FortiCloud SSO está habilitado. Si no se utiliza FortiCloud SSO y no es indispensable, se debe deshabilitar ya mismo. El incidente, rastreado internamente como FG-IR-26-060, impacta a múltiples productos clave del ecosistema Fortinet y representa un riesgo serio para infraestructuras expuestas, incluso aquellas completamente parcheadas frente a vulnerabilidades anteriores. Este incidente se relaciona con advisories previos de diciembre de 2025 (FG-IR-25-647), donde fallos similares fueron parcheados pero posteriormente eludidos por un nuevo vector. Los clientes deberían utilizar Fortinet Upgrade Tool para actualizar. La falla se debe a una vulnerabilidad de omisión de autenticación mediante una ruta o canal alternativo (CWE-288). Afecta a FortiOS, FortiManager y FortiAnalyzer cuando el inicio de sesión único (SSO) de FortiCloud está habilitado. Esta función no está activa por defecto, pero suele activarse durante el registro de FortiCare, a menos que se desactive explícitamente. Los atacantes la explotan para obtener acceso administrativo a los dispositivos objetivo, incluso aquellos con parches completos para problemas anteriores relacionados. Fortinet señala que la vulnerabilidad también afecta a todas las implementaciones de SSO SAML, aunque hasta el momento se ha limitado al SSO de FortiCloud. Fortinet también indicó que todas las implementaciones SAML SSO están teóricamente afectadas, aunque por el momento solo se confirmó explotación vía FortiCloud SSO. Un atacante con una cuenta FortiCloud maliciosa puede autenticarse vía SSO en dispositivos registrados a otras cuentas FortiCloud obteniendo acceso administrativo completo. Versiones afectadas Producto Versión afectada Solución FortiAnalyzer 7.6 7.6.0 through 7.6.5 Upgrade to 7.6.6 or above FortiAnalyzer 7.4 7.4.0 through 7.4.9 Upgrade to 7.4.10 or above FortiAnalyzer 7.2 7.2.0 through 7.2.11 Upgrade to 7.2.12 or above FortiAnalyzer 7.0 7.0.0 through 7.0.15 Upgrade to 7.0.16 or above FortiAnalyzer 6.4 Not affected N/A FortiManager 7.6 7.6.0 through 7.6.5 Upgrade to 7.6.6 or above FortiManager 7.4 7.4.0 through 7.4.9 Upgrade to 7.4.10 or above FortiManager 7.2 7.2.0 through 7.2.11 Upgrade to 7.2.13 or above FortiManager 7.0 7.0.0 through 7.0.15 Upgrade to 7.0.16 or above FortiManager 6.4 Not affected N/A FortiOS 7.6 7.6.0 through 7.6.5 Upgrade to 7.6.6 or above FortiOS 7.4 7.4.0 through 7.4.10 Upgrade to 7.4.11 or above FortiOS 7.2 7.2.0 through 7.2.12 Upgrade to 7.2.13 or above FortiOS 7.0 7.0.0 through 7.0.18 Upgrade to 7.0.19 or above FortiOS 6.4 Not affected N/A FortiProxy 7.6 7.6.0 through 7.6.4 Upgrade to 7.6.6 or above FortiProxy 7.4 7.4.0 through 7.4.12 Upgrade to 7.4.13 or above FortiProxy 7.2 All versions Migrate to fixed release FortiProxy 7.0 All versions Migrate to fixed release En ataques confirmados, los atacantes lograron: Acceso administrativo y persistencia Ingresar vía SSO con éxito Crear usuarios administradores locales persistentes Descargar configuraciones completas Mantener acceso incluso tras reinicios Esto convierte a la vulnerabilidad en un riesgo crítico de compromiso total del dispositivo, especialmente grave en firewalls perimetrales. Mitigaciones inmediatas recomendadas Deshabilitar FortiCloud SSO (si no es estrictamente necesario) FortiOS / FortiProxy config system global set admin-forticloud-sso-login disable end FortiManager / FortiAnalyzer config system saml set forticloud-sso disable end Restringir acceso administrativo Aplicar local-in policies Permitir solo IPs de administración confiables Si hay indicios de compromiso Actualizar firmware inmediatamente Restaurar configuración limpia Rotar credenciales (admins, VPN, LDAP) Auditar integraciones externas Eliminar usuarios sospechosos La vulnerabilidad FG-IR-26-060 es un claro recordatorio de que los servicios cloud integrados en dispositivos de seguridad también amplían la superficie de ataque. En este caso, un bypass de autenticación permitió compromisos completos en firewalls Fortinet totalmente parcheados. Usuarios administradores creados post-explotación audit, backup, itadmin, secadmin, support backupadmin, deploy, remoteadmin security, svcadmin, system Logs a revisar Logins SSO exitosos > logid=0100032001 Creación de admins > logid=0100044547 Fuente: CyberSecurity

- Cuando "Vibe Coding" se convierte en una pesadilla de seguridad. Cómo prevenirlopor SeguInfo en febrero 24, 2026 a las 1:00 pm

Por qué la confianza ciega en el código generado por IA está creando la próxima ola de fuga de datos. Hemos entrado en una era donde los desarrolladores lanzan funciones a una velocidad vertiginosa, las startups se lanzan en días y los proyectos secundarios pasan de la idea a la producción en un fin de semana. ¿El facilitador? Los asistentes de codificación de IA se encargan del trabajo pesado mientras los desarrolladores se centran en el panorama general. Suena perfecto. Hasta que alguien abre DevTools y descubre datos de usuario expuestos en el frontend. O encuentra claves API codificadas en JavaScript. O se da cuenta de que las comprobaciones de autenticación solo existen del lado del cliente, fácilmente eludidas por cualquiera con conocimientos básicos de navegador. Según el Informe sobre el Coste de una Filtración de Datos de 2023 de IBM, la filtración promedio ahora cuesta 4,45 millones de dólares y tarda 277 días en identificarse y contenerse. Estos no son casos extremos; se están volviendo alarmantemente comunes. El culpable no es la IA en sí. Es nuestra fe ciega en ella. La revolución de la IA: Poder sin contexto Los asistentes de programación con IA son realmente transformadores. Un estudio de GitHub muestra que los desarrolladores completan tareas un 55% más rápido con herramientas como Copilot. McKinsey estima que la IA generativa podría aportar entre 2,6 y 4,4 billones de dólares anuales a la economía mundial. Pero aquí está la incómoda verdad: la IA es notablemente buena generando código funcional. Es considerablemente menos fiable generando código seguro. Cuando se le pide a la IA que cree la autenticación, no preguntará intrínsecamente: "¿Deberían estos datos ser del lado del cliente o del lado del servidor?" "¿Cuál es el modelo de amenaza?" "¿Se validan las entradas contra ataques de inyección?" "¿Está este endpoint correctamente autenticado?" Un estudio de Stanford que analizó el código generado por IA descubrió que aproximadamente el 40% contenía al menos una vulnerabilidad de seguridad, siendo las más comunes la inyección de SQL, las credenciales codificadas y los controles de acceso inadecuados. Los investigadores también descubrieron que los desarrolladores con asistencia de IA tenían más probabilidades de escribir código inseguro, en particular los desarrolladores menos experimentados que confiaban en los resultados sin una revisión crítica. El Patrón Peligroso Así se desarrolla: La Pregunta: "Construye un sistema de autenticación de usuarios" La Respuesta de la IA: Genera código funcional La Acción del Desarrollador: Copiar, pegar, ajustar el estilo, subir a producción El Paso Omitido: Sin revisión de seguridad. Sin modelado de amenazas. Sin cuestionamiento arquitectónico. El Top 10 de OWASP de 2025 incluye el "Control de Acceso incorrecto" como riesgo de seguridad número uno para aplicaciones web por dos años consecutivos. Sin embargo, el código generado por IA rara vez incluye un control de acceso completo a menos que se solicite explícitamente. Patrones comunes emergentes: Datos confidenciales almacenados en el lado del cliente porque es más fácil. Puntos finales de API sin límite de velocidad. Entradas de usuario aceptadas sin validación. Variables de entorno codificadas en archivos fuente. Lógica de autenticación eludible mediante modificación de JavaScript. Según los datos de Verizon, el 26% de las filtraciones se debieron a ataques a aplicaciones web, y la gran mayoría explotó vulnerabilidades básicas que una revisión de código adecuada habría detectado. Por qué los desarrolladores son más importantes que nunca. La paradoja es la siguiente: a medida que la IA mejora en la escritura de código, el juicio humano se vuelve MÁS valioso, no menos. La IA es una herramienta, no un compañero de equipo. No comprende su modelo de amenazas, los requisitos de cumplimiento ni si está manejando datos de salud que requieren el cumplimiento de la HIPAA. Estas son decisiones de juicio que requieren contexto humano, experiencia y responsabilidad. Piense en la IA como un desarrollador júnior increíblemente rápido que ha memorizado todos los tutoriales, pero nunca ha experimentado un incidente de seguridad en producción. Pueden escribir código sintácticamente correcto a una velocidad sobrehumana, pero necesitan supervisión de expertos para garantizar que no se convierta en la vulneración más importante del mes que viene. Investigadores del MIT que estudian la colaboración entre humanos e IA descubrieron que los mejores resultados se obtienen mediante un "equipo complementario": humanos e IA trabajando juntos, cada uno aportando sus fortalezas. La IA aporta velocidad y reconocimiento de patrones. Los humanos aportan contexto, razonamiento ético y resolución creativa de problemas. Uso responsable de la IA: Un marco práctico El objetivo no es abandonar la IA. Sería una tontería. El objetivo es usar la IA como se pretende: como un multiplicador de fuerza para desarrolladores cualificados, no como un sustituto del conocimiento fundamental. Antes de escribir código 1. Defina primero su arquitectura Mapee su flujo de datos antes de pedirle a la IA que genere nada. ¿Dónde se encuentran los datos confidenciales? ¿Cómo se mueven por su sistema? ¿Cuáles son sus límites de confianza? La Guía de Modelado de amenazas de OWASP enfatiza que esto debe hacerse antes del diseño, no después de la implementación. 2. Conozca sus requisitos de cumplimiento RGPD, PCI-DSS, HIPAA: no son sugerencias. Son requisitos legales con graves sanciones. La IA no sabe si necesita cumplimiento. Usted sí. Al usar IA 1. Indique la seguridad ❌ "Crear un sistema de inicio de sesión" ✅ "Crear un sistema de inicio de sesión con hash de contraseñas bcrypt, limitación de velocidad, gestión segura de sesiones y prevención de inyección SQL" La especificidad de su instrucción impacta directamente en la seguridad del código generado. 2. Revise cada línea Nunca copie y pegue directamente en producción. Pregúntese: ¿Dónde se almacenan los datos? ¿Está autenticado este punto final? ¿Se validan y desinfectan las entradas? ¿Qué sucede bajo carga? ¿Qué podría salir mal? Un estudio de GitHub reveló que los desarrolladores dedican solo el 31% de su tiempo a escribir código. El resto es leer, comprender y pensar. No permita que la IA optimice la parte de pensar. 3. Pruebe la seguridad, no solo la funcionalidad ¿Su aplicación funciona? ¡Genial! Ahora, ¡rómpala! ¿Omitir la autenticación modificando JavaScript del lado del cliente? ¿Enviar entrada mal formada? ¿Acceder a los datos de otros usuarios modificando las URL? ¿Aplicar fuerza bruta a los endpoints de la API? Herramientas como OWASP ZAP son gratuitas y permiten automatizar análisis de seguridad básicos. Después de la implementación 1. Monitorizar y actualizar Configure el registro para detectar patrones sospechosos. Suscríbase a los avisos de seguridad para sus dependencias. El informe de Snyk de 2023 reveló que el 89% de las bases de código contienen dependencias obsoletas con vulnerabilidades conocidas. 2. Disponga de un plan de respuesta a incidentes No se trata de si ocurrirá, sino de cuándo. ¿Cuál es su proceso? ¿A quién se notifica? ¿Cómo se comunica con los usuarios? Estas decisiones no deberían tomarse durante una crisis. 2. Consecuencias reales El informe de GitHub reveló que miles de claves de API, contraseñas y secretos se envían accidentalmente a repositorios públicos a diario. Muchos provienen de desarrolladores que copian código de ejemplo generado por IA con credenciales de marcador de posición y luego olvidan reemplazarlas. El Instituto Ponemon informa que las organizaciones con capacitación en concienciación sobre seguridad experimentan un 70% menos de ataques exitosos. Esta capacitación se vuelve aún más crucial cuando los desarrolladores utilizan la IA para acelerar el desarrollo. El camino a seguir: velocidad y seguridad Estamos en un momento extraordinario. La IA ha democratizado genuinamente el desarrollo de software. Las personas con ideas pueden crear productos que hace tan solo cinco años habrían requerido equipos enteros. Pero un gran poder conlleva una gran responsabilidad. La velocidad sin seguridad no es innovación. Es una vulneración de datos a punto de ocurrir. Los desarrolladores que prosperen en esta era de la IA no serán los más rápidos copiando y pegando. Serán los que comprendan lo que están creando con la suficiente profundidad como para saber cuándo la IA acierta y cuándo se equivoca peligrosamente. No tienes que elegir. Puedes actuar con rapidez y desarrollar con responsabilidad. Puedes usar la IA y pensar críticamente. Puedes ofrecer funcionalidades y proteger a los usuarios. Requiere una cosa: reconocer que la IA potencia tus habilidades; no reemplaza tu criterio. Desarrolla rápido. Desarrolla con IA. Pero por tus usuarios, tu reputación y el futuro de esta industria, construye con responsabilidad. Puntos clave La IA es potente, pero no omnisciente. Genera código funcional, no necesariamente seguro. El 40 % del código generado por IA contiene vulnerabilidades. La revisión crítica es innegociable. La seguridad cuesta mucho dinero. Infracción promedio: 4,45 millones de dólares y 277 días para contenerla. Su criterio es irremplazable. La IA no puede comprender el contexto, las amenazas ni el cumplimiento normativo. Indique los requisitos de seguridad. Sea explícito sobre sus necesidades. Haga pruebas como un atacante. Si funciona, intente descifrarlo. El mejor enfoque es complementario: criterio humano + velocidad de la IA = innovación responsable. Fuente: Dev.to

WeLiveSecurity WeLiveSecurity

- Los permisos de las aplicaciones móviles (aún) importan más de lo que creesen febrero 27, 2026 a las 6:47 pm

Al empezar a utilizar una nueva aplicación es probable que te pida aceptar permisos, pero hacerlo sin pensar puede exponerte a graves riesgos de privacidad y seguridad.

- Cuáles fueron los malware más activos en Latinoamérica durante 2025en febrero 27, 2026 a las 2:52 pm

Un análisis de los tres tipos de malware con mayores detecciones en la telemetría de ESET durante el año pasado, con detalles sobre a qué sistemas afectan, qué vectores de distribución utilizan y en qué países tienen más presencia.

- Un cibercriminal manipula al chatbot Claude para infiltrarse en agencias del gobierno mexicanoen febrero 26, 2026 a las 5:11 pm

Un atacante usó IA para robar 150 GB de datos del gobierno mexicano, exponiendo cómo la automatización potencia tanto el cibercrimen como las defensas digitales.

- Cómo reconocer llamadas falsas con IA: una amenaza creciente para las empresasen febrero 25, 2026 a las 6:28 pm

Cada vez es más difícil distinguir lo real de lo generado por inteligencia artificial, y la suplantación de voz ya se usa para atacar a empresas. ¿Cómo identificar una llamada falsa?

- Qué pasa si nuestras conversaciones con los chatbots de IA quedan expuestasen febrero 24, 2026 a las 5:48 pm

ChatGPT y otros chatbots se volvieron confidentes digitales. Pero esa confianza puede jugar en contra: desde robos de identidad hasta extorsión y espionaje. Qué datos compartimos, cómo pueden filtrarse y de qué manera reducir el riesgo.