Investigadores de seguridad han descubierto varias vulnerabilidades de un solo clic en varias aplicaciones de software de uso popular, lo que permite a un atacante ejecutar potencialmente código arbitrario en sistemas de destino.

Los problemas fueron descubiertos por los investigadores de Positive Security y afectan a aplicaciones como: Telegram, Nextcloud, VLC, LibreOffice, OpenOffice, Bitcoin / Dogecoin Wallets, Wireshark, y Mumble.

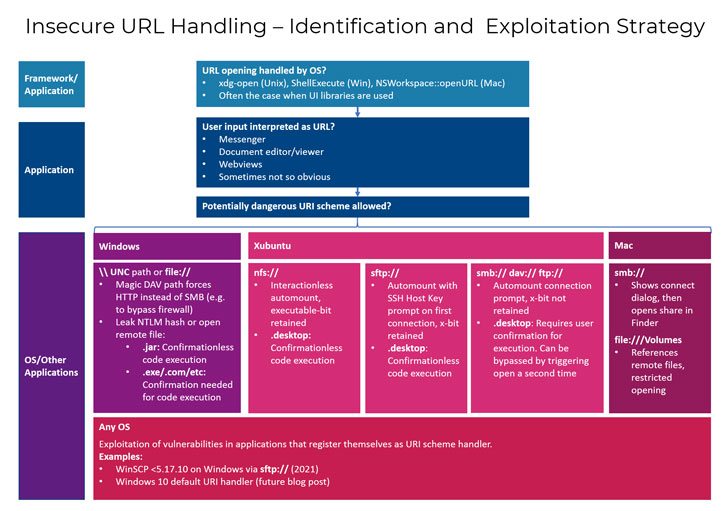

- Las aplicaciones de escritorio que pasan las URL proporcionadas por el usuario para que el sistema operativo las abra son frecuentemente vulnerables a la ejecución de código con la interacción del usuario.

- La ejecución de código puede lograrse cuando un URL que apunta a un ejecutable malicioso (

.desktop, .jar, .exe, …) alojado en un recurso compartido de archivos puede acceder a Internet (nfs,webdav,smb, …) se abre, o una vulnerabilidad adicional en manejador de URI de la aplicación abierta se explota - Ya se han encontrado vulnerabilidades que siguen este patrón en otro software, y se espera que se revelen más en el futuro.

Dicho de otra manera; los defectos se derivan de una validación insuficiente de la entrada url que, cuando se abre con la ayuda del sistema operativo subyacente, conduce a la ejecución involuntaria de un archivo malicioso.

El análisis de Positive Security encontró que muchas aplicaciones no validaron las URL, lo que permitió a un adversario crear un vínculo especialmente diseñado que apunta a un fragmento de código de ataque, lo que resultó en la ejecución remota de código.

Después de la divulgación responsable, la mayoría de las aplicaciones han lanzado parches para corregir los defectos –

- Nextcloud – Corregido en la versión 3.1.3 de Desktop Client lanzado el 24 de febrero (CVE-2021-22879)

- Telegram – Problema notificado el 11 de enero y posteriormente corregido a través de un cambio del lado del servidor en (o ligeramente antes) 10 de febrero

- VLC Player – Problema reportado el 18 de enero, con la versión parcheada 3.0.13 lista para su lanzamiento la próxima semana

- OpenOffice – Para ser fijos en el próximo (CVE-2021-30245)

- LibreOffice – Dirigido en Windows, pero vulnerable en Xubuntu (CVE-2021-25631)

- Mumble – Corregido en la versión 1.3.4 lanzado el 10 de febrero (CVE-2021-27229)

- Dogecoin – Corregido en la versión 1.14.3 lanzado el 28 de febrero

- Bitcoin ABC – Fijo en la versión 0.22.15 lanzado el 9 de marzo

- Bitcoin Cash – Corregido en la versión 23.0.0 (actualmente en proceso de lanzamiento)

- Wireshark – Corregido en la versión 3.4.4 lanzado el 10 de marzo (CVE-2021-22191)

- WinSCP – Corregido en la versión 5.17.10 lanzado el 26 de enero (CVE-2021-3331)

Las siguientes aplicaciones siguen siendo vulnerables a partir del 15 de abril de 2021:

- Clientes de escritorio de Bitcoin (y Bitcoin Gold):

es bastante sorprendente y digno de mención ver que las bifurcaciones se toman el problema más en serio e implementan medidas para proteger a sus usuarios que Bitcoin no hace. - LibreOffice:

No consideraron su responsabilidad protegerse contra la variante Xubuntu.

Nuestra recomendación de reemplazar la lista negra de extensiones de archivo para Windows con una medida más sólida fue descartada, a pesar de que mostramos su falta de confiabilidad general al señalar las extensiones de archivo que faltan, así como la omisión (ahora corregida) que descubrimos de inmediato.

Ambas versiones también seguirán siendo susceptibles de explotación en caso de otras vulnerabilidades en los controladores de URL de terceros. - OpenOffice:

está programado el lanzamiento de una solución en la próxima versión 4.1.10.

Nos gustaría aprovechar esta oportunidad para recordar a los usuarios que todos los archivos de fuentes que no sean de confianza (incluidos los documentos no habilitados para macros) deben manejarse con la máxima precaución. - VLC:

La versión parcheada 3.0.13 estaba inicialmente programada para antes del 9 de abril, pero su lanzamiento se pospuso. Ahora se espera para la próxima semana.

Los problemas fueron fáciles de encontrar y tuvimos una alta tasa de éxito al verificar las aplicaciones para detectar esta vulnerabilidad. Por lo tanto, esperamos que se descubran más vulnerabilidades de este tipo al observar otras aplicaciones o marcos de interfaz de usuario.

Autores : Fabian Bräunlein , Lukas Euler