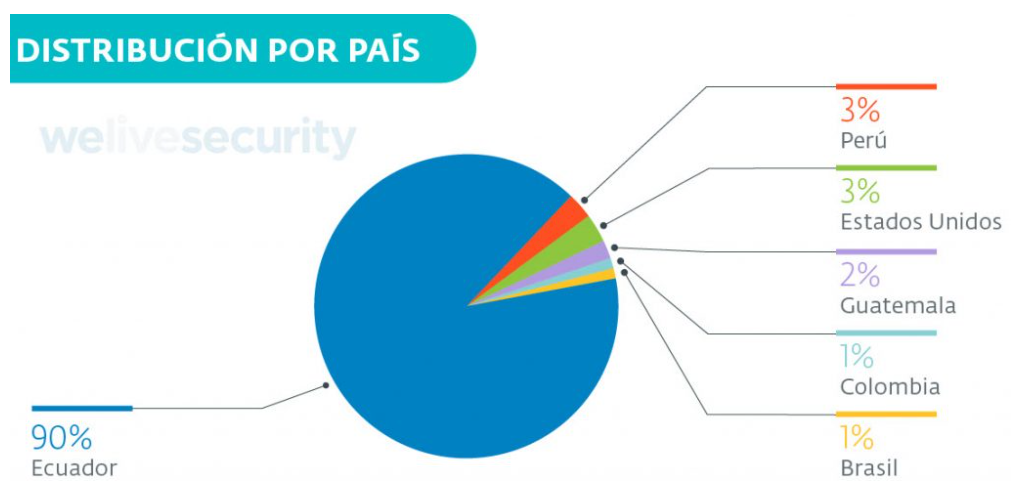

Una campaña de malware dirigida a organizaciones de alto perfil que se llevó adelante entre junio y julio de 2022, fue reconocida por el equipo de investigación de ESET Latinoamérica. La campaña denominada Operación Pulpo Rojo, registró actividad en varios países de América Latina, pero de acuerdo a los sistemas de ESET se ha concentrado inicialmente en Ecuador, apuntando a organismos gubernamentales, organizaciones del sector de la salud y compañías privadas de distintas industrias.

El malware final que intentaban distribuir la campaña era el conocido troyano de acceso remoto (RAT) REMCOS.

Si bien REMCOS es un software legítimo que fue desarrollado para monitorear y administrar remotamente dispositivos, desde hace algunos años viene siendo utilizado también por cibercriminales en distintas campañas maliciosas que buscan espiar y robar información de los equipos de sus víctima.

Los operadores detrás de Operación Pulpo Rojo utilizaron distintos servicios gratuitos para alojar sus códigos maliciosos, como Google Drive o la plataforma Discord, pero se destacó por el uso de diferentes técnicas para evitar ser detectados, ya sea por una solución de seguridad, como también por una víctima que vea un comportamiento anómalo en su equipo.

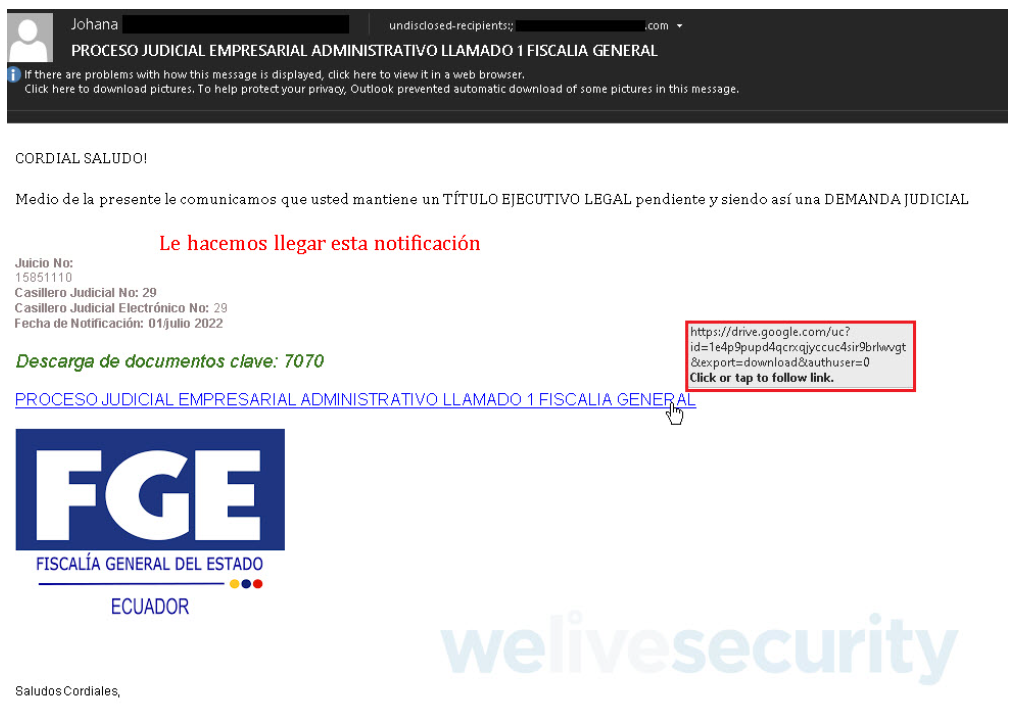

Correos de phishing que utiliza la campaña

La forma de infectar a las víctimas es a través de correos de phishing. En la Imagen 1 podemos observar un ejemplo de un correo en el que aparentaban ser de la Fiscalía General del Estado de Ecuador, pero también detectamos que se han utilizado otros temas, como correos que hacen referencia a supuestos procesos judiciales, demandas o incluso transferencias bancarias.

Estos correos incluyen un enlace que conducen a la descarga de un archivo comprimido que está protegido con contraseña. En el ejemplo que vemos a continuación, el archivo estaba alojado en Google Drive y contiene un ejecutable (.exe) que aparenta ser un archivo de Microsoft Word. Sin embargo, si la víctima abre este supuesto archivo Word desencadena el proceso de infección, el cual consiste en dos etapas, que termina descargando en el equipo de la víctima el RAT REMCOS.

Ransomware multipropósito de triple extorsión

Según el análisis de la agencia federal estadounidense, el ransomware de Hive está escalando su poder de ataque este año. Hive Ransomware Group apareció por primera vez en junio del año 2021 y funciona como un ransomware basado en afiliados (RaaS), emplea una amplia variedad de tácticas, técnicas y procedimientos (TTP), lo que crea desafíos importantes para la defensa y la mitigación. Hive utiliza múltiples mecanismos para comprometer las redes comerciales, incluidos los correos electrónicos de phishing con archivos adjuntos maliciosos para obtener acceso y el Protocolo de Escritorio Remoto (RDP en Inglés) para moverse una vez en la red.

Hive busca los procesos de las computadoras y sistemas relacionados con copias de seguridad, antivirus/antispyware y copia de archivos y los obliga a finalizar, para facilitar el cifrado de archivos. Asimismo, el ransomware elimina las copias de seguridad sin notificar a la víctima .

Algunas víctimas informaron al FBI haber recibido llamadas telefónicas de actores de Hive solicitando el pago por sus archivos. El plazo inicial para el pago fluctúa entre 2 y 6 días, pero los criminales han prolongado el plazo en respuesta al contacto de la víctima y la negociación que logren.

El grupo de ransomware Hive opera un portal donde se indica a sus víctimas que inicien sesión con las credenciales que los atacantes colocan en uno de los archivos que dejan tras un ataque exitoso. El portal permite un chat directo entre la organización víctima y los afiliados/administradores del sitio.

Es aquí donde los actores de amenazas hacen sus demandas de rescate (generalmente el valor del 1% de los ingresos anuales de la empresa en Bitcoin o cualquier otra criptomoneda), negocian con las víctimas y proporcionan pruebas de que llevaron a cabo el ataque proporcionando archivos de muestra o un descifrador para un pequeño subconjunto de archivos cifrados.

Hospitales, blancos predilectos de los cibercriminales de Hive

En agosto de 2021, el sitio especializado ZDNet reveló que Hive había atacado al menos 28 organizaciones de salud en los Estados Unidos, afectando clínicas y hospitales a lo largo de Ohio y Virginia del Oeste.

El Memorial Healthcare System sufrió un ataque en agosto de 2021, obligando a sus hospitales a usar expedientes de papel, cancelar procedimientos y derivar pacientes a otros centros no vulnerados. La organización terminó pagando el rescate para recuperar el acceso a sus sistemas.

En diciembre de 2021 el grupo de cibercriminales reveló haber atacado 355 compañías a lo largo de seis meses, la gran mayoría en los Estados Unidos. De esas, al menos 104 terminaron pagando el rescate por recuperar sus sistemas.

El sitio especializado TechTarget afirmó que Hive Ransomware Group se comunica en ruso, pero que no hay información sobre la localización de sus operaciones

Recientes ataques

- La Comunidad de Navarra en España fue atacada por Hive en mayo, obligando a 179 entidades a volver a la era del papel, incluidos ayuntamientos, consejos y federaciones.

- El Banco Central de Zambia también sufrió un ataque en mayo pero se negó a pagar el rescate. Sus funcionarios ingresaron al chat que los cibercriminales indican en la nota de rescate para adquirir el programa de recuperación y le enviaron a los extorsionadores un enlace de una “foto polla” (dick pick) con el texto: “Chúpate esta verga y deja de bloquear redes bancarias pensando que monetizarás algo, aprende a monetizar”.

- En mayo la Caja Costarricense de Seguro Social (CCSS) sufrió un ciberataque, obligando a la institución a apagar todos los sistemas informáticos y forzando a sus hospitales a volver a los expedientes de papel para atender pacientes. Las impresoras de la institución empezaron a imprimir una nota de rescate utilizada por Hive Ramsonware Group, el cual indica que la red de la institución fue vulnerada y todos los datos fueron encriptados: datos personales, reportes financieros y otros documentos importantes, listos para ser filtrados en Internet en caso de que la Caja no adquiera un programa informático propiedad de los cibercriminales para recuperar sus sistemas.

- Otras víctimas del ransomware Hive incluyen al minorista europeo de productos electrónicos de consumo más grande MediaMarkt, uno de los distribuidores de automóviles más grandes de Europa, Emil Frey, el gigante del gas indonesio Perusahaan Gas Negar.

Ciberataques en Colombia

De acuerdo con una cuenta de Twitter que muestra los ataques de HiveLeak; en Colombia fue atacada Caracol TV y Blu radio, Salud Total. Otras empresas han reportado ataques a sus infraestructuras tecnológicas con otras variantes de malware, como son: Cámara de comercio de Cali

La Corporación Autónoma Regional del Valle del Cauca (CVC)

La Gobernación del valle y el diario El País entre otras, también han sufrido incidentes a causa de ciberataques de este tipo.

Otras empresas pequeñas o medianas han sido afectadas por otros tipos de ataques donde se vincula software malicioso, phishing y estafas a cuentas bancarias donde predominan la falta de controles, seguimiento, gestión, buenas practicas y la creencia de la empresa que no son tan grandes o importantes para ser victimas de un ciberataque o porque desconocen el grado de inseguridad en el que operan.

Hive se une a otros grupos de cibercriminales

Sitios especializados en ciberseguridad reportaron que el grupo cibercriminal Conti responsable del ataque informático masivo al Gobierno de Costa Rica hace mes y medio, empezaron a migrar a otras más pequeñas o fundaron algunas propias y que Conti había empezado un lento proceso de cierre de operaciones.

Bleeping Computer LLC reportó que algunos de sus hackers migraron a organizaciones como Hive, HelloKitty, AvosLocker, BlackCat, BlackByte y otras.

“AdvIntel identificó y confirmó con un alto nivel de certeza que Conti ha estado trabajando con HIVE durante más de medio año, al menos desde noviembre de 2021. Hemos identificado evidencia ampliada de HIVE utilizando activamente tanto los accesos de ataque iniciales proporcionados por Conti como los servicios de los pentesters de Conti”, dijo a BleepingComputer Yelisey Boguslavskiy de Advanced Intel.

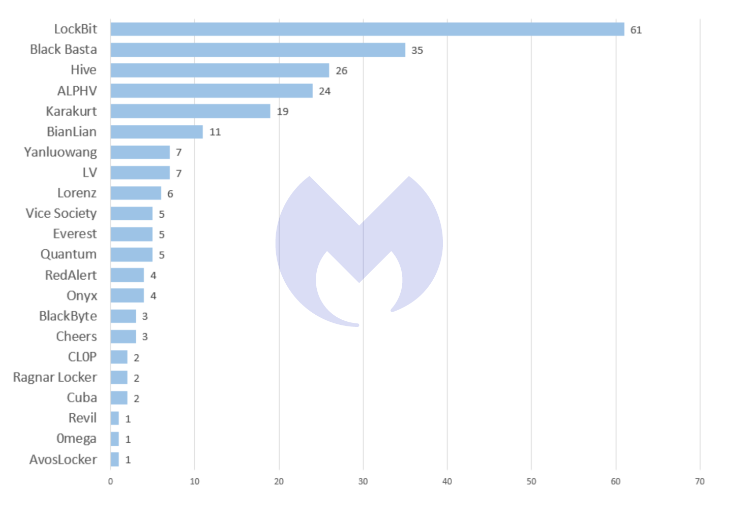

Segun Malwarebytes, Hive esta entre los 3 grupos de Ransomware con mas ataques realizados a Estados unidos y Europa a julio de 2022:

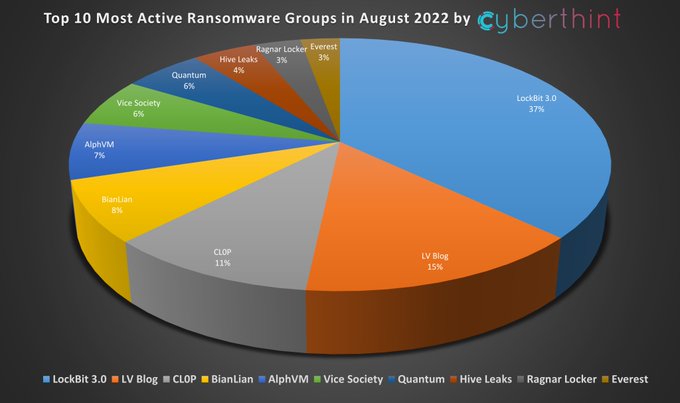

En su cuenta de Twitter, Cyberthint presenta el Top 10 de los grupos mas activos de Ransomware a nivel mundial hasta Agosto de 2022

Es necesario destacar que los grupos de Ransomware estan usando un enfoque más agresivo que involucraría la triple extorsión, una estrategia que busca agregar presión adicional sobre una empresa víctima al apuntar a sus afiliados, clientes o proveedores dice Immuniweb.

Recomendaciones de seguridad

- Capacítese y aprenda a reconocer los correos de phishing, prestando mucha atención a la dirección de correo del remitente, evitando descargar o ejecutar archivos adjuntos, ademas de no abrir enlaces sospechosos que tal vez no sean de un correo legítimo.

- También es necesario revisar las extensiones de los archivos y no dejarse llevar por la imagen del ícono.

- Es muy importante instalar una solución de seguridad confiable que detecte a tiempo cualquier intento de actividad maliciosa en el equipo, ademas de hacer seguimiento de alertas, revisión de reportes y ajustes a las configuraciones de seguridad con políticas para reducir el impacto de un ataque.

- Es primordial mantener todos los equipos y aplicaciones actualizadas, tanto de sistemas operativos como software de seguridad, llevando un control de cambios y documentación de gestion.

- Otra medida adicional es utilizar la autenticación multifactor (MFA) y usar contraseñas diferentes para cada sitio web y servicio en línea donde no se pueda usar MFA.

- Ademas de estas recomendaciones es prioritario hacer identificación y analisis de vulnerabilidades con test de seguridad o pentest a sus activos críticos para prevenir ataques cibernéticos y contar con un sistema de copias de seguridad que realmente funcione.

Google seleccionó a ESET para proteger la tienda de Google Play Store. Gracias a la experiencia en la detección de aplicaciones maliciosas y amenazas sofisticadas, como troyanos, spyware o ransomware. Clic para ver más.