El 18 de abril, el grupo de ciberdelincuentes Conti con base en Rusia, dirigió a entidades oficiales de Costa Rica un ciberataque masivo de Ransomware, pidiendo US$10 millones de rescate, pero ante la negativa del gobierno de Costa Rica, ahora le exigen 20 millones y amenazan con borrar la información la próxima semana si no hacen el pago.

El grupo de cibercriminales rusos que se especializan en vulnerar plataformas públicas, secuestrando datos y sistemas, utilizan un tipo de ataque informático que consiste en la instalación de un software malicioso que secuestra archivos e información sensible y, en ocasiones, equipos o dispositivos móviles enteros.

Conti opera como un Ransomware as a Service (RaaS, por sus siglas en ingles). Esto significa que los desarrolladores ofrecen el ransomware en foros clandestinos para reclutar afiliados, que son quienes se ocupan de la distribución de la amenaza a cambio de un porcentaje de las ganancias obtenidas por el pago de los rescates.

Este ciberataque obligó a declarar el Estado de Emergencia en Costa Rica y expertos advierten que este puede ser solo uno de muchos otros ataques a entidades oficiales de países como Perú, Chile, Colombia, México, entre otros. Como también a empresas privadas como el ataque dirigido a Panasonic Canadá hace un mes.

“Estamos en guerra y eso no es una exageración”, dijo esta semana el nuevo presidente del país, Rodrigo Chaves, que ordenó un estado de emergencia nacional tras un mes de ciberataques contra los sistemas de las instituciones del país.

“Estamos en guerra”: 5 claves para entender el ciberataque que tiene a Costa Rica en estado de emergencia – BBC News Mundo

Conti ataco a 30 instituciones costarricenses como el Ministerio de Trabajo, el de Ciencia, Tecnología y Telecomunicaciones, el Seguro Social o el Instituto Meteorológico Nacional, pero el más afectado fue el Ministerio de Hacienda, donde entraron a los servidores y secuestraron todo tipo de información.

De esta manera, las aduanas dejaron de procesar los impuestos de las importaciones y exportaciones, se paralizaron los sistemas de recaudación y se suspendieron pagos de salarios de empleados del sector público. Muy parecido a lo sucedido con el ataque al INVIMA en Colombia hace algunos meses.

“Al día de hoy los sistemas no se han restablecido. Sin embargo, el Ministerio de Hacienda mantiene sus servicios, entre ellos el cobro de impuestos para mantener la recaudación; la atención de exportaciones, importaciones y tránsito de mercancías para no afectar el comercio internacional”, dijo Nogui Acosta Jaén, ministro de Hacienda de Costa Rica.

Expertos calculan que las pérdidas económicas relacionadas con este ciberataque estan en decenas de millones de dólares.

Los movimientos de Conti Ransomware

Conti fue detectado por primera vez en 2019 y fue uno de los grupos cibercriminales más activos en 2021.

Entre los ataques de este grupo que más se destacaron fue el que impactó en 2021 al sistema de salud de Irlanda y que provocó la interrupción de sus operaciones.

Conti también atacó a otras 22 instituciones de salud de Estados Unidos, así como a los sectores manufacturero, alimentación, financiero, bancario, tecnología y construcción.

El FBI (Oficina Federal de Investigaciones de EE.UU.) estima que hasta enero de 2022 el grupo ruso ha extorsionado a más de 1.000 víctimas que han pagado más de US$150 millones en rescates, lo que convierte a Conti en el grupo de ransomware “más dañino jamás documentado”.

Además, en febrero pasado, el grupo Conti prometió atacar a los enemigos del Kremlin si respondían a la invasión rusa de Ucrania.

Sus más recientes operaciones incluyen la publicación de los datos robados de la Dirección Nacional de Inteligencia de Perú y la permanente actualización sobre su ataque en curso hacia el gobierno de Costa Rica, que representan más de 1 TB de datos robados.

Entre los principales vectores de acceso inicial que utiliza Conti aparecen los correos de phishing, servicios RDP expuestos a Internet y explotación de vulnerabilidades. En el caso de los correos de phishing, se ha observado el uso de documentos adjuntos maliciosos.

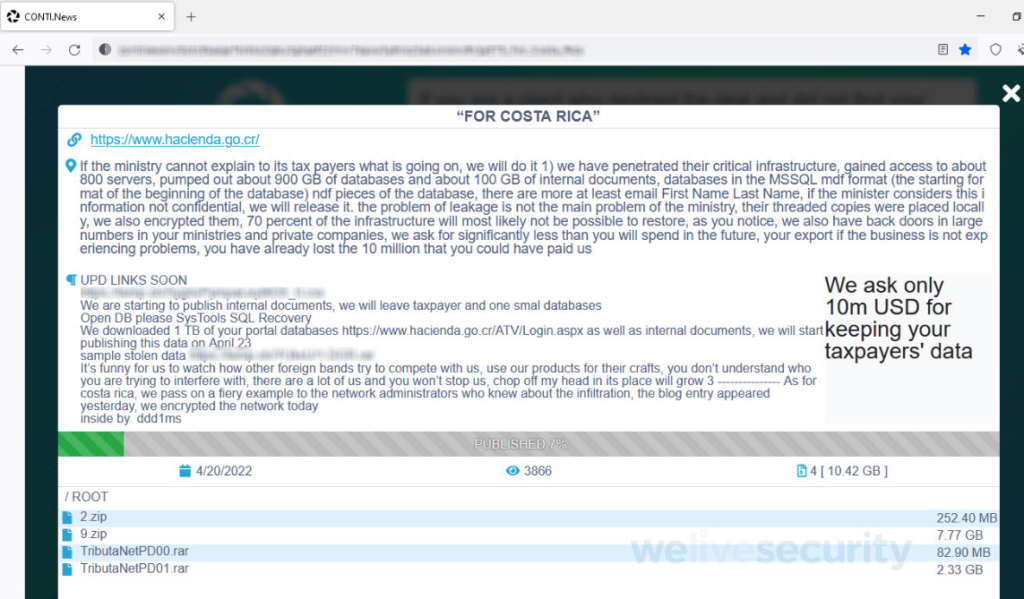

Los cibercriminales dicen haber obtenido acceso a unos 800 servidores y extraído 900 GB de bases de datos, y 100 GB con documentos internos del Ministerio de Hacienda y bases de datos que contienen nombres completos y direcciones de correo.

Además de extorsionar a la víctima con la información, los atacantes aseguran haber implantado una gran cantidad de backdoors en varios ministerios públicos y compañías privadas. Asimismo, en su sitio de la dark web agregaron en las últimas horas para su descarga cuatro archivos comprimidos con información supuestamente extraída de los sistemas de la víctima.

Cómo se propaga Conti Ransomware

Conti es capaz de obtener acceso inicial sobre las redes de sus víctimas a través de distintas técnicas. como:

- Campañas de phishing especialmente dirigidas que contienen documentos adjuntos maliciosos (como un archivo Word) o enlaces. Estos adjuntos descargan malware como TrickBot, Bazar backdoor o incluso aplicaciones legítimas como Cobalt Strike que son utilizadas de forma maliciosa para realizar movimiento lateral dentro de la red de la víctima y luego descargar el ransomware.

- Explotación de vulnerabilidades conocidas sobre equipos que están expuestos a Internet.

- Ataques sobre equipos con el servicio de RDP expuesto a Internet

Al ser un servicio RaaS, Conti recluta afiliados que son quienes se ocupan de acceder a las redes de las víctimas, moverse lateralmente, escalar privilegios, exfiltrar información confidencial y ejecutar el ransomware en los equipos de las víctimas.

Los afiliados suelen obtener un porcentaje de las ganancias obtenidas (cerca del 70%) tras un ataque exitoso, pero esto puede derivar en conflictos, que fue lo que al parecer ocurrió con un afiliado de Conti que molesto con los desarrolladores del ransomware, publicó información sobre las herramientas que utilizan.

El archivo publicado contiene 37 manuales, la mayoría escritos en ruso, que son instructivos de cómo utilizar distintas herramientas para realizar las siguientes acciones:

- Configurar y utilizar Cobalt Strike

- Realizar ataques de fuerza bruta sobre el protocolo SMB, incluyendo un listado de algunas contraseñas básicas.

- Lograr persistencia utilizando el software AnyDesk dentro de la máquina de una víctima.

- Desactivar el Windows Defender de manera manual dentro de una máquina víctima

- Enumerar usuarios dentro de una red

- Realizar una copia de las Shadow copies

- Exfiltrar archivos utilizando el software Rclone

- Instalar el framework Metasploit dentro de un servidor privado virtual (VPS)

- Escalar privilegios

- Utilizar el exploit de ZeroLogon en Cobalt Strike

- Dumpear el proceso LSASS utilizando Cobalt Strike

- Extraer la información de una base de datos SQL

- Escanear una red por medio de la herramienta NetScan

- Enlaces hacia repositorios públicos con exploits o guías de cómo realizar un pentest sobre una red de Active Directory

Gobiernos y empresas deben estar alertas

El plan orquestado contra la región incluye otros grupos de ransomware que están explorando y atacando objetivos en Latinoamérica, identificados como BlackCat (o ALPHV), ViceSociety, RansomEXX, Hive, AvosLocker y el reconocido LAPSUS$ que ha estado muy activo, registrando ciberataques a empresas globales como NVIDIA, Samsung, Microsoft, Okta y en la Latinoamérica a Mercado Libre y Globant, empresas argentinas que se ubican dentro del top ten de principales empresas IT del planeta.

El presidente de EE.UU., Joe Biden, pidió a las empresas y organizaciones privadas en su país que “cierren sus puertas digitales”, alegando que informes de inteligencia sugieren que Rusia está planeando un ataque cibernético.

Las autoridades cibernéticas de Reino Unido también respaldan los pedidos de la Casa Blanca de “mayores precauciones de seguridad cibernética”, aunque no han aportado ninguna evidencia de que Rusia esté planeando un ataque de ese tipo.

Que hacer frente al Ransomware

Las recomendaciones para evitar o minimizar el riesgo de un ataque de ransomware son:

- Hacer Backups de la información de manera periódica, siguiendo el principio 3,2,1, es decir, 3 copias de seguridad, 2 en diferentes dispositivos y 1 fuera de la organización en la nube. ç

- Es importante hacer pruebas de restauración y tener un plan de recuperación frente a desastres probado y si es automatizado mejor.

- Mostrar las extensiones de los archivos que por defecto vienen ocultas, para evitar abrir archivos maliciosos y detectarlos fácilmente.

- Instalar una solución de seguridad confiable y ciber protección en los dispositivos (equipos, servidores, móviles etc), que ofrezcan diferentes capas de seguridad, creación de políticas y consola centralizada.

- Configurar el filtrado de sitios o paginas web para restringir el acceso a sitios potencialmente peligrosos.

- Implementar una solución EDR, sobre todo en activos críticos o con una alta exposición, para detectar posibles anomalías y exploits.

- Usar el cifrado de archivos, carpetas, bases de datos o disco duro enteros.

- Mantener los equipos actualizados con los parches, tanto del Sistema Operativo como las aplicaciones que se utilicen.

- Realizar identificación y analisis de vulnerabilidades periódicamente a la infraestructura tecnológica de la empresa, incluyendo los sitios, paginas o aplicaciones web.

- Deshabilitar el servicio de escritorio remoto -RDP- cuando no sea necesario.

- No abrir archivos adjunto ni enlaces en un correo si no conoces a la persona que lo envió o desconfías de su procedencia.

- Capacitar al personal de la empresa para que sea consciente de los riesgos a los que estamos expuestos en Internet.

- Hacer pruebas de ingeniería social (phishing) y simulación de brechas y ataques.

- Realizar pruebas de penetración (pentest) o hacking ético para verificar las medidas de seguridad y controles aplicados.

- Tener un sistema documentado de políticas, controles y procedimientos.

Itech Cyber Protection: Es la solución todo en uno que integra la protección de datos y ciberseguridad, permitiendo realizar copias de seguridad y restauración, recuperación ante desastres, identificación de vulnerabilidades, prevención de exploits, malware y ransomware basado en IA, herramientas de seguridad avanzada, gestión y control de dispositivos, sincronización y uso compartido de archivos, asistencia remota, supervisión y creación de informes.

Prueba el software Sin Costo dando clic en el siguiente enlace: